- Onboardingの時間を短縮

- セルフサービスの設定と管理の有効化

- 旧式のプロプライエタリなSSOの置き換え

- 完全なSSO機能の有効化

- セキュリティとコンプライアンスの強化

SSO用語集

- Authentication statements(認証ステートメント)は、アサーションで指定されたユーザーが実際にいつ認証に成功したかを主張します。

- Attribute(属性)ステートメントは、ユーザーに係る属性値を与えます。 NameID(名前ID)属性は必須で、ユーザー名を指定しますが、他の属性も手動で設定することができます。

- Authorization decision(認証の決定)ステートメントは、アサーション対象者が指定されたリソースへのアクセスを求める要求が承認または拒否されたことを宣言します。

`WalkMeのアサーションコンシューマーサービス(ACS)

SAMLアサーションを受信し、解析する責任を負うサービスプロバイダーのエンドポイント(URL)です。 一部のサービスプロバイダーは、ACSに別の用語を使用していることに留意してください。 OktaのSAMLテンプレートでは、こちらをシングルサインオンのURLフィールドに入力します。

属性

ユーザー名、名前、従業員IDなど、ユーザーに関するデータセット

オーディエンス制限

SAMLアサーション内の値で、誰が誰(そして誰のみ)を意図しているかを指定します。 [audience(オーディエンス)]はサービスプロバイダーであり、通常はURLですが、技術的には任意の文字列のデータとしてフォーマットすることができます。 この値がSPから提供されない場合は、ACSを使用します。

デフォルトのリレーの状態

SAMLによる認証が成功した後にユーザーが移動するURL。

エンドポイント

サービスプロバイダーとIDプロバイダーが相互に通信する際に使用されるURLです。

Entity ID(エンティティID)

IDプロバイダーまたはサービスプロバイダーのグローバルに固有な名前 固有のOkta Entity IDはアプリケーションごとに生成され、Oktaアプリケーションの設定手順でIdentity Provider Issuer(IDプロバイダーの発行者)と呼ばれています。

識別プロバイダー(IdP)

要求されたリソース(「サービスプロバイダー」)へのユーザーの識別とアクセスを確認し、確認する権限

メタデータ

IdPがSPに提供する情報セット、およびその両方をxml形式で提供した情報セット。

- SPのメタデータは、ACS、オーディエンス制限、名前IDフォーマット、およびアーサーションを暗号化する必要がある場合にx.509証明書を提供します。 この場合、SPが提供するメタデータファイルをOktaにインポートすることはできません。

- IdPのメタデータは、シングルサインオンURL、Entity(エンティティ)ID、およびSPがアサーションを復号するために必要とするx.509証明書ファイルを提供します。

名前ID

ユーザー名を指定するために使用されるアサーション内の属性

サービスプロバイダー(SP)

Box、Workday®、Salesforce、カスタムアプリケーションなど、ユーザーがアクセスしようとしているホストされたリソースまたはサービス

URLのシングルサインオン

SAMLトランザクションの処理専用のエンドポイント。 Okta SAMLのテンプレートの設定画面では、SSO URLはサービスプロバイダーのACSを参照します。

使用方法

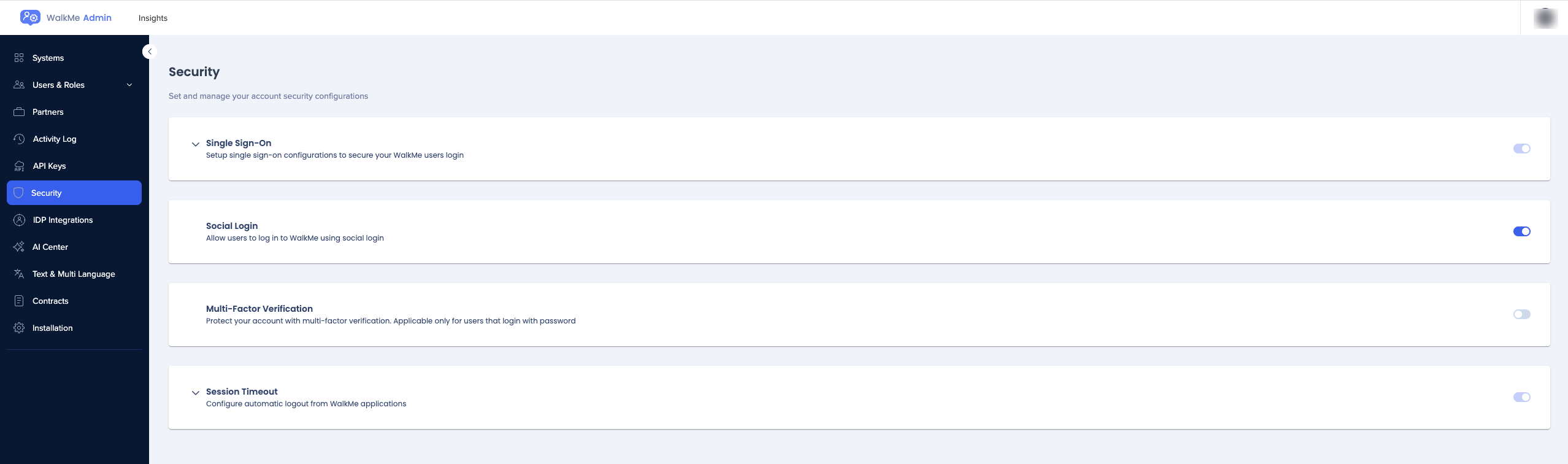

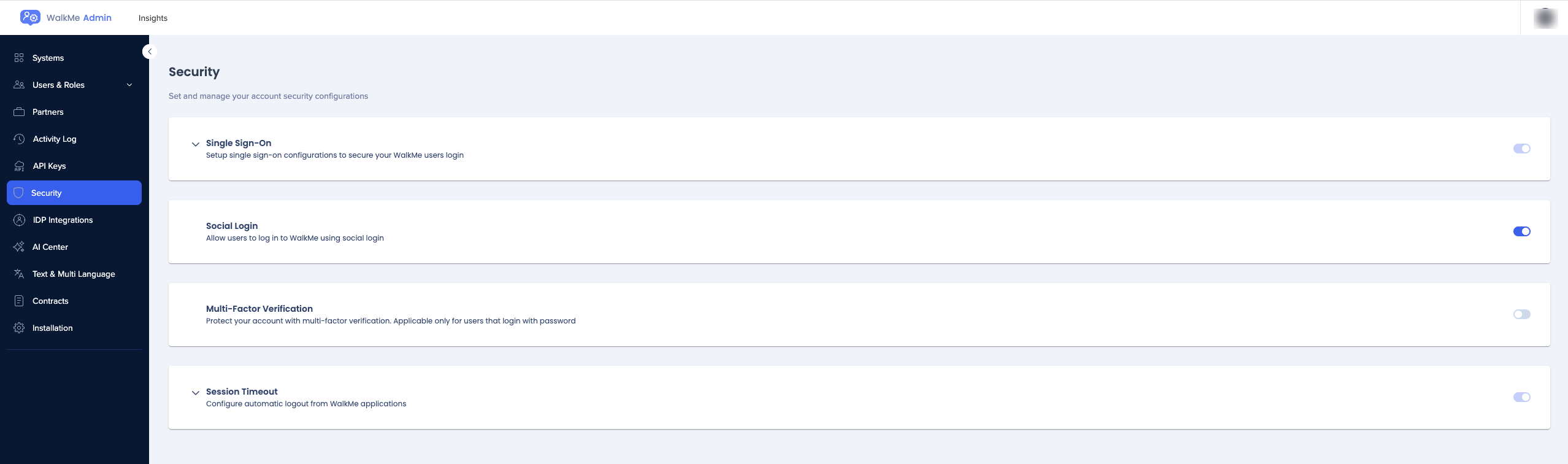

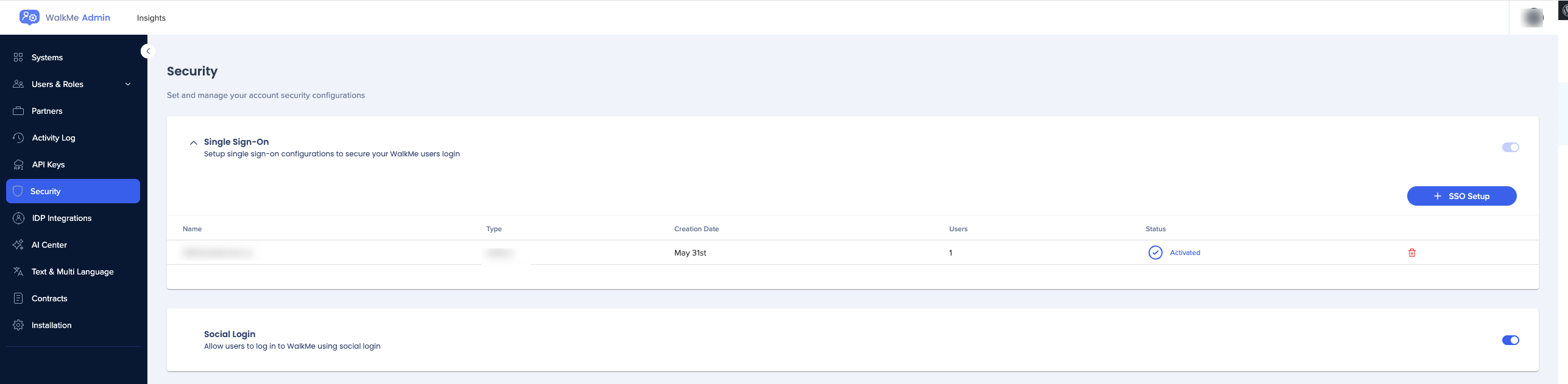

- admin.walkme.comで管理センターを開きます

- セキュリティページに移動し、次にシングルサインオン

に移動します

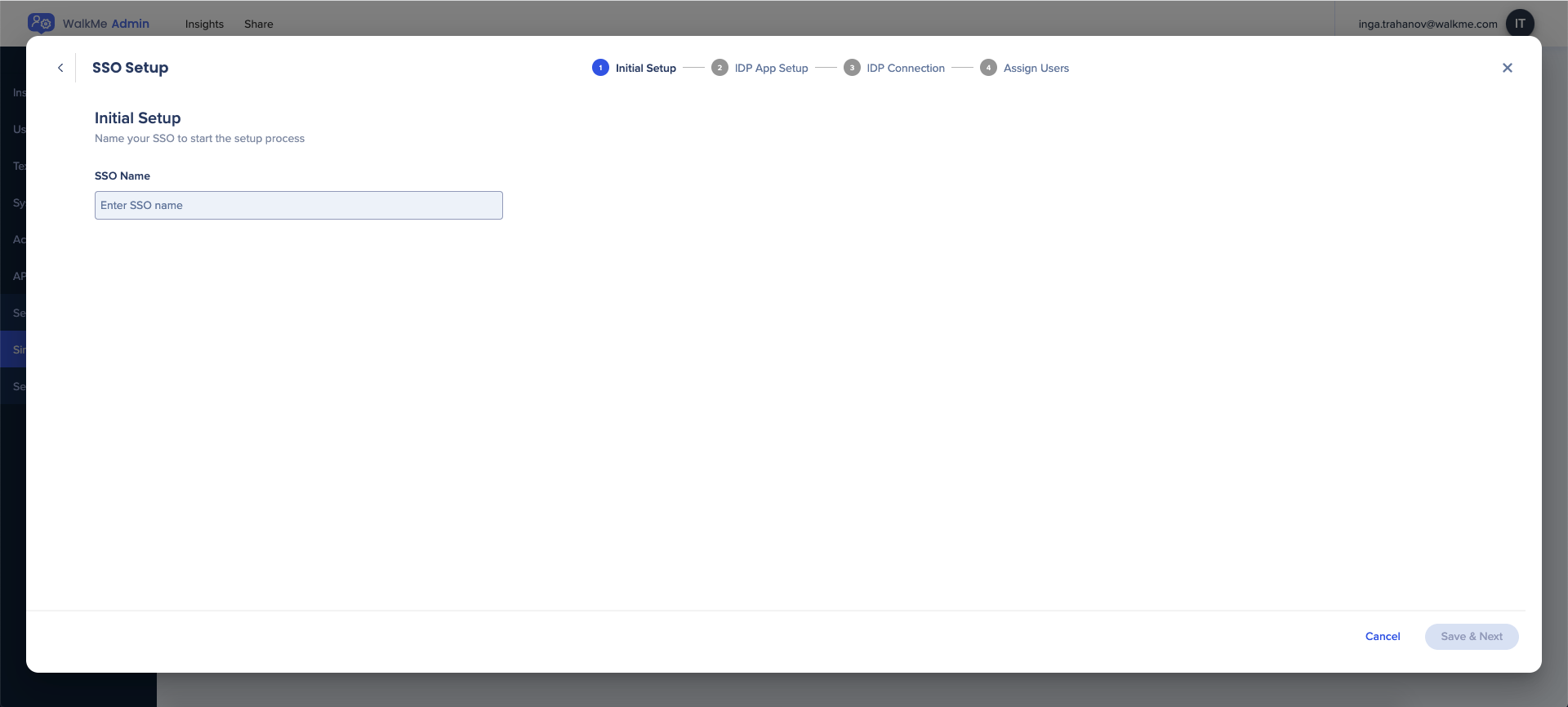

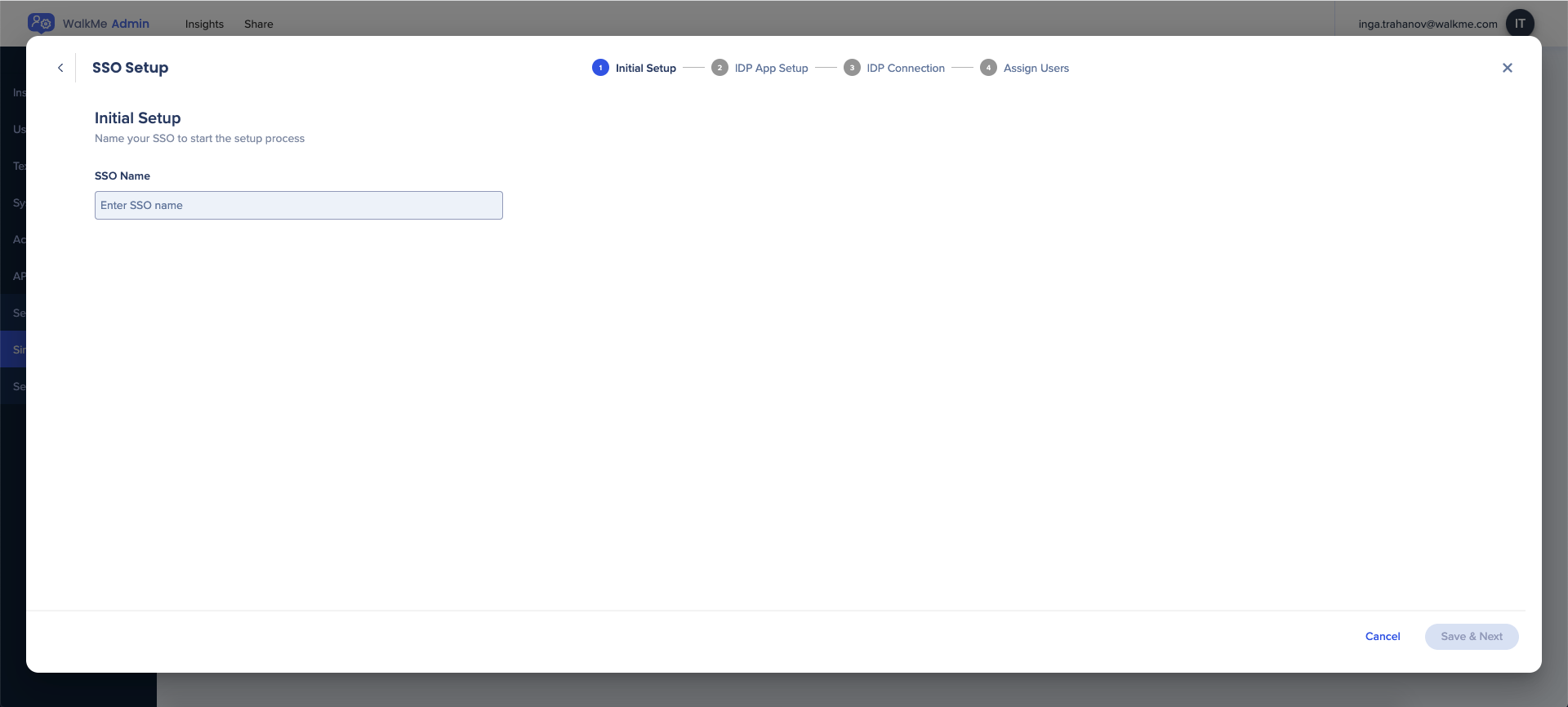

- [+ SSOの設定]をクリックします。

- SSOの名前を入力します

- [Save & Continue(保存して次へ)]をクリックします

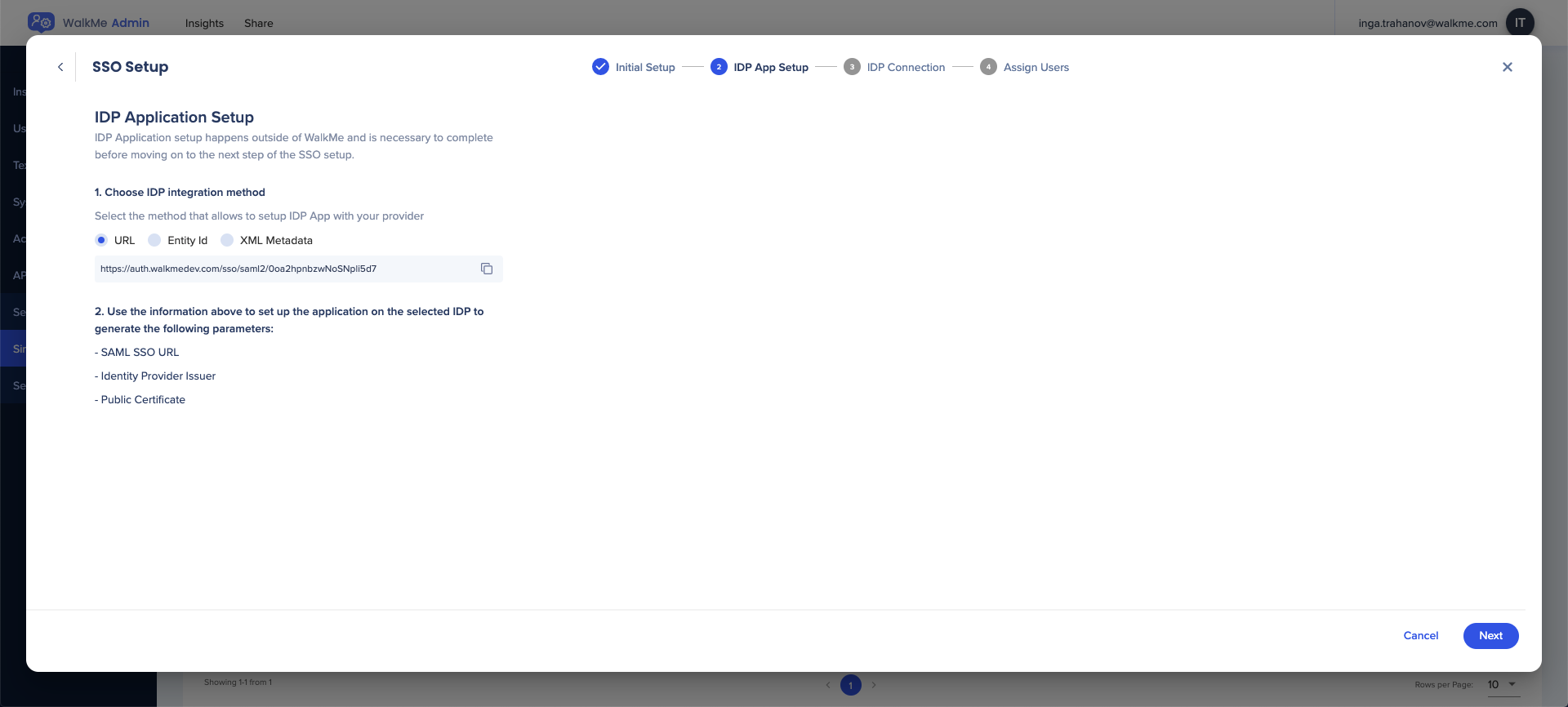

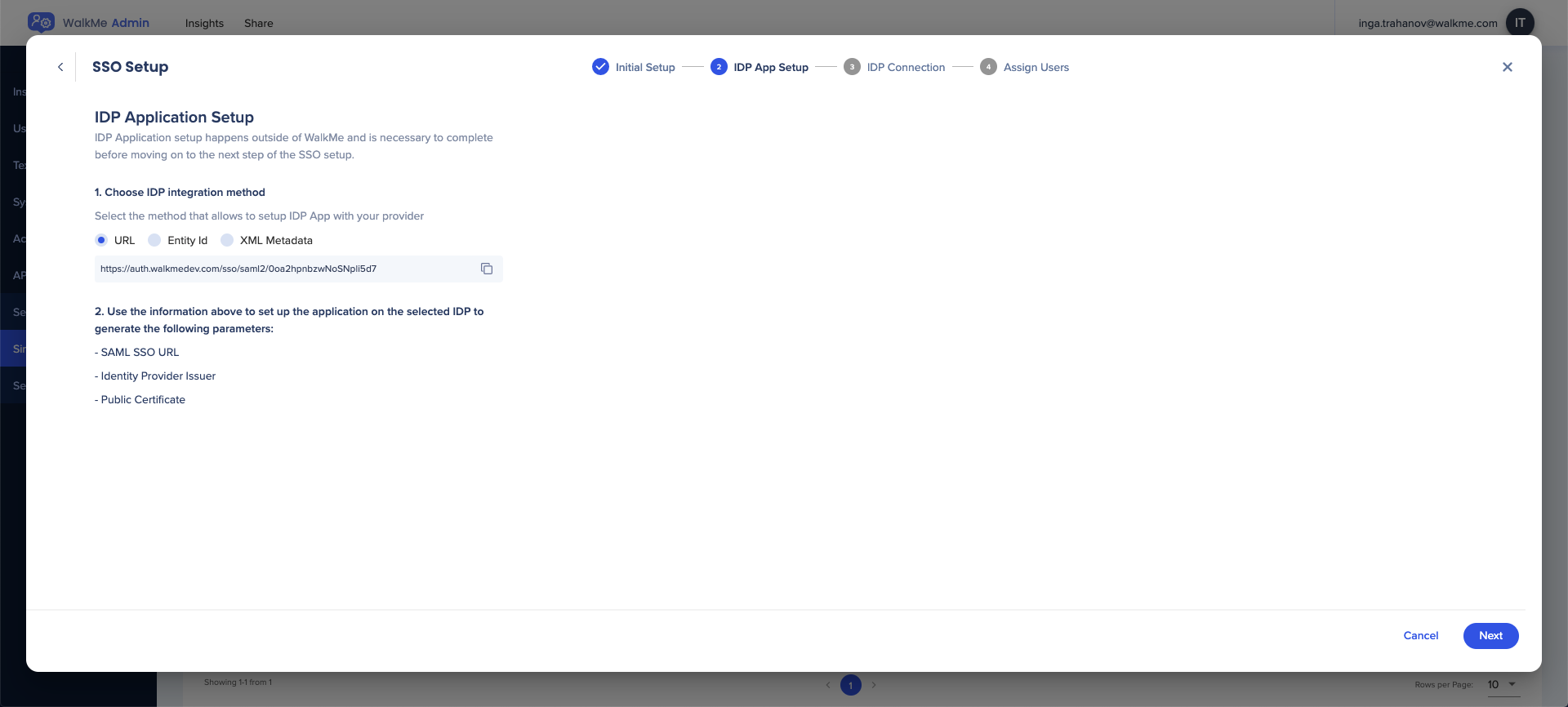

- IDPの統合方法を選択します:

- URL

- Entity ID(エンティティID)

- XMLメタデータ - この方法を選択すると、xmlをファイルとしてダウンロードすることができます

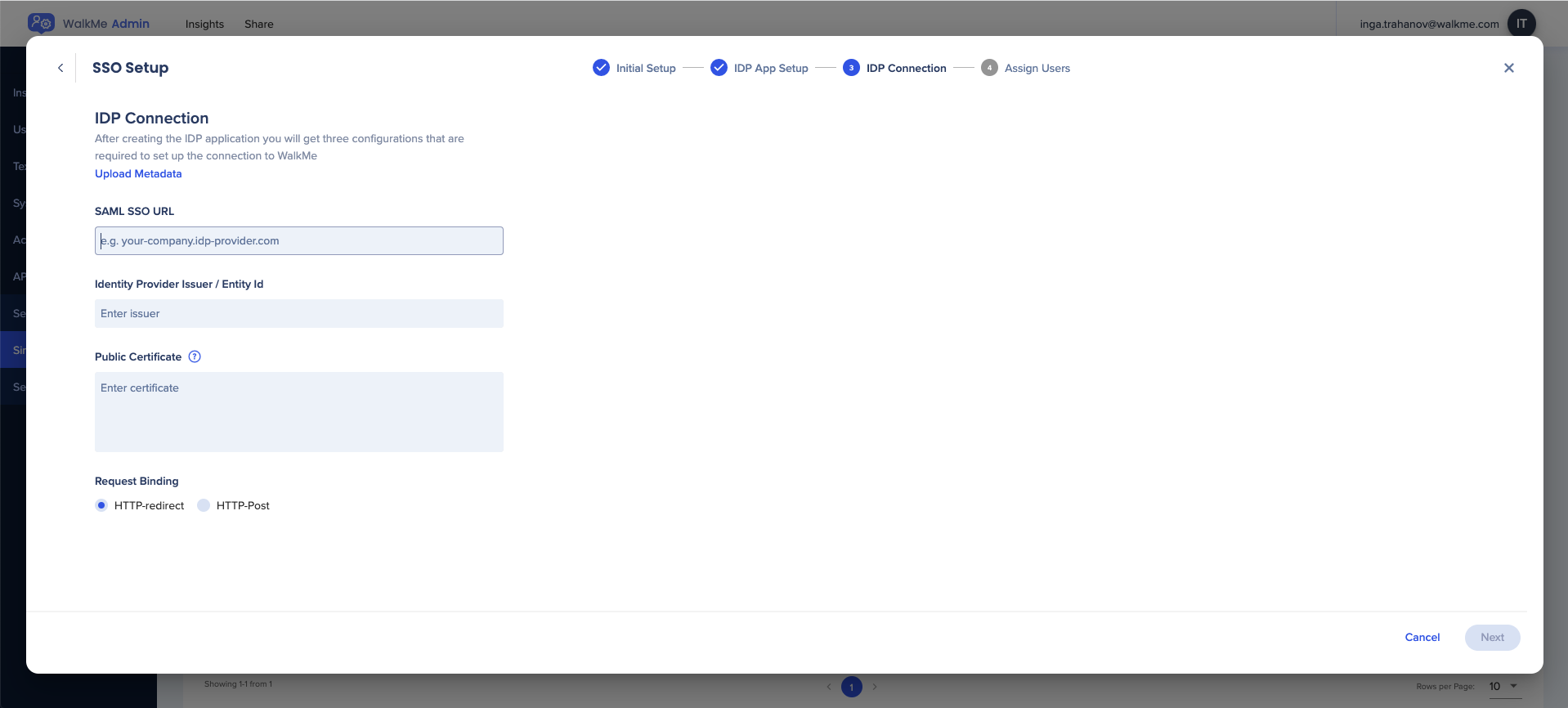

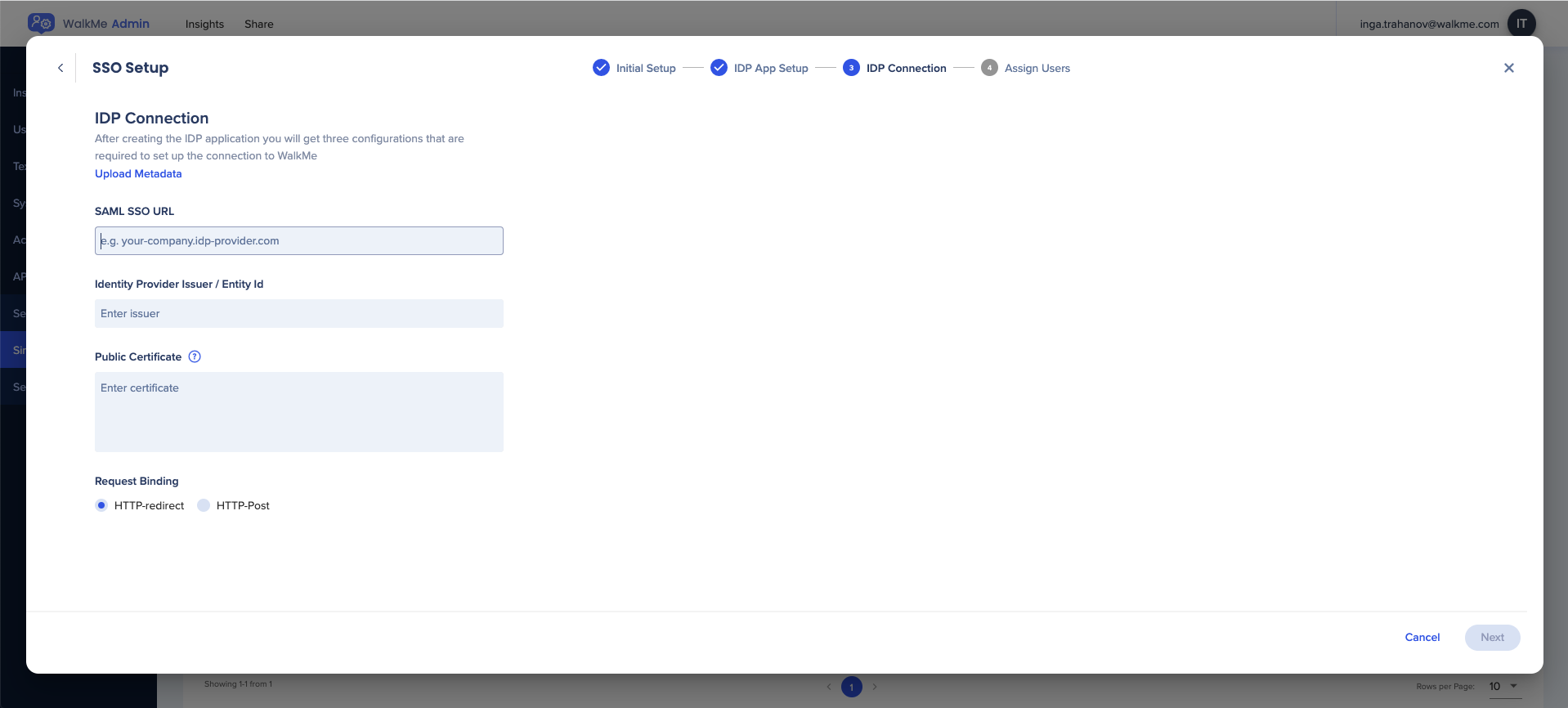

- 必要な情報を入力して、SSOの設定を完了します:

- SAML SSOのURL

- Identity Provider Issuer(IDプロバイダーの発行者)/Entity ID(エンティティID)

- 公開証明書

- 関連するリクエストバインディングを選択します。

- HTTPリダイレクト

- HTTPポート

- 💡ヒント:[Upload Metadata(メタデータをアップロード)]をクリックして、関連するすべてのフィールドを自動的に入力します

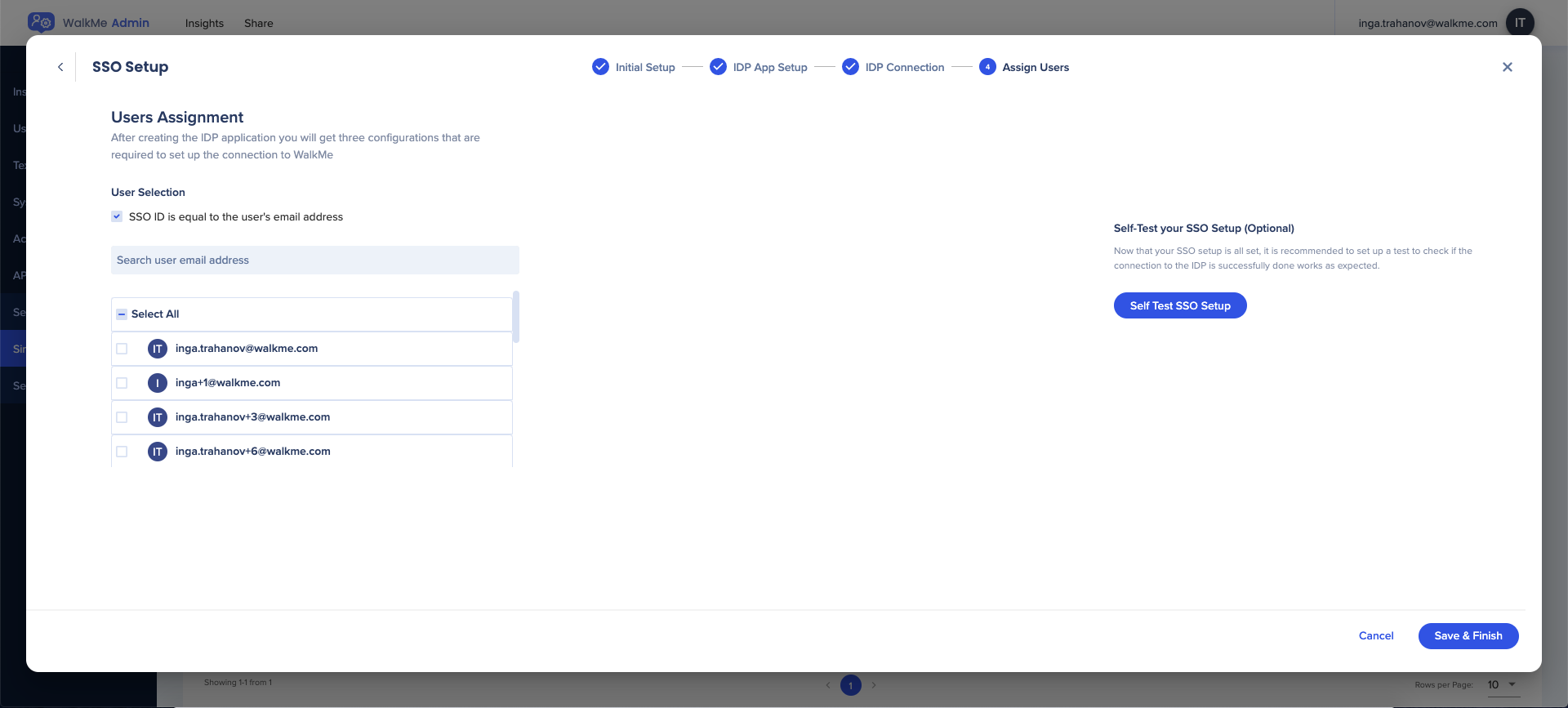

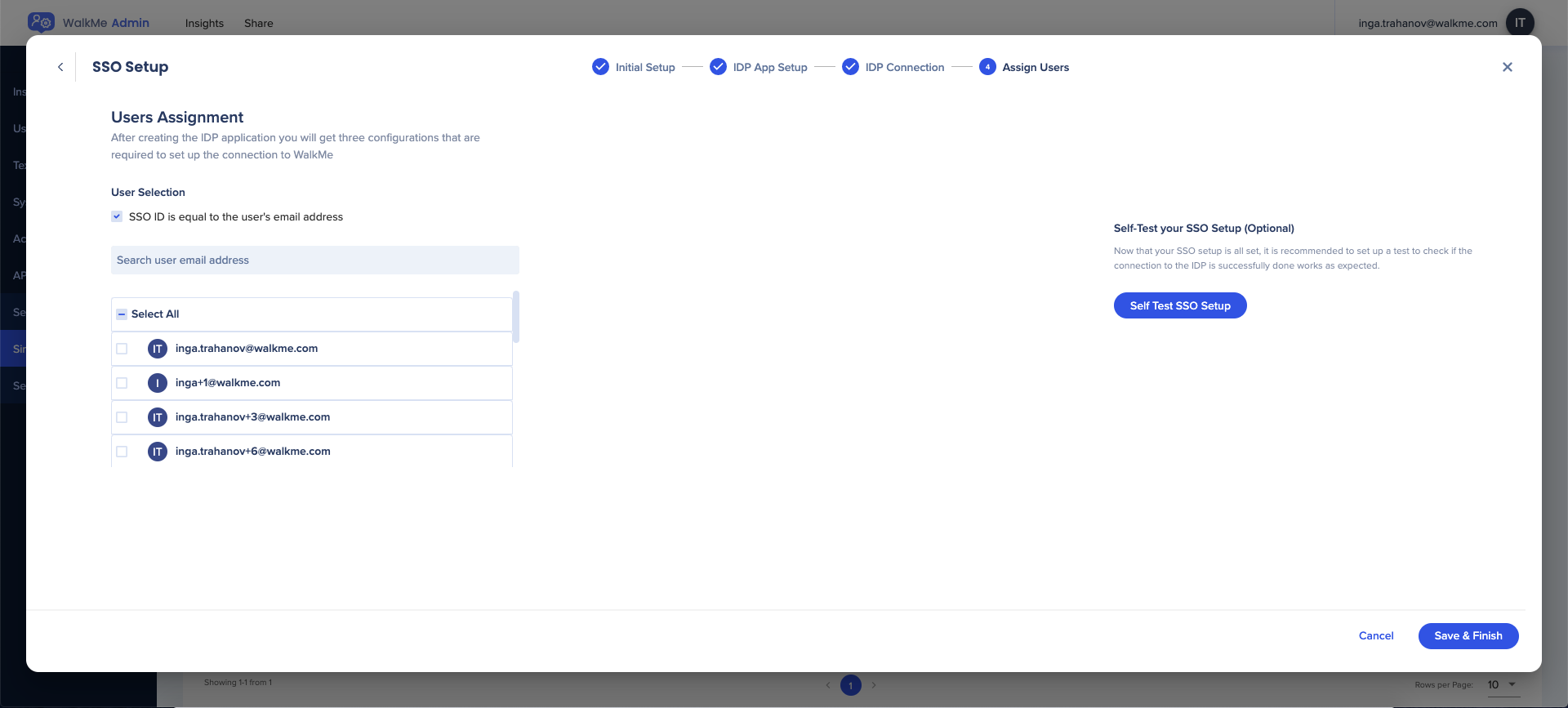

- SSOに割り当てるユーザーを選択します

- 特定のユーザーを検索して割り当てるか、[Select All(すべて選択)]を選択できます

- デフォルトのSSO IDはメールアドレスですが、必要に応じて変更することができます

- [Test SSO Setup(テストSSOセットアップ)]ボタンを使用して、SSOセットアップを確認します

- [Save & Finish(保存と終了)]をクリックします

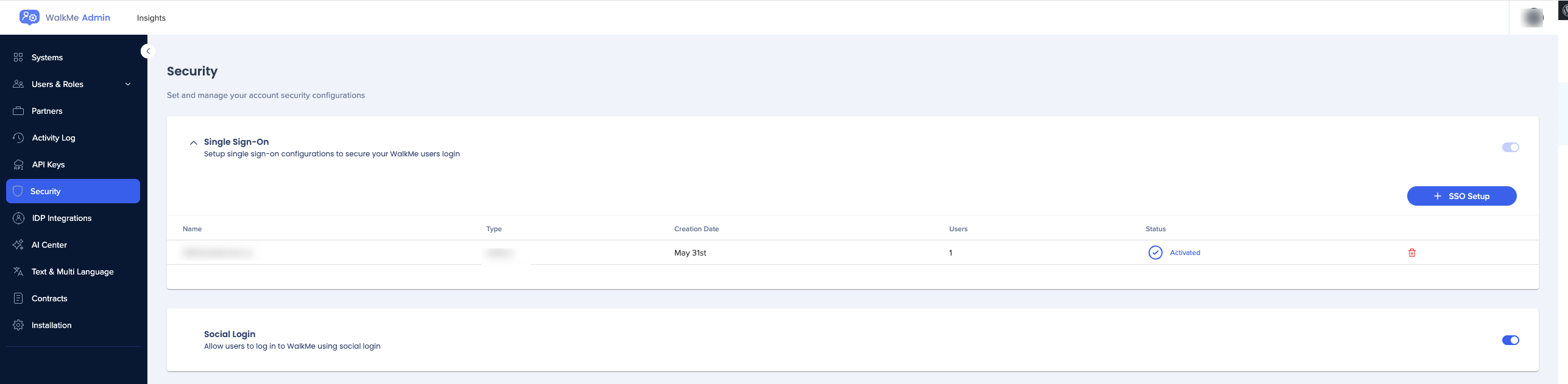

SSO接続が正常に追加されたら、管理センターの[Single Sign-On(シングルサインオン)]ページで確認することができます。

Azure ADのSSO設定の詳細については、次の記事を参照してください:「Microsoftチュートリアル」

SSO証明書

注

- WalkMeは、ID管理のリーダーであるOktaが提供する新しいSSOソリューションに移行し、可用性、パフォーマンス、監視およびロギング機能が向上します。

- アカウントが、現在、WalkMeの従来のSSOに登録されている場合は、内部でシングルサインオンを管理している人(通常はIDおよびアクセスの管理者またはITチーム)に連絡し、以下のプロセスに従ってもらうように依頼してください。

- 彼らは、SSOを設定するために入力する必要がある情報を把握しています。

- 上記の手順に従って、新しいSSO接続を作成します

- 3番目のステップでは、新しい証明書をアップロードし、セットアップを完了する必要があります

- 新しいSSO接続が作成された後、古いSSOを使用している関連リンクはすべて、セットアップで作成された新しいリンクに変更する必要があります

SSO証明書を更新する方法