- Onboarding-Zeit reduzieren

- Selbst Konfiguration und Mnagement aktivieren

- Alte proprietäre SSO ersetzen

- Vollständige SSO-Funktionen aktivieren

- Verbesserte Sicherheit und Compliance

SSO-Glossar

- Authentifizierungsaussagen erklären, dass und wann sich der in der Assertion angegebene Benutzer tatsächlich erfolgreich authentifiziert hat.

- Attribute Aussagen liefern Attributwerte, die sich auf den Benutzer beziehen. Das Attribut „NameID“ ist erforderlich und legt den Benutzernamen fest. Andere Attribute können jedoch auch manuell konfiguriert werden.

- Genehmigungsentscheidungs -Aussagen erklären, dass einem Antrag auf Gewährung des Zugriffs durch das Assertionssubjekts auf die angegebene Ressource stattgegeben oder abgelehnt wurde

Assertion-Consumer-Dienst (ACS)

Der Endpunkt (URL) des Service Providers, der für den Empfang und das Parsing einer SAML-Assertion verantwortlich ist. Beachten Sie, dass einige Service Provider einen anderen Begriff für die ACS verwenden. In der SAML-Vorlage von Okta wird dies in das Feld Single Sign On URL eingetragen.

Attribut

Eine Reihe von Daten über einen Benutzer, wie z. B. Benutzername, Vorname, Mitarbeiter-ID usw.

Zielgruppenbeschränkung

Ein Wert innerhalb der SAML-Assertion, der angibt, für wen (und nur für wen) die Assertion bestimmt ist. Die „Zielgruppe“ wird der Service Provider sein und ist in der Regel eine URL. Sie kann jedoch technisch gesehen als beliebige Datenfolge formatiert werden. Wenn dieser Wert nicht SP bereitgestellt wird, versuchen Sie die Verwendung des ACS

Standard-Relay-Zustand

Die URL, an die Benutzer nach erfolgreicher Authentifizierung durch SAML weitergeleitet werden.

Endpunkt

Die URLs, die verwendet werden, wenn Dienstanbieter und Identitätsanbieter miteinander kommunizieren.

Entity ID

Ein weltweit eindeutiger Name für einen Identity Provider oder einen Service Provider Für jede Anwendung wird eine eindeutige Okta-Entity-ID generiert, die in den Einrichtungsanweisungen der Okta-Anwendung als Identity Provider Emittent bezeichnet wird.

Identity Provider (IdP)

Die Autorität, die die Identität eines Benutzers und den Zugriff auf eine angeforderte Ressource (der „Service Provider“) überprüft und bestätigt

Ein Satz von Informationen, die dem SP vom IdP und/oder umgekehrt im XML-Format bereitgestellt werden.

- Die vom SP bereitgestellten Metadaten enthalten in der Regel den ACS, die Audience Restriction, das NameID-Format und ein x.509-Zertifikat, wenn die Assertion verschlüsselt werden muss. Zurzeit können vom SP bereitgestellte Metadaten-Dateien nicht in Okta importiert werden.

- Die vom IdP bereitgestellten Metadaten enthalten die Single Sign On-URL, die Entity-ID und die x.509-Zertifikatsdatei, die der SP zur Entschlüsselung der Assertion benötigt.

NameID

Ein Attribut innerhalb der Assertion, das zur Angabe des Benutzernamens verwendet wird

Service Provider (SP)

Die gehostete Ressource oder den Dienst, auf den der Benutzer zugreifen möchte, wie Box, Workday®, Salesforce, eine benutzerdefinierte Anwendung usw.

Single Sign On-URL

Der Endpunkt, der für die Bearbeitung von SAML-Transaktionen zuständig ist. Im Bildschirm zur Einrichtung der SAML-Vorlage von Okta verweist die SSO-URL auf das ACS des Service Providers

Funktionsweise

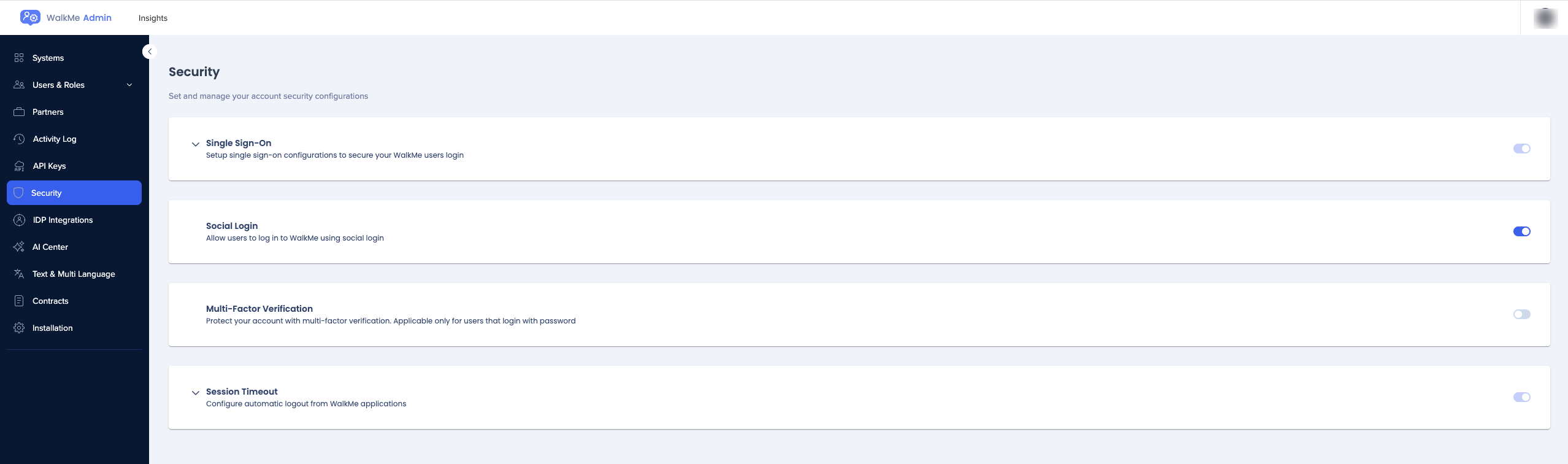

- Öffnen Sie das Admin Center unter admin.walkme.com

- Gehen Sie zur Seite Security und dann zu Single Sign-On

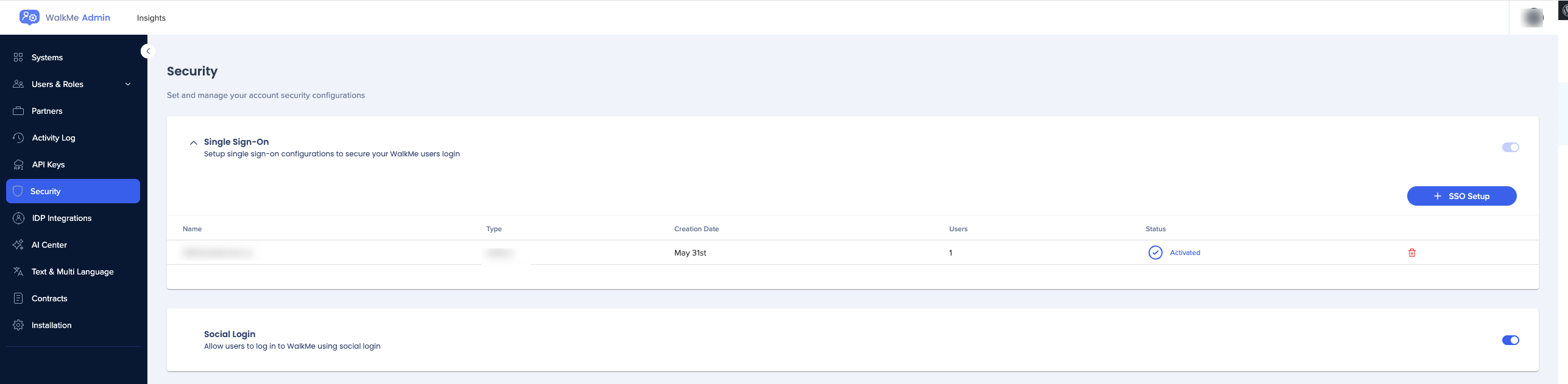

- Klicken Sie auf + SSO Setup

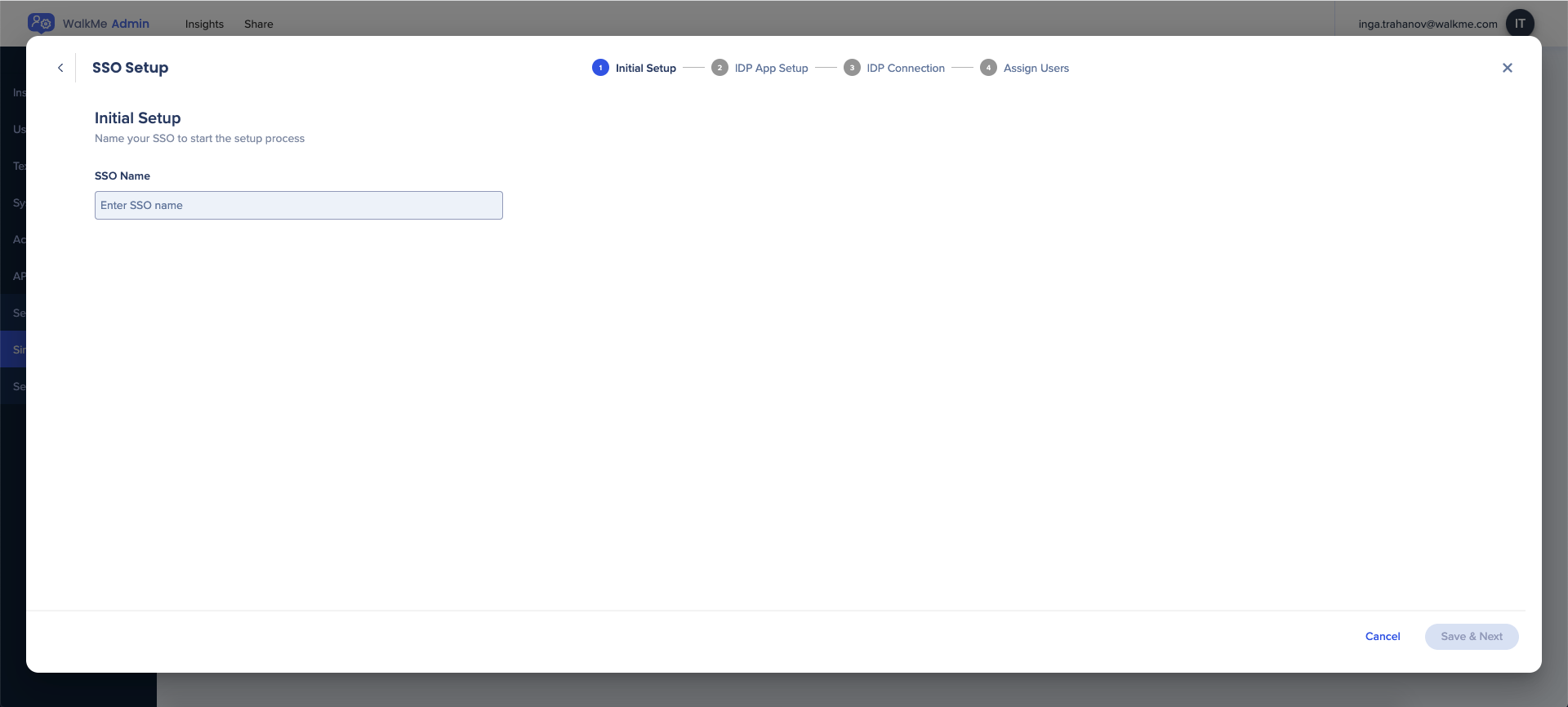

- Geben Sie den Namen des SSO ein

- Klicken Sie auf Speichern und Weiter

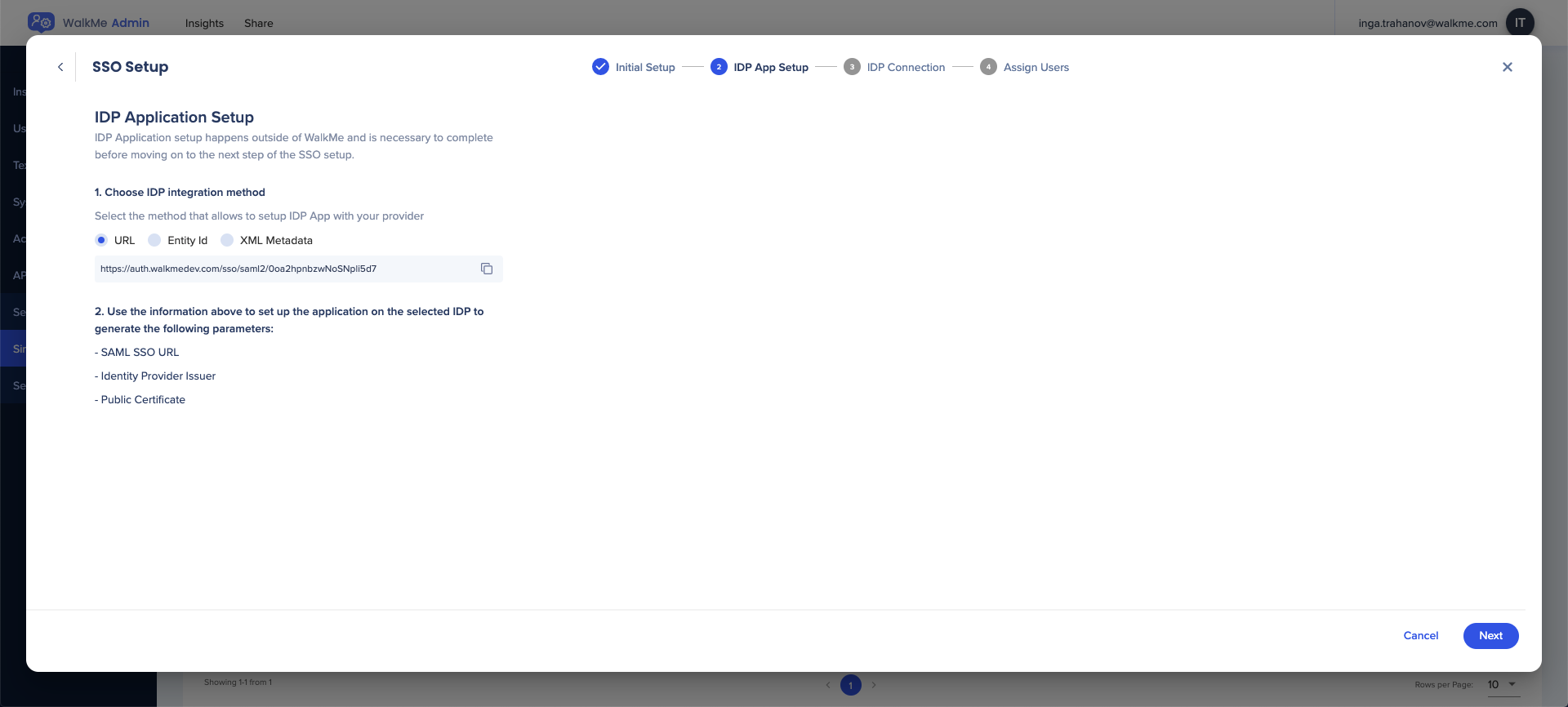

- Wählen Sie die IDP-Integrationsmethode:

- Die URL-

- Entity ID

- XML Metadata – Wenn Sie diese Methode wählen, können Sie die XML-Daten als Datei herunterladen

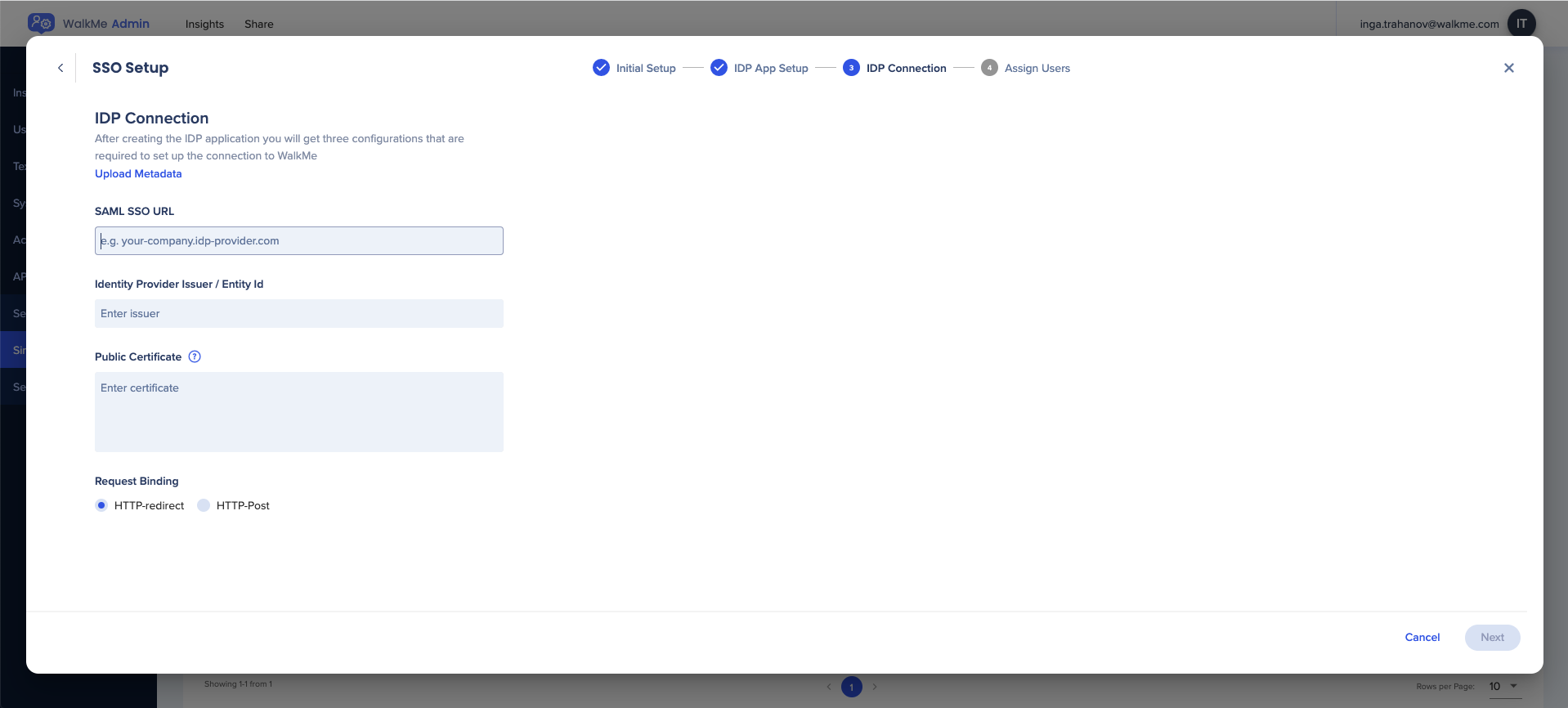

- Geben Sie die erforderlichen Details ein, um die SSO-Einrichtung abzuschließen:

- SAML SSO URL

- Identity Provider Issuer / Entity ID

- Public Certificate (Öffentliches Zertifikat)

- Wählen Sie die entsprechende Auftrags-Bindung

- HTTP-redirect

- HTTP-Port

- 💡 Tipp: Klicken Sie auf Upload Metadata, um alle relevanten Felder automatisch auszufüllen

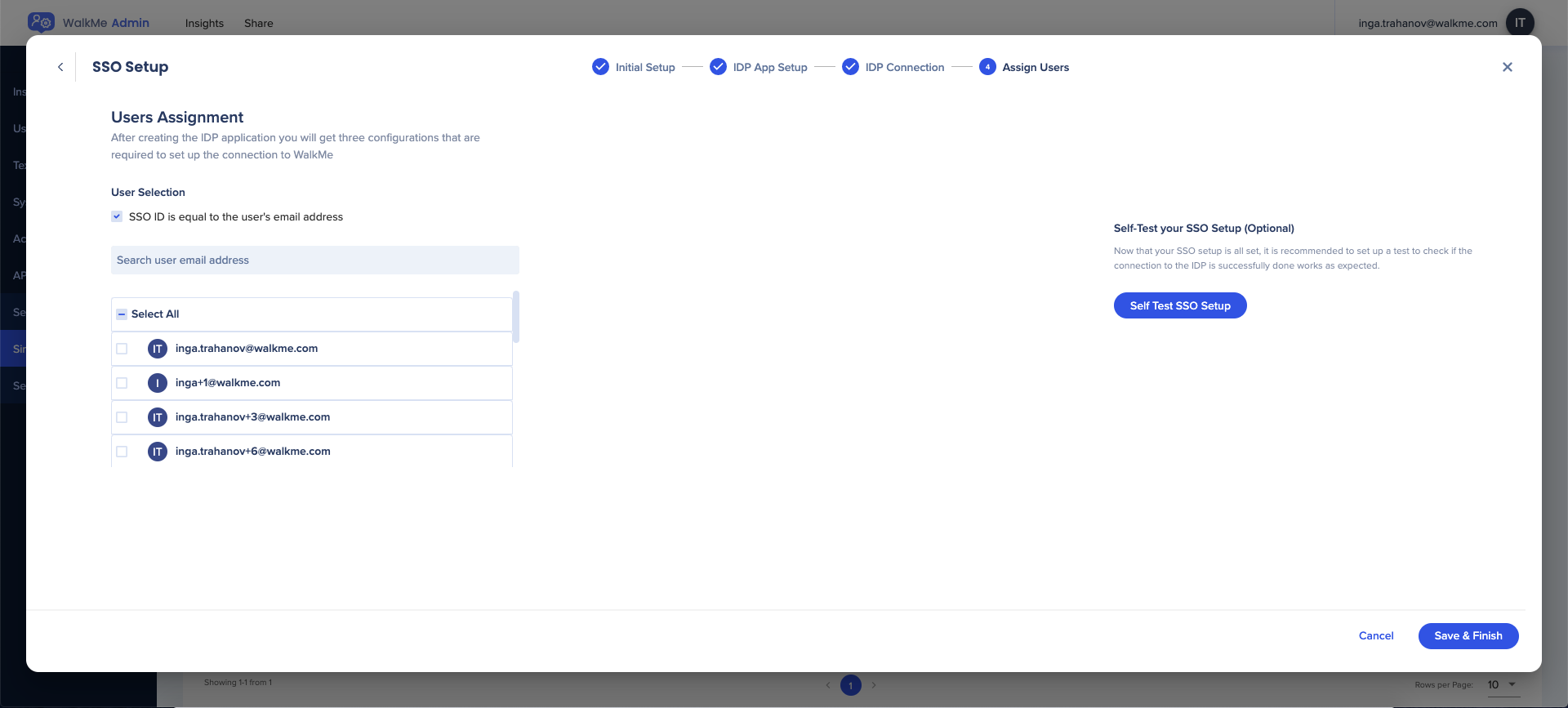

- Wählen Sie die Benutzer aus, die der SSO zugewiesen werden sollen

- Sie können bestimmte Benutzer suchen und zuweisen oder mit Select All alle auswählen

- Die Standard SSO ID ist die E-Mail, dies kann jedoch auf Wunsch geändert werden

- Verwenden Sie die Schaltfläche Test SSO Setup, um die SSO-Einrichtung zu überprüfen

- Klicken Sie auf Save & Finish

Sobald die SSO-Verbindung erfolgreich hinzugefügt wurde, können Sie sie auf der Single Sign-On-Seite im Admin Center sehen.

Weitere Informationen zur Konfiguration von SSO für Azure AD finden Sie im folgenden Artikel: Microsoft Tutorial

SSO Certificate

Anmerkung

- WalkMe wechselt zu einer neuen SSO-Lösung, die von Okta, dem führenden Unternehmen in der Identitätsverwaltung, bereitgestellt wird. Sie bietet eine höhere Verfügbarkeit, Leistung und bessere Überwachungs- und Protokollierungsfunktionen.

- Wenn Ihr Konto derzeit bei der Legacy SSO von WalkMe registriert ist, wenden Sie sich bitte an die Person, die Ihr Single Sign-On intern verwaltet (in der vom Regel Identitäts- und Zugriffsmanagement oder IT-Team) und lassen Sie sie den folgenden Prozess befolgen.

- Diese Personen haben die Informationen, die zur Konfiguration von SSO ausgefüllt werden müssen.

- Erstellen Sie eine neue SSO-Verbindung nach den oben genannten Schritten.

- Im 3. Schritt müssen Sie das neue Zertifikat hochladen und dann die Einrichtung abschließen.

- Nach der Erstellung der neuen SSO-Verbindung sollten alle relevanten Links, die das alte SSO verwenden, in die neue geändert werden, die in der Einrichtung erstellt wurde.

So aktualisieren Sie das SSO-Zertifikat