Welcome to the

WalkMe Help Center

Please log in to continue

Please log in to continue

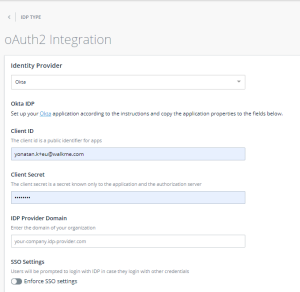

グローバルIDPの統合は、マルチシステムアカウントに使用できます。 WalkMeのアカウントごとに複数のプロバイダーがサポートされています。 アカウントのすべてのシステムは、同じプロバイダーを使用したり、別のプロバイダーを使用したりするように設定できます。 統合センターのIDP統合の設定は、いずれかのシステムで1回しか行われません。そして、そのアカウントの他のシステムに自動的にコピーされます。 すべてのプロバイダーが設定されたら、システムごとに特定のプロバイダーを選択できます。

IDPを識別方法として使用するには、エディターでIDPを各システムのユーザー識別子として個別に定義することが必要です。 これにより、IDPが使用されるシステム、およびユーザー識別の別の方法が使用されるシステムを選択できます。 ユーザー識別子としてIDPがないシステムはIDPプロバイダーでの認証を必要としないため、ユーザープロパティはこれらのシステムでプルされず、使用もされません。

IDP統合は現在、OpenID Connectを使用するIDプロバイダーでサポートされています。

IDPとWalkMeのIntegration Center(統合センター)の間の「橋渡し」の役目を果たすIDPアプリケーションを作成する必要があります。

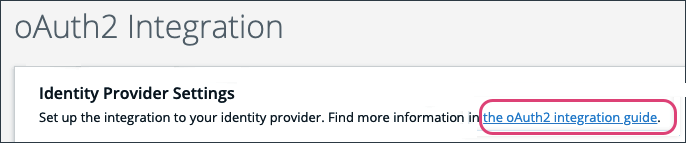

サポートされているすべてのシステムの取扱説明書は、統合センターの設定画面で参照できます。

11. 該当する環境の新しい設定を公開します。

12. これで、Segmentation Center(セグメント化センター)を介してUser Attributes(ユーザー属性)>IDPの下のインポートされた属性を使ってコンテンツをセグメント化できるようになりました。