IDPインテグレーション

概要

IDプロバイダーはデジタルID情報を保存、管理し、企業が高いセキュリティ基準を維持しながら、アクセスと権限を管理する手段を提供します。

IDPインテグレーションは、その情報を取り入れて、エンドユーザーのID検証、コンテンツのセグメンテーション機能の強化、ユーザーの行動監視の拡張のために利用できます。 すべての異なるシステムで利用可能で、信頼でき安全な共通のユーザーIDを提供するため、さまざまな変数を使用してシステムごとに一意のユーザーIDを定義する必要がありません。

IDPをユーザー識別子として使用することは、すべての新しいシステムの有効な解決策となります。

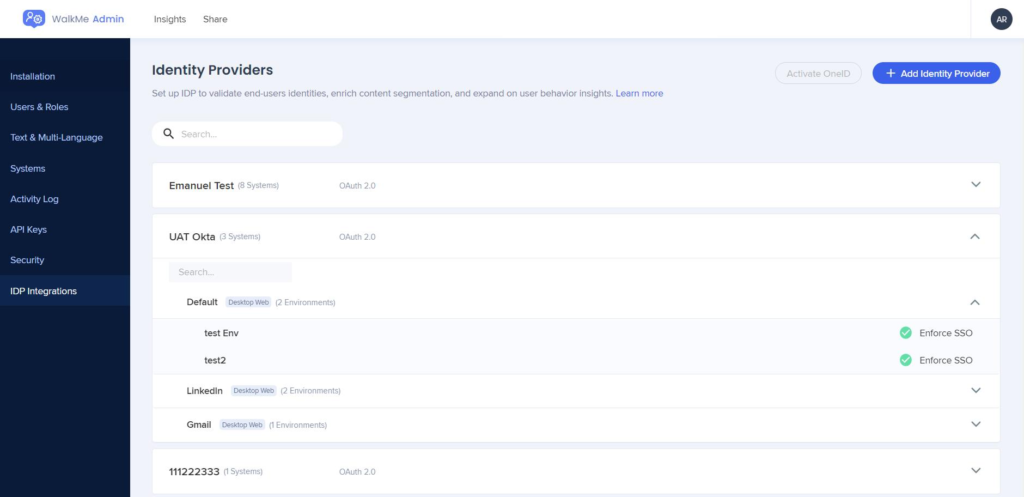

IDPインテグレーションは、admin.walkme.comの管理センターからアクセスできます。

ユースケース

- エンドユーザーのIDP認証をWalkMeコンテンツ表示の前提条件として使用。

- IDPパラメーター(例えばグループ、地域、部署など)によるコンテンツのセグメンテーションを拡張。

- システム全体で正確なデータ監視。

サポート対象プラットフォーム

WalkMeのIDPインテグレーションは、OAuth 2.0、OpenID Connect、SAMLを含む複数の認証プロトコルの使用をサポートしており、組織のIDPベンダーでユーザーを認証し、後にWalkMeでのセグメンテーションや分析に使用できるユーザー属性を取得します。 WalkMeでは、これらのプロトコルをサポートするすべてのIDPベンダーを利用できるはずです。 WalkMeは、SPで開始されるフローをサポートしています。

OAuth 2.0とは?

OAuth 2.0は、「Open Authorization」の略で、ウェブサイトやアプリケーションが、ユーザーに代わって他のウェブアプリケーションがホストするリソースにアクセスできるようにするための規格です。 OAuth 2.0は、認証のための業界標準のプロトコルです。

OpenID Connectとは?

OpenID Connectは、OAuth 2.0プロトコル上のシンプルなアイデンティティレイヤーであり、コンピューティングクライアントは、認証サーバーによって実行される認証に基づいてエンドユーザーのアイデンティティを確認したり、相互運用可能なRESTのような方法でエンドユーザーの基本プロファイル情報を取得したりすることができます。

現在IDPインテグレーションは以下のベンダーをサポートしています。

- Okta

- G-Suite

- ADFS

- AzureAD

- PingID

- OpenIDを使用するIDプロバイダー

OpenID Connect以外の最も一般的な認証プロトコルはSAMLです。SAMLを使用した統合の作成と設定方法については、SAML IDPインテグレーションの記事を参照してください。

前提条件

IDPとWalkMeのIntegration Centerの間の「橋渡し」の役目を果たすIDPアプリケーションを作成する必要があります。

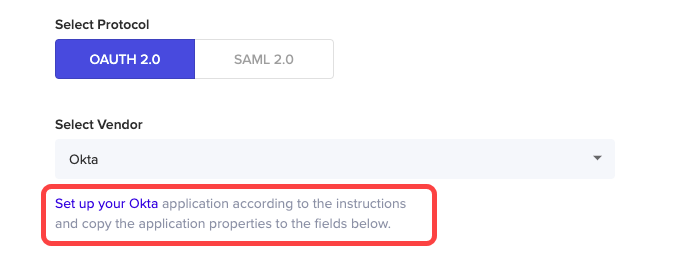

サポートされる全システムについて、指示ガイドが管理センターの設定画面に表示されます。

IDプロバイダーの追加

1. 管理センターの[IDP Integrations(IDPインテグレーション)]タブで、[+ Add Identity Provider(IDプロバイダーの追加)]ボタンをクリックします。

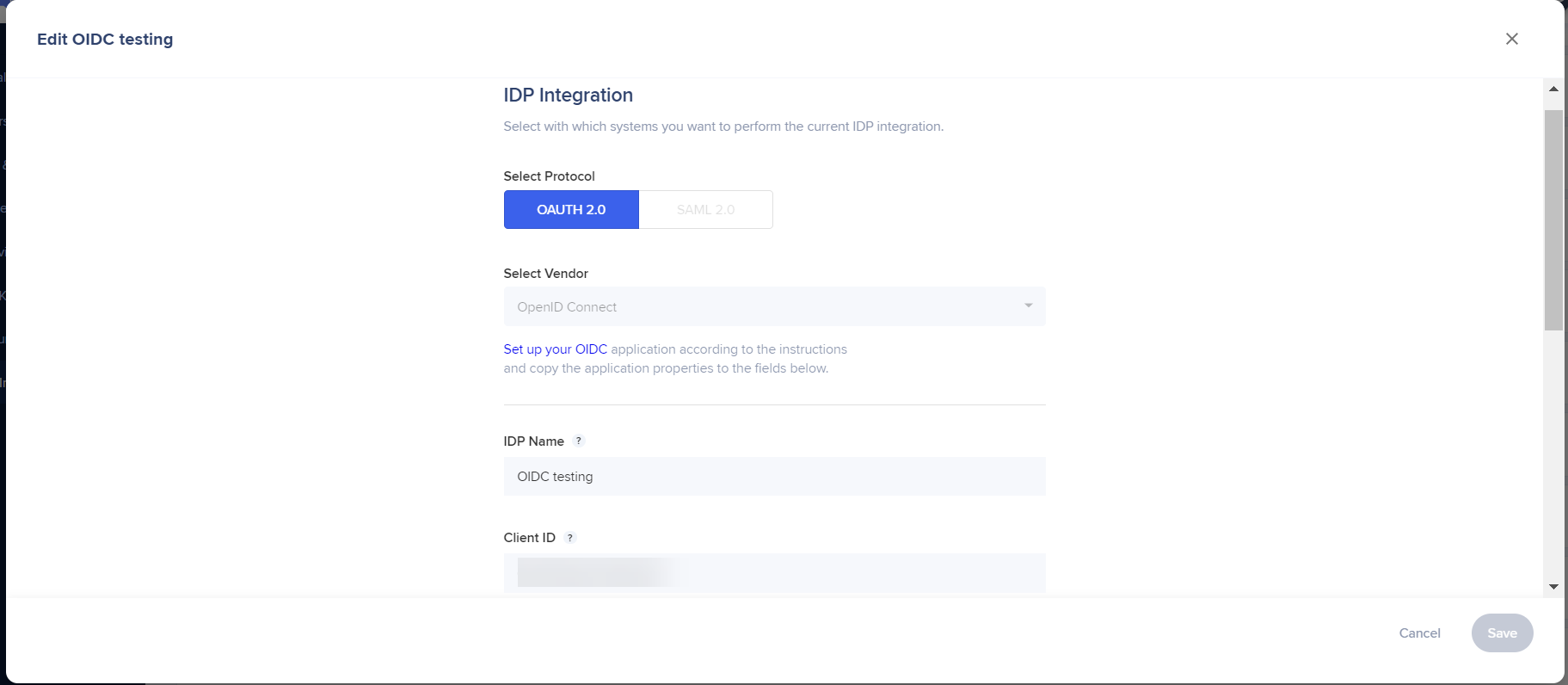

2. OAuth 2.0プロトコルタイプを選択します

3. 接続に適した構成設定を提供します

-

- IDP vendor(IDPベンダー)- リストからベンダーを選択します

- IDP Name(IDP名) - 接続名

- Client ID(クライアントID) - アプリの公開識別子

- Client Secret(クライアントシークレット):アプリケーションと認証サーバーのみに知られている資格情報

- IDP Provider Domain(IDPプロバイダードメイン) - 所属する組織のドメイン

- OpenID Connectの場合:

- IDP vendor(IDPベンダー) - Oath2.0ベンダーリストから[OpenID Connect]を選択します。

- IDP Name(IDP名) - 接続名

- Client ID(クライアントID) - アプリの公開識別子

- Client Secret(クライアントシークレット):アプリケーションと認証サーバーのみに知られている資格情報

- IDP Provider Discovery URL(IDPプロバイダーDiscovery URL)

- IDP Provider Scope(IDPプロバイダー範囲)

- Content Security Policy(コンテンツセキュリティーポリシー)

- Your IDP Provider(利用しているIDPプロバイダー)

- Use ID Token For Getting End-Users Properties(エンドユーザーのプロパティー取得にIDトークンを使用)- 有効にするにはトグルをチェックします

4. 準備ができたら[Save & Next(保存して次へ)]をクリックします。

- サインログアウトURLは必要でないことにご注意ください。

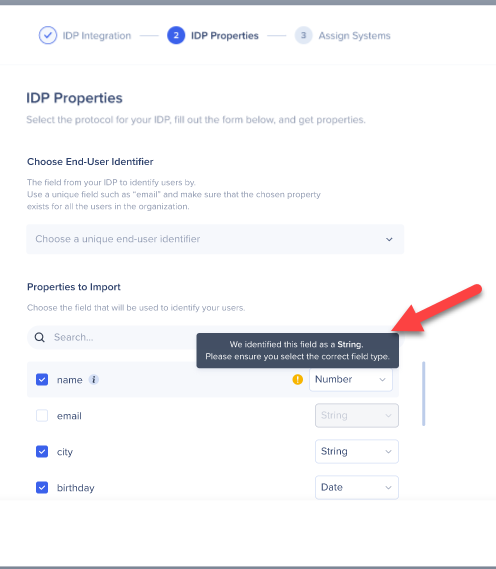

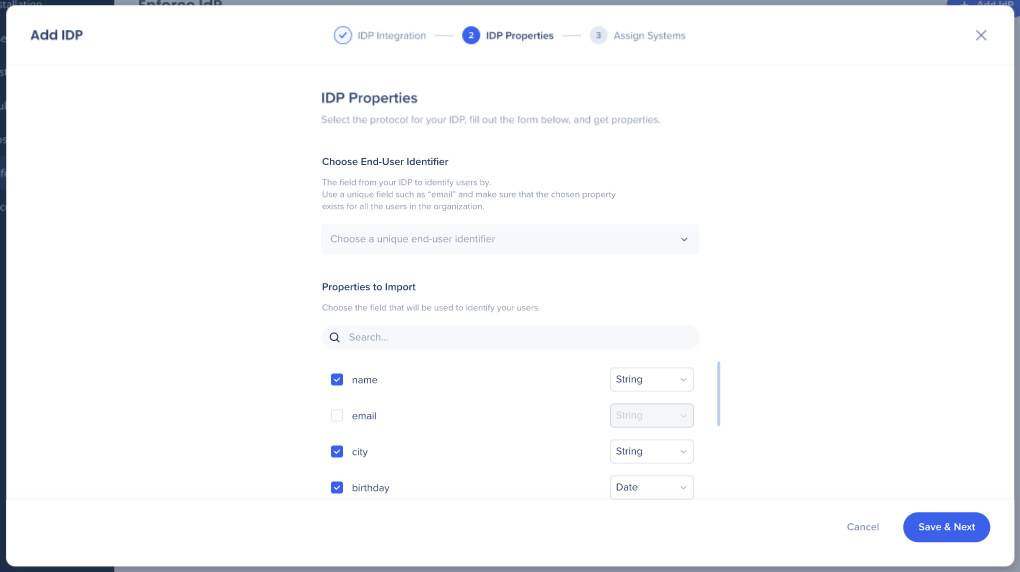

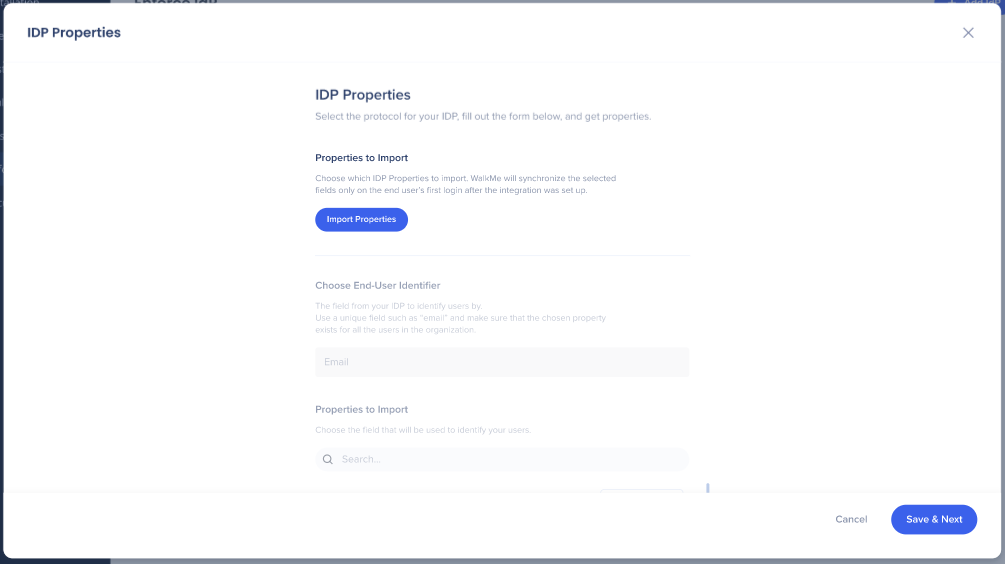

5. ユーザーを識別するためのユニークエンドユーザー識別子を選択します。

- 必要な識別子は一つだけです。追加のグループ情報や他の属性は必要ありません。

6. 必要なプロパティを選択し、正しいデータタイプが選択されていることを確認します。

-

- String(文字列)

- 番号

- Date(日付)

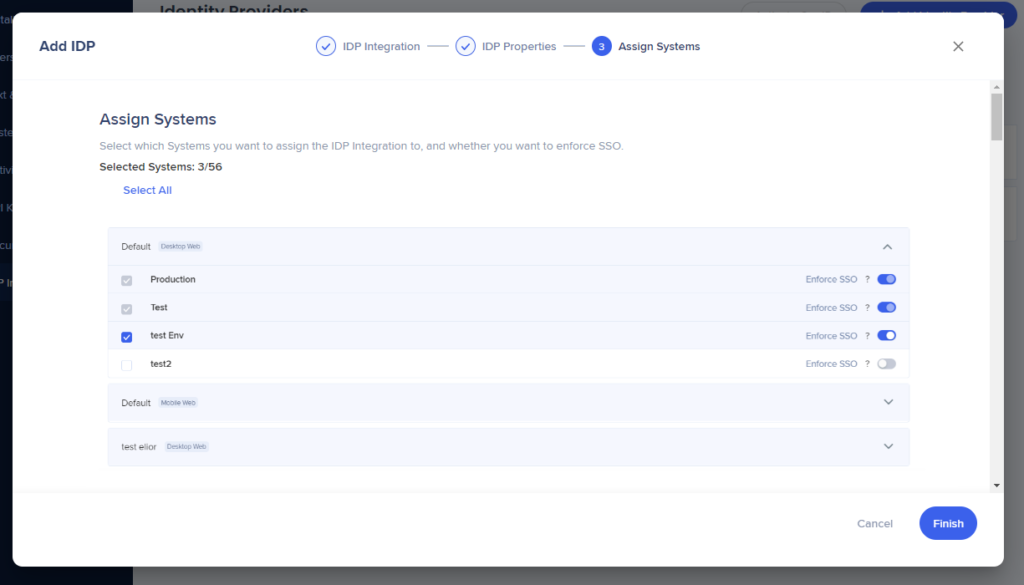

7. IDPインテグレーションを割り当てたいシステムを選択します。

- 各システムごとに、目的の環境においてIDPインテグレーションを別々に有効にすることができます。

8. トグルを使用して「Enforce SSO」を設定します。

9. [Finish(終了)]をクリックします。

10. IDPが正常に追加されたかどうかのメッセージが表示されます。

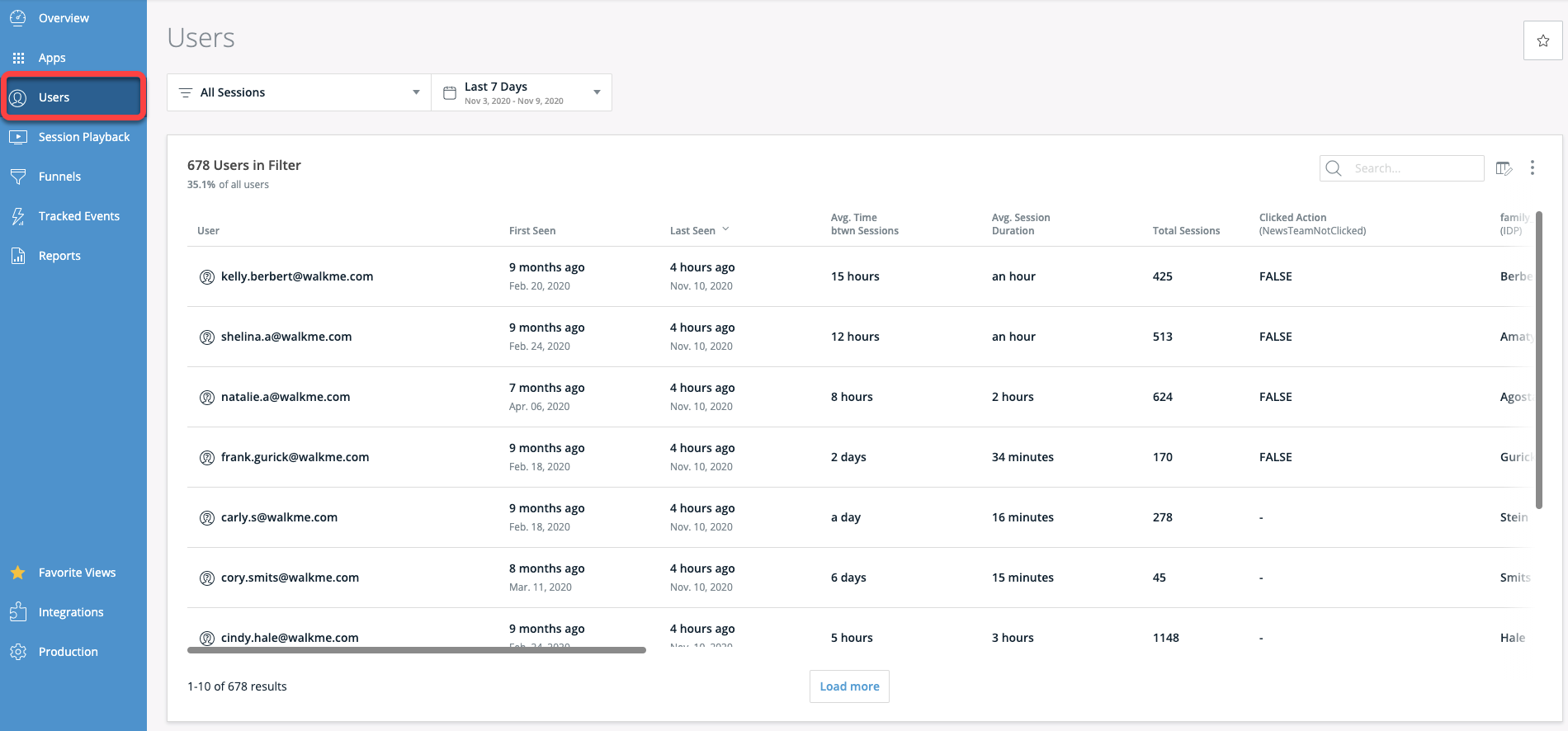

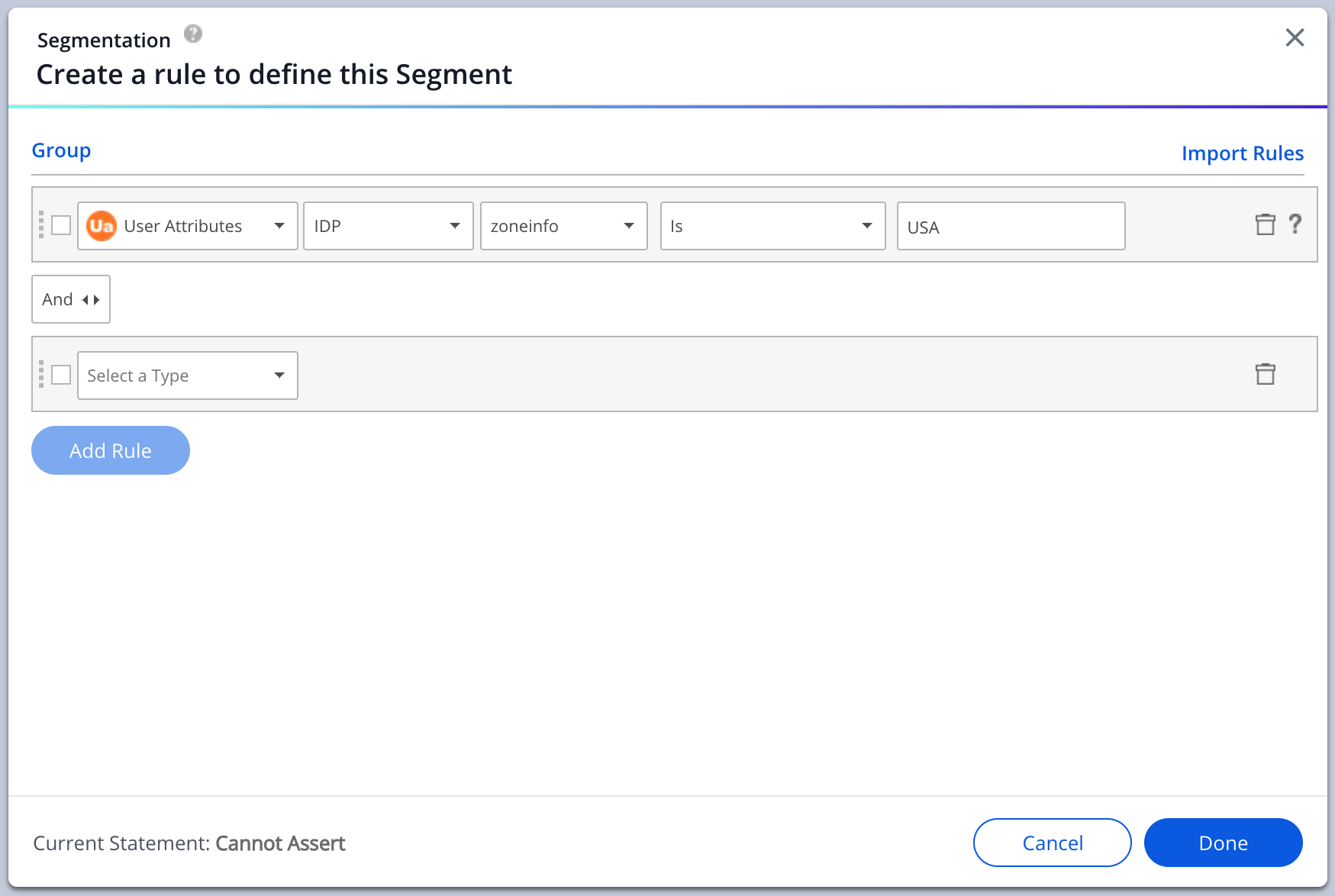

- インサイトやエディタの[User Attributes(ユーザー属性)]>[IDP]で、インポートされた属性を使い、設定したデータフィールドタイプに応じた適切なフィルター条件でコンテンツをセグメント化できるようになりました。

- 詳細については、こちらをご覧ください。

IDプロバイダーの管理

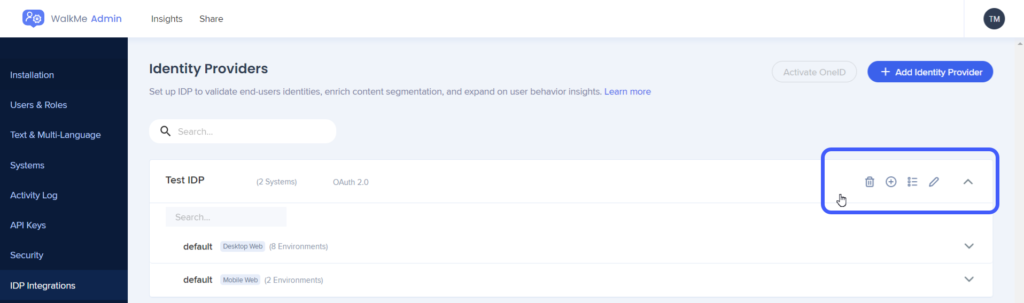

IDプロバイダーの行にカーソルを合わせると、いくつかのオプションが表示されます。

- 削除

- システム割り当ての管理

- プロパティーのインポート

- 編集

- 展開

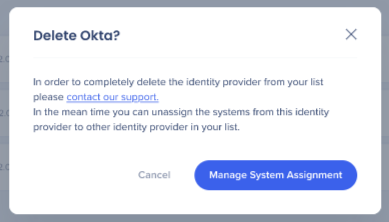

削除

- ごみ箱のアイコンをクリックして、IDプロバイダーを「削除」します

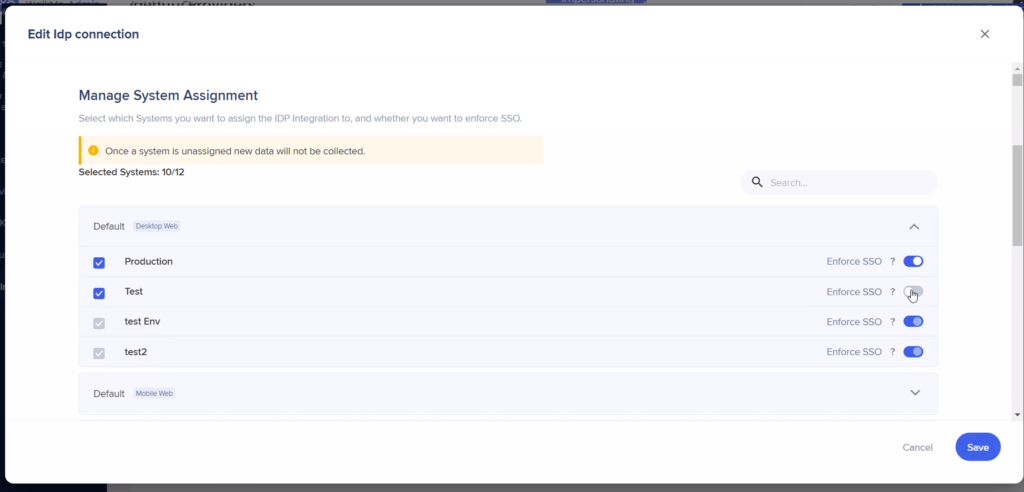

システム割り当ての管理

- [+]のアイコンをクリックすると、[Manage System Assignment(システム割り当ての管理)]画面が表示されます。

- IDプロバイダーに割り当てたいシステムを選択または解除しまします

- また、トグルで[Enforce SSO(SSOを強制)]の設定にすることもできます。

- 完了したら、[Save Changes(変更を保存)]ボタンをクリックします。

プロパティーのインポート

- リストのアイコンをクリックし、[Import Properties(プロパティーのインポート)]ボタンをクリックして、新たにインポートしたプロパティーを編集または追加します。

これらの属性は、インサイトでのコンテンツのセグメンテーションとレポートに使用されます。

編集

- 鉛筆のアイコンをクリックして、IDプロバイダーの設定を編集します。

- IDプロバイダーの初期設定で入力したすべてのフィールドを編集することができるようになります。

展開 / 折りたたみ表示

- 矢印アイコンを使って、拡大表示を展開したり、折りたたんだりします。

- 展開すると、IDプロバイダーに割り当てられているすべてのシステムと、[Enforce SSO(SSOを強制)]が有効になっているかどうかが表示されます。

ベストプラクティス

[Enforce SSO]の設定

- 有効の場合 - エンドユーザーにWebページを開く前に、IDP認証を行う必要があります。IDPトークンが認識されない場合、エンドユーザーはIDPログインページにリダイレクトされます。

- IDPがダウンした、お客様が認証情報を忘れた、エンドユーザーがIDPのアプリに割り当てられていない、などの理由でエンドユーザーがIDPへの認証に失敗するたびに、SSOは1時間無効になります。ユーザー識別子はお客様の設定により、フォールバックとして「WalkMe ID」方式に自動的にダウンスケールされるか、WalkMeが読み込まれません。

- 1時間後 - IDPトークンがまだ認識されない場合、エンドユーザーは再びIDPログインページにリダイレクトされますが、そうでない場合はIDPへのログインは必要ありません。 この点をお客様にしっかりと伝えることが大切です。 そうでない場合は、このオプションを有効にしないでください。

- 無効の場合 - ページの読み込み時にIDP認証が試行されますが、IDP用のアクティブなトークンがない場合は、エンドユーザーはIDPにリダイレクトされません。 ユーザー識別子は、お客様の設定に応じて「WalkMe ID」メソッドに自動的にダウンスケールされるか、またはWalkMeが読み込まれません。

制限

- IDPではSafariブラウザー拡張がサポートされていません

- ユーザー識別子の変更は、WalkMeによるエンドユーザー識別の方法に影響を与えるため、「Play once(一度だけ再生)」の設定がリセットされる場合があります。

- ユーザーは管理センターの管理者権限を持っている必要があります。

- IDPは、必要なシステム上で設定する必要があります。

- エンドユーザーは、IDPを使ってそのシステムに認証を行う必要があります。

- 会社がCSP(コンテンツセキュリティーポリシー)を導入している場合、IDPプロバイダーへのコールがブロックされます。

- この問題を解決するには、エクステンションのCSP設定で正しいURLを追加する必要があります。

- システムを割り当てた後は、割り当てたシステムのUUID設定が自動的にIDPに設定され、パブリッシュされるので、以降の作業は必要ありません。

- IDPの変更を有効にするためには、お客様のシステムをWalkMeの最新バージョンにアップデートする必要があります(これは設定のパブリッシュにより実行できます)。

- エンタープライズアカウントの場合、パブリッシュ時に[Update to the latest WalkMe version(WalkMeの最新バージョンに更新する)]をチェックする必要があります。

- 日付タイプのプロパティをインポートすると、次のフォーマットのみがサポートされます。

- 2018-02-20

- 2018-02-20T14:32:00

- 12/30/2018

- 日付として文字列または数字をインポートすると、インサイトフィルタリング/エディタセグメンテーションでは動作しません

Mobile Web:

- IDPの設定が完了すると、自動的にMobile Webが有効になります。

- IDP / OneIDを有効化した後にMobile Webを追加した場合、Mobile WebをサポートするにはIDPを無効化してから再度有効化する必要があります。

共通の問題の解決

ユーザーが割り当てられていません

これを防止するには、すべての従業員をWalkMeに割り当てる必要があります。 御社のIT担当者は、IDPプロバイダのWalkMeアプリへのアクセス設定をすべての従業員に変更することで、これをサポートできるはずです。

ユーザープロファイルでEUIDが見つかりません

これに対処するには、WalkMeに割り当てられたすべての従業員が使用できる別のEUIDを選択するか、不足している情報を関連するユーザーに個別に追加します。

期限切れのクライアント/秘密キー

キーの有効期限が切れている場合は、キーを再作成し、WalkMe管理センターの「IDP統合」ページにある関連するIDP接続の新しいキーを更新する必要があります。

無効なクライアント/秘密キー

正しいキーがコピーされていることを確認し、WalkMe管理センターの「IDP統合」ページで関連するIDP接続に貼り付けます。