IDP-Integration

Kurzübersicht

Identitätsdienstleister speichern und verwalten digitale Identitäten und bieten Unternehmen so eine Möglichkeit, Zugang und Nutzungsberechtigungen zu verwalten, bei gleichzeitiger Einhaltung hoher Sicherheitsstandards.

IDP-Integration kann genutzt werden, um anhand dieser Informationen die Identität von Endnutzern zu validieren, die Möglichkeiten der Inhaltssegmentierung zu bereichern oder die Beobachtung des Nutzerverhaltens zu erweitern. Bereitstellung einer zuverlässigen und sicheren Benutzer-ID für jedes System, ohne die Notwendigkeit, die eindeutige Benutzer-ID für jedes System mit verschiedenen Variablen zu definieren.

Die Verwendung von IDP zur Benutzeridentifizierung sollte die primär zu wählende Lösung sein für alle neuen Systeme.

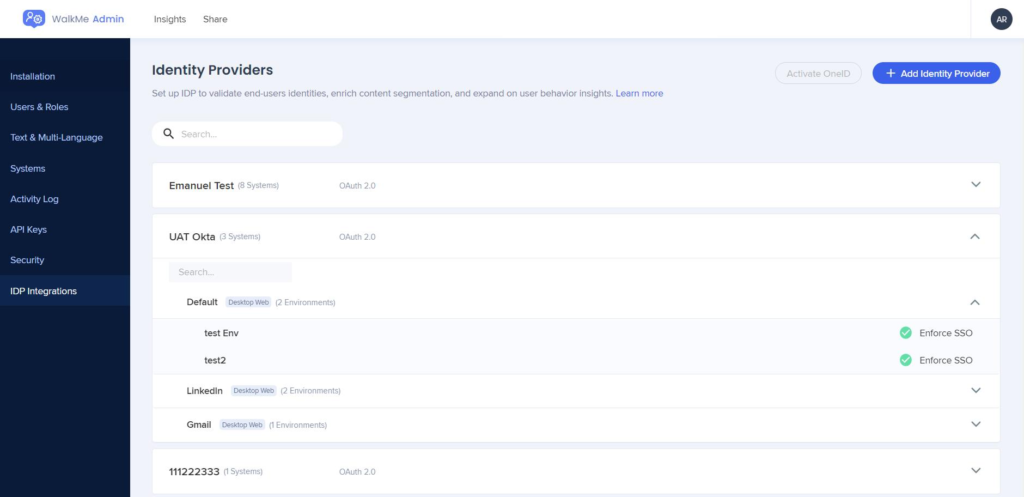

IDP-Integrationen sind vom Admin Center aus unter admin.walkme.com zugänglich.

Verbunden

- Machen Sie die IDP-Authentifizierung zur Voraussetzung für die Präsentation von WalkMe-Inhalten

- Erweitern Sie die Möglichkeiten der Inhaltssegmentierung nach IDP-Parametern, z. B. nach Region oder Abteilung

- Sicherstellung einer genauen datenüberwachung über alle Systeme hinweg

So fügen Sie einen Identitätsanbieter hinzu

1. Klicken Sie auf der Seite IDP-Integrationen im Admin Center auf "+ Identitätsanbieter hinzufügen"

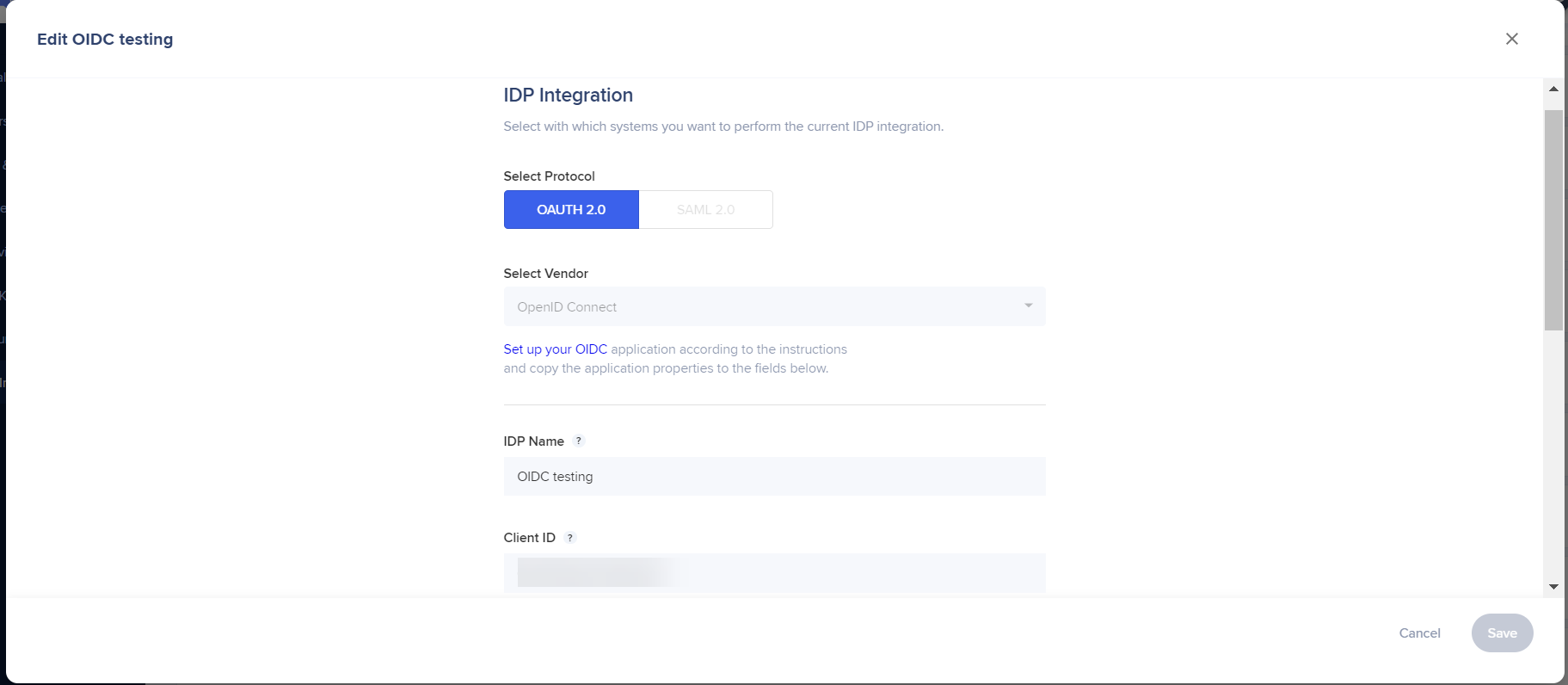

2. Wählen Sie OAuth 2.0 als Protokolltyp

3. Liefern Sie die richtigen Konfigurationseinstellungen für die Verbindung

-

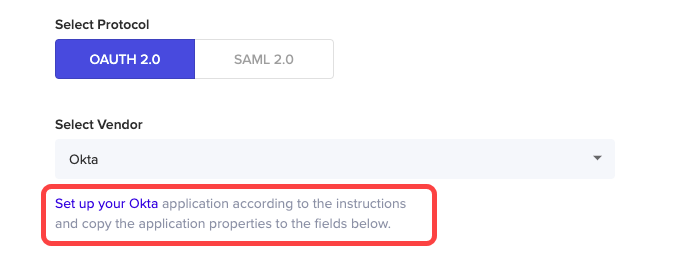

- IDP-Anbieter: Wählen Sie einen Anbieter aus der Liste

- IDP-Name: Name der Verbindung

- Kunden-ID: Öffentliche Kennung für Anwendungen

- Geheimnis des Kunden: Geheimnis, das nur der Anwendung und dem Autorisierungsserver bekannt ist

- IDP-Anbieter-Domäne: Bereich Ihrer Organisation

- Für OpenID Connect:

- IDP-Anbieter: Wählen Sie OpenID Connect aus der Oath2.0-Anbieterliste

- IDP-Name: Name der Verbindung

- Kunden-ID: Öffentliche Kennung für Anwendungen

- Geheimnis des Kunden: Geheimnis, das nur der Anwendung und dem Autorisierungsserver bekannt ist

- IDP Provider Discovery URL – Dicovery URL des IDP-Anbieters

- IDP Provider Scope – Bereichsumfang beim IDP-Anbieter

- Content Security Policy – Vorgaben für die Inhaltssicherheit

- Ihr IDP-Anbieter

- ID-Token zum Abrufen der Eigenschaften von Endbenutzern verwenden: Aktivieren Sie das Kontrollkästchen, um

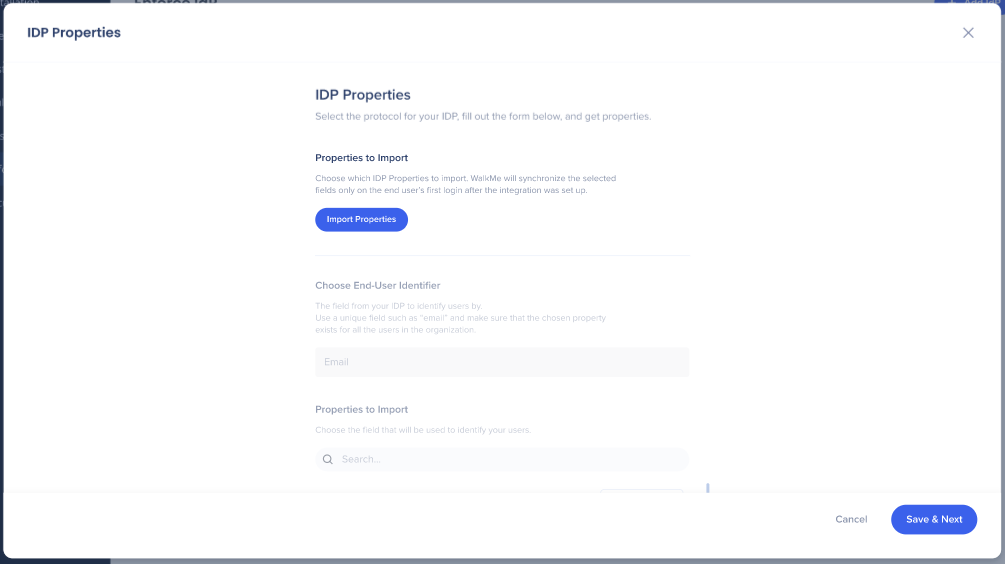

4. Klicken Sie auf "Speichern & Weiter"

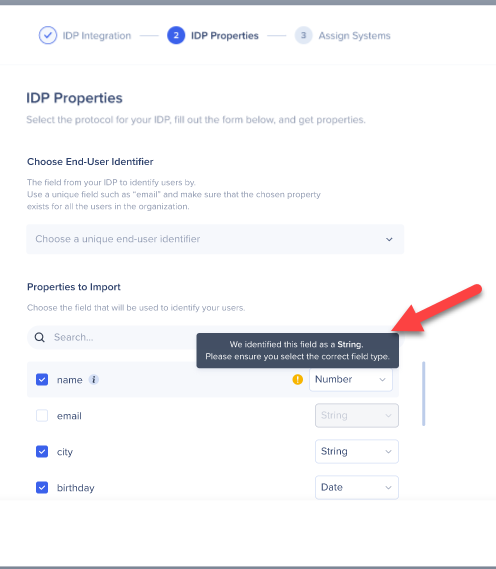

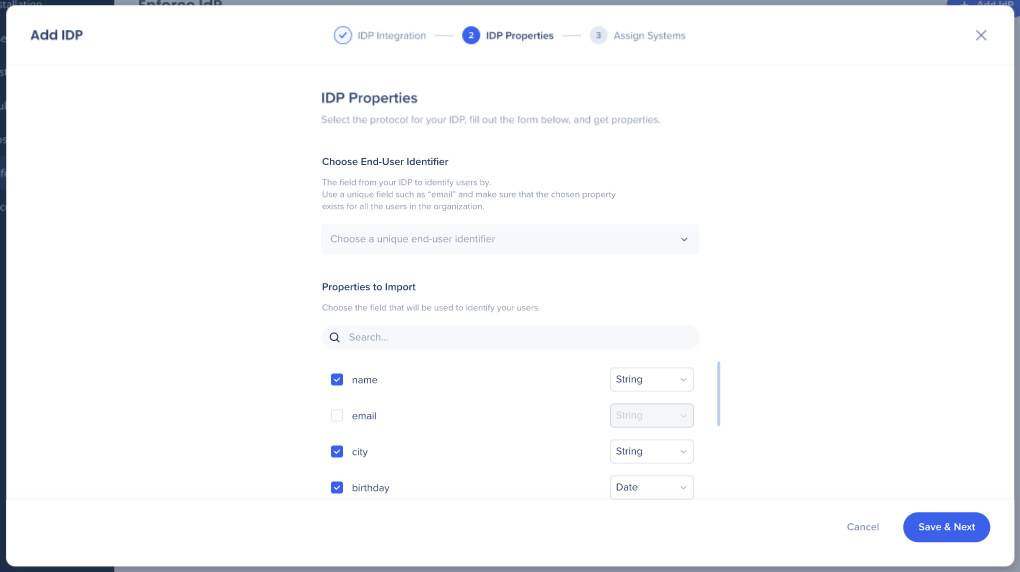

5. Wählen Sie einen eindeutigen Endbenutzerkenner, um die Benutzer zu identifizieren

6. Wählen Sie die gewünschten Eigenschaften und vergewissern Sie sich, dass Sie den richtigen Datentyp ausgewählt haben:

-

- String (Zeichenfolge)

- Number (Nummer)

- Date (Datum)

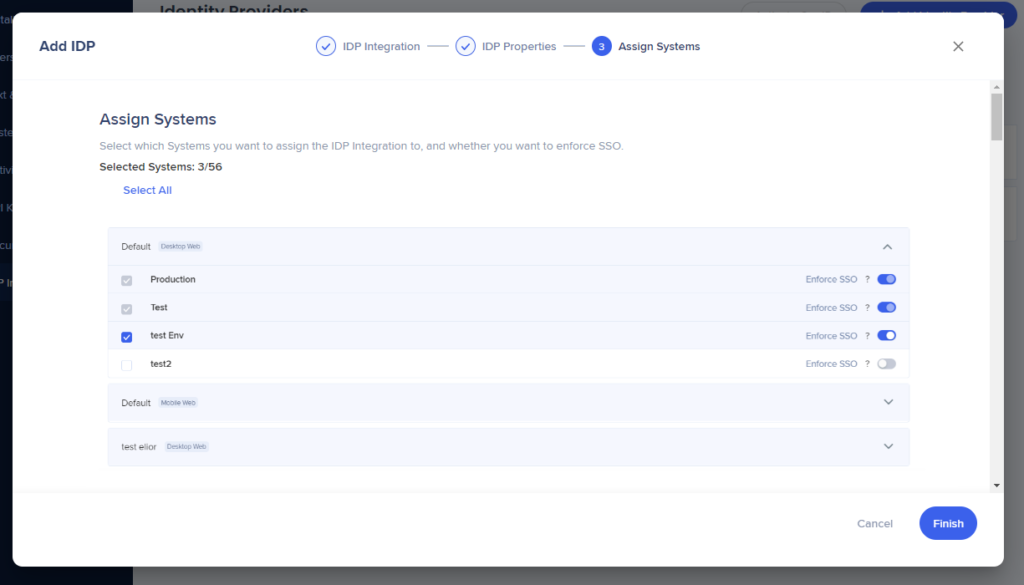

7. Wählen Sie aus, welchen Systemen Sie die IDP-Integration zuweisen möchten

8. Enforce SSO ein- oder ausschalten

9. Klicken Sie auf "Oberfläche"

10. Es wird eine Meldung angezeigt, die Ihnen mitteilt, ob Ihr IDP erfolgreich hinzugefügt wurde oder nicht

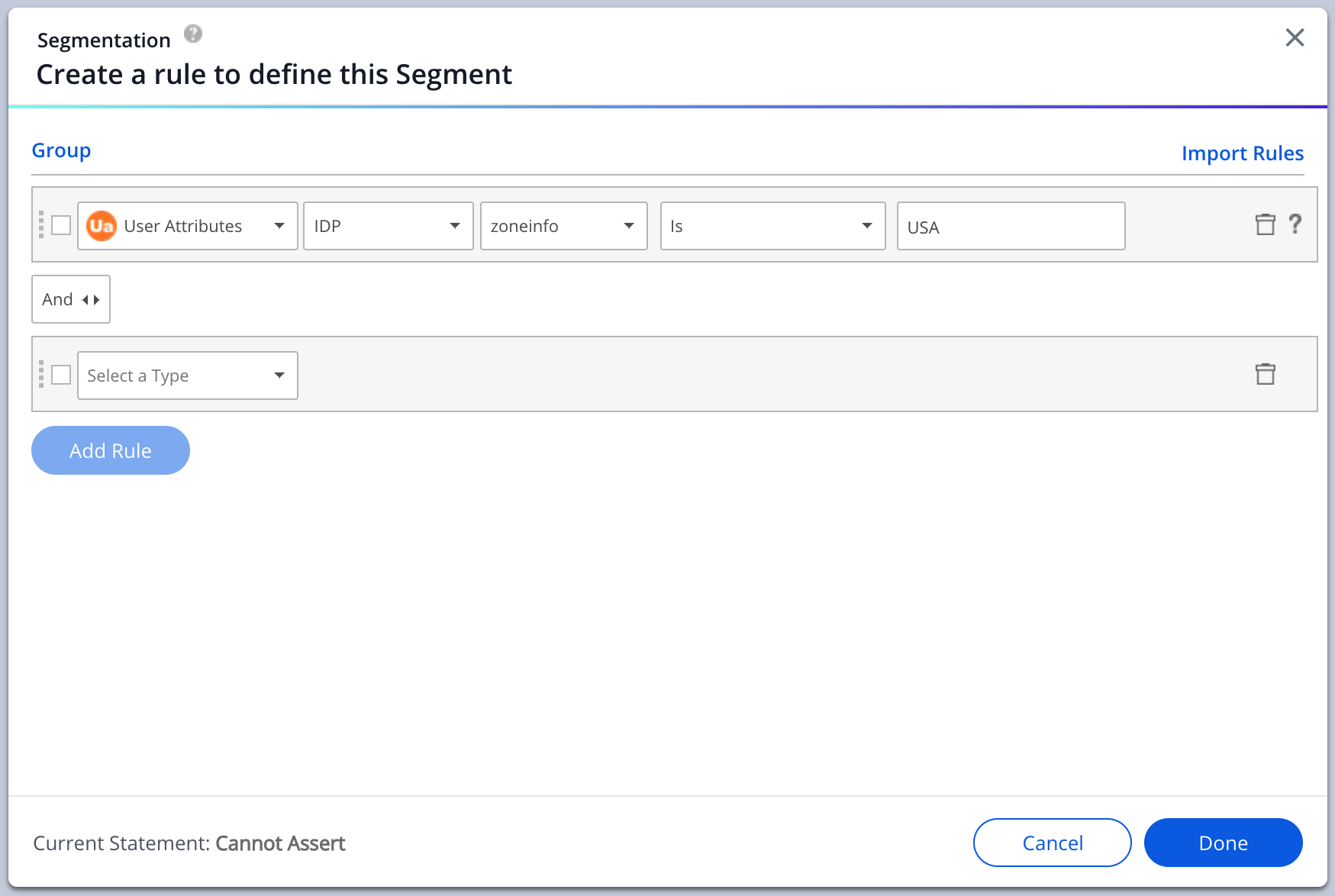

- Sie können nun Inhalte anhand der importierten Attribute in Insights und im Editor unter „User Attributes“> IDP mit den passenden Filterbedingungen entsprechend dem eingestellten Datenfeldtyp, segmentieren.

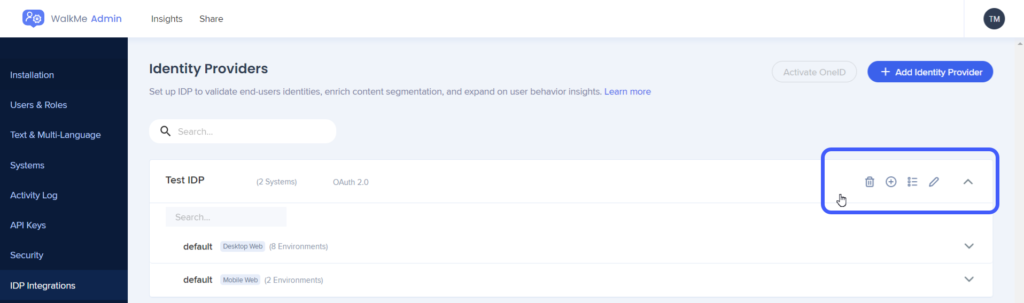

So verwalten Sie einen Identity Provider

Wenn Sie den Mauszeiger über die Zeile eines Identity Providers bewegen, werden Ihnen mehrere Optionen angezeigt:

- Löschen

- Verwalten der Systemzuordnung

- Import Properties (Importieren von Eigenschaften)

- Bearbeiten

- Erweitern

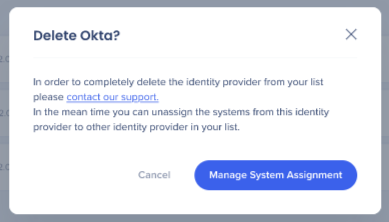

Löschen

- Klicken Sie auf das Papierkorbsymbol, um einen Identity Provider zu „löschen“

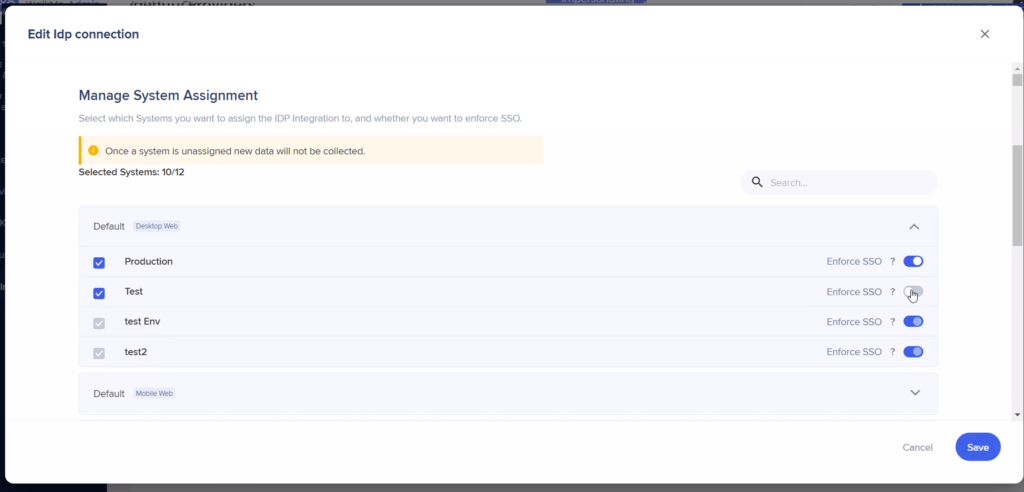

Manage System Assignment (Verwalten der Systemzuordnung)

- Klicken Sie auf das "+" um den Bildschirm "Systemzuordnung verwalten" zu öffnen.

- Wählen Sie die Systeme aus, die Sie dem Identity Provider zuweisen möchten, oder heben Sie die Auswahl auf.

- Sie können auch umschalten auf „Enforce SSO“ (SSO erzwingen)

- Klicken Sie auf "Änderungen speichern" wenn Sie fertig sind

Import Properties (Importieren von Eigenschaften)

- Klicken Sie auf das Listensymbol und dann auf die Schaltfläche "Eigenschaften importieren" um zusätzliche importierte Eigenschaften zu bearbeiten oder hinzuzufügen

Diese Attribute werden für die Segmentierung von Inhalten und die Berichterstattung in Insights verwendet.

Bearbeiten

- Klicken Sie auf das Stiftsymbol, um die Einstellungen des Identity Providers zu bearbeiten

- Sie können alle Felder bearbeiten, die Sie bei der anfänglichen Konfiguration des Identity Providers ausgefüllt haben

Ansicht erweitern/verkleinern

- Verwenden Sie das Pfeilsymbol, um die erweiterte Ansicht zu öffnen und zu schließen

- Im erweiterten Zustand sehen Sie alle Systeme, die einem Identity Provider zugewiesen sind, und ob „Enforce SSO“ aktiviert wurde oder nicht

Technische Hinweise

Unterstützte Plattformen

Die IDP-Integration von WalkMe unterstützt die Verwendung mehrerer Authentifizierungsprotokolle, einschließlich OAuth 2.0, OpenID Connect und SAML, um Benutzer bei dem IDP-Anbieter ihrer Organisation zu authentifizieren und Benutzer-Attribute zu erhalten, die später bei der Segmentierung und Analyse in WalkMe eingesetzt werden können. Jeder IDP-Anbieter, der diese Protokolle unterstützt, sollte auch mit WalkMe funktionieren. WalkMe unterstützt den vom SP initiierten Fluss.

Was ist OAuth 2.0?

OAuth 2.0 steht für „Open Authorization“, ein Standard, der einer Website oder Anwendung Zugriff auf Ressourcen gewährt, die von anderen Web-Anwendungen für Benutzer gehostet werden. Das Protokoll OAuth 2.0 ist gegenwärtig der Branchenstandard für die Autorisierung.

Was ist OpenID Connect?

OpenID Connect ist eine einfache, dem Protokoll OAuth 2.0 aufgesetzte Identitätsebene, die es Rechen-Clients ermöglicht, auf Basis der durch einen Autorisierungs-Server durchgeführten Authentifizierung die Identität von Benutzern zu verifizieren und Grunddaten des Benutzerprofils zu erhalten, alles auf interoperable und REST-artige Weise.

Die IDP-Integration unterstützt gegenwärtig folgende Anbieter:

- Okta

- G-Suite

- ADFS

- AzureAD

- PingID

- Identitätsanbieter, die OpenID verwenden

Neben OpenID Connect ist das gängigste Authentifizierungsprotokoll SAML.

Voraussetzungen

Es muss eine IDP-Anwendung erstellt werden, die als „Brücke“ zwischen IDP und dem Integration Center von WalkMe dient.

Im Konfigurationsbildschirm des Admin Centers ist für alle unterstützten Systeme eine Anleitung verfügbar.

Konfiguration von „Enforce SSO“ (SSO erzwingen)

- Aktiviert: Die IDP-Authentifizierung muss erfolgen, bevor Webseiten für Benutzer geöffnet werden. Wenn das IDP-Token nicht erkannt wird,nder Benutzer auf seine IDP-Anmeldeseite umgeleitet.

- Jedes Mal, wenn die Authentifizierung des Benutzers bei der IDP ausgefallen ist, ungültige Anmeldedaten angegeben wurden oder der Benutzer nicht der IDP-App zugewiesen wurde, wird SSO für eine Stunde deaktiviert und die Benutzerkennung wird automatisch auf die "WalkMe ID"-Methode herunterskaliert, oder WalkMe wird nicht geladen, je nach konfiguration.

- Wenn das IDP-Token nach einer Stunde immer noch nicht erkannt wird, wird der Benutzer erneut auf seine IDP- Anmeldung bei der IDP nicht erforderlich.

- Behinderte: Die IDP-Authentifizierung wird beim Laden der Seite versucht, aber wenn es kein aktives Token für IDP gibt, wird der Benutzer nicht zu IDP weitergeleitet. Die Benutzerkennung wird automatisch auf die Methode "WalkMe wird nicht geladen, je nach konfiguration.

Einschränkungen

- Safari-Browsererweiterung wird nicht unterstützt

- Benutzer sollten über Admin-Rechte für das Admin Center verfügen

- IDP muss auf dem erforderlichen System konfiguriert werden

- Endbenutzer sollten den IDP verwenden, um sich für dieses System zu authentifizieren

- Wenn Ihr Unternehmen eine aktive CSP (Content Security Policy) hat, blockiert es Anrufe an den IDP-Anbieter

- Um dies zu umgehen, sollte die richtige URL in den CSP-Einstellungen der Erweiterungskonfiguration hinzugefügt werden

- Nach der Zuordnung von Systemen wird die UUID-Einstellung für die zugewiesenen Systeme automatisch auf IDP gesetzt und die Einstellungen werden veröffentlicht, sodass keine weiteren Maßnahmen erforderlich sind.

- Dmit die IDP-Änderungen wirksam werden, müssen die Systeme auf die neueste WalkMe-Version aktualisiert werden (dies kann durch eine Veröffentlichung der Einstellungen erreicht werden)

- Bei Enterprise-Konten müssen Sie beim Veröffentlichen „Update to the latest WalkMe version“ (auf die neueste WalkMe-Version aktualisieren) einschalten

- Unterstütze Formate der Eigenschaft Datumstyp:

- 2018-02-20

- 2018-02-20T14:32:00

- 12/30/2018

- String- oder Zahlendatums- Typen werden in der Insights-Filterung und Editor-Segmentierung nicht unterstützt

- Unterstützung für Mobile Web:

- Mobile Web wird automatisch aktiviert, nachdem die IDP-Einrichtung abgeschlossen ist

- Wenn Mobile Web hinzugefügt wird und der IDP / OneID bereits aktiviert ist, müssen die Benutzer die Unterstützung des IDP für Mobile Web deaktivieren und erneut aktivieren

Lösen häufiger Probleme

Benutzer wird nicht zugewiesen

Um dies zu verhindern, müssen alle Mitarbeiter WalkMe zugewiesen werden. Der IT-Mitarbeiter in Ihrem Unternehmen sollte Ihnen dabei helfen können, indem er die Zugriffseinstellungen für die WalkMe-App in Ihrem IDP-Anbieter für alle Mitarbeiter ändert.

EUID wurde im Benutzerprofil nicht gefunden

Um dies zu beheben, können Sie entweder eine andere EUID auswählen, die allen WalkMe zugewiesenen Mitarbeitern zur Verfügung steht, oder Sie können die fehlenden Informationen individuell für die entsprechenden Benutzer hinzufügen.

Abgelaufener Client/geheime Schlüssel

Wenn der Schlüssel abgelaufen ist, müssen Sie ihn neu erstellen und dann die neuen Schlüssel in der entsprechenden IDP auf der Seite IDP-Integrationen im WalkMe Admin Center aktualisieren.

Ungültiger Client/geheime Schlüssel

Stellen Sie sicher, dass Sie die richtigen Schlüssel kopiert haben, und fügen Sie sie dann in die entsprechende IDP-Verbindung auf der IDP-Integrationsseite im WalkMe Admin Center ein.