概要

WalkMeとAzure BlobのIncomingインテグレーションにより、Azureからデータをインポートするシームレスな方法が提供され、高度なパーソナライゼーションと自動アップデートによってユーザーエクスペリエンスが大幅に向上します。

この統合により、Azureからさまざまな属性を取得でき、高度にカスタマイズされたコンテンツを作成できます。 Azureのこれらのアトリビュートの更新はWalkMeと自動的に同期され、手動で更新することなく、コンテンツが常に適切でニーズに合わせて調整されます。

Azure BlobとのIncomingインテグレーションのセットアップ

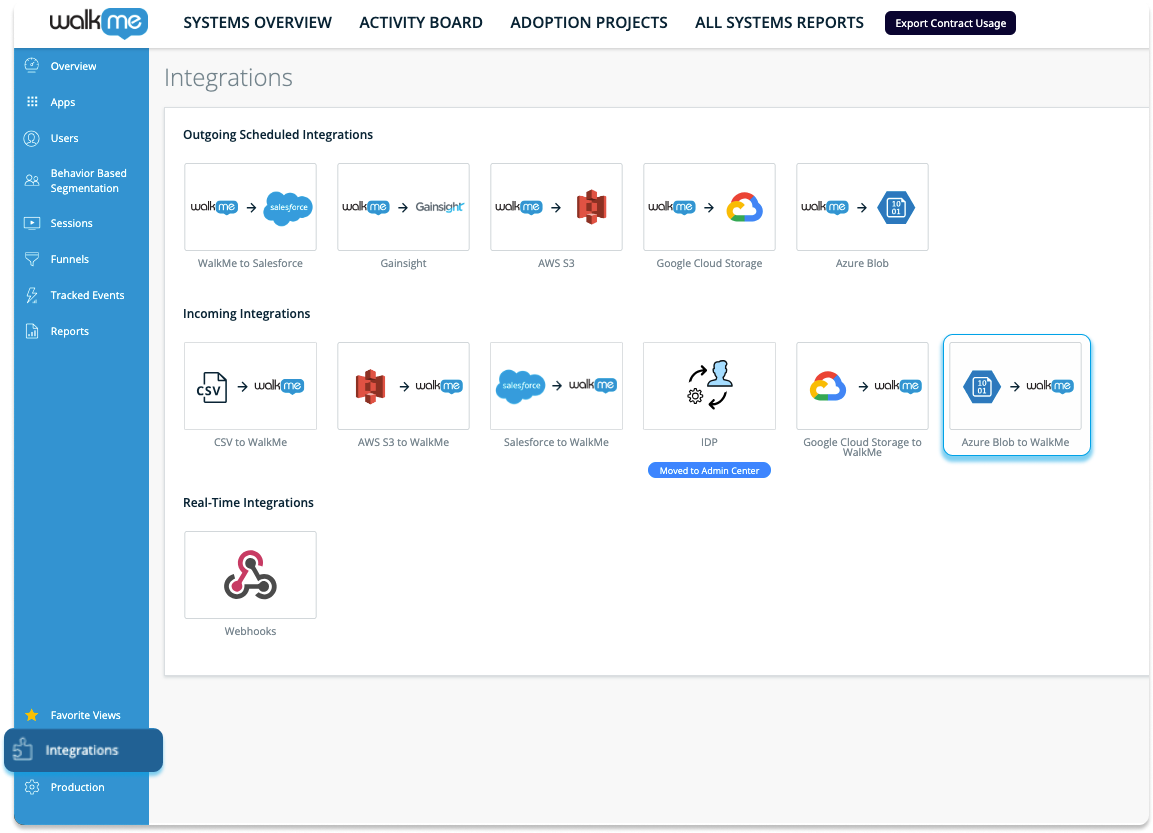

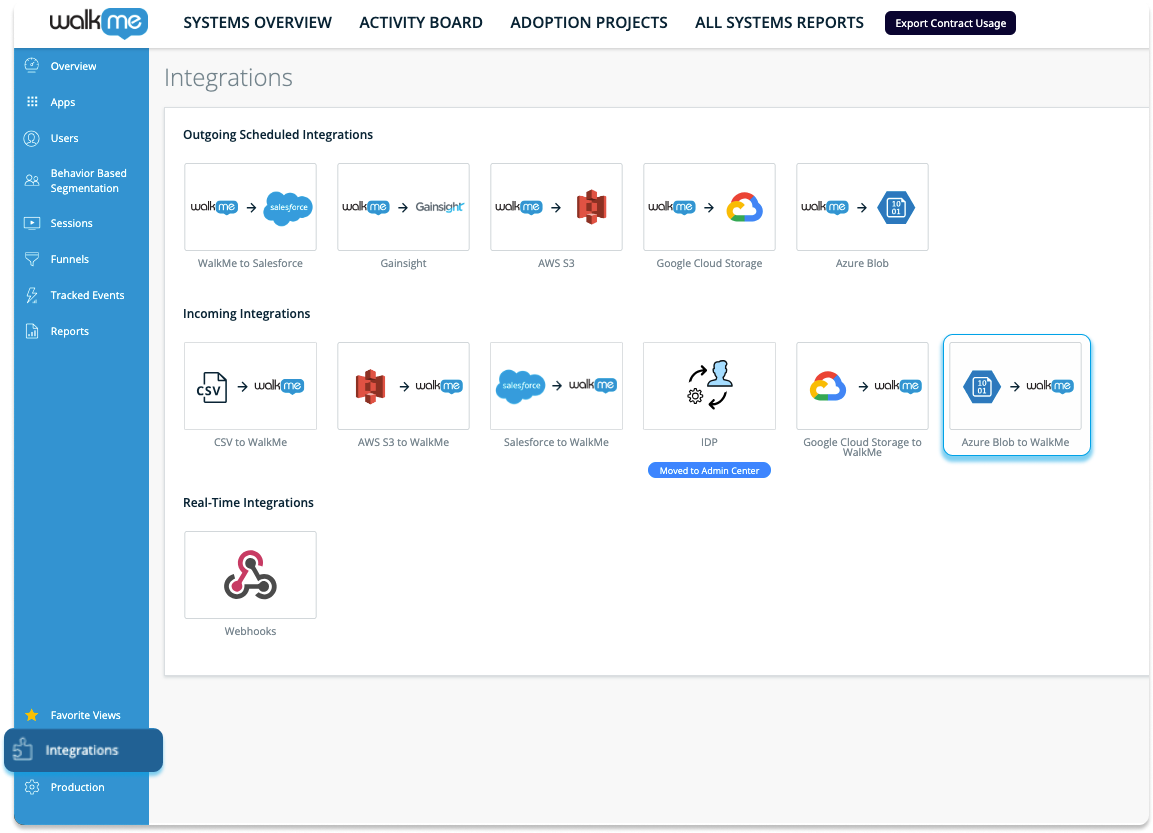

ステップ1:インサイトクラシックで「インテグレーション」ページにアクセスします。

- 「インサイトクラシック」に移動します:https://insights2.walkme.com/

- 「監視システム」ウィジェットからインテグレーション(統合)をセットアップしたいシステムを選択します

- サイドバーにある インテグレーション タブをクリックします

- 「Incomingインテグレーション」の下にある Azure Blob to WalkMe(Azue BlobからWalkMe) をクリックします

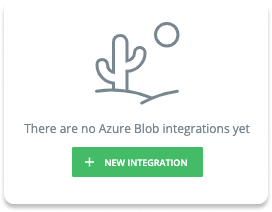

5. 新規インテグレーション ボタンをクリックして、開始します

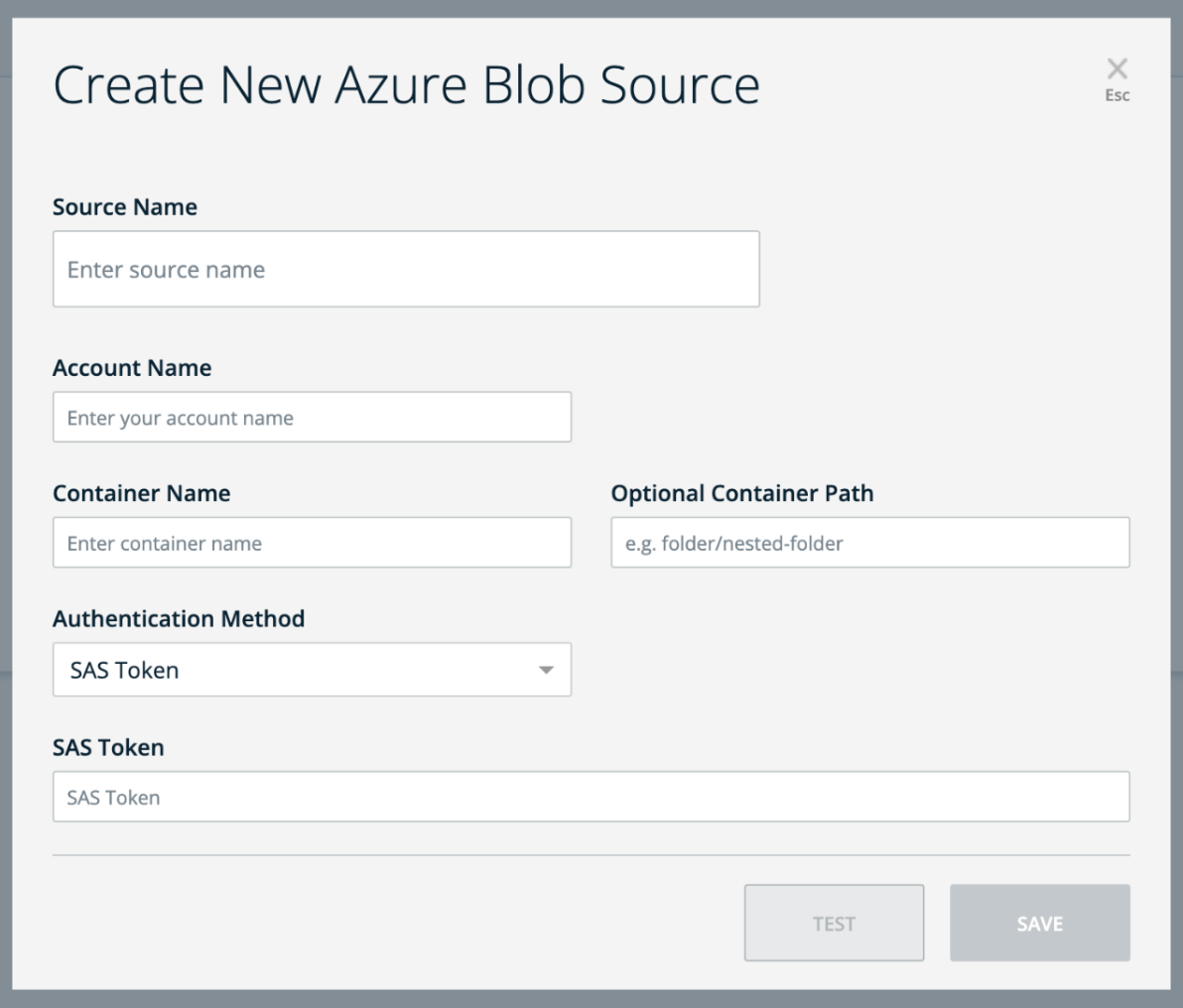

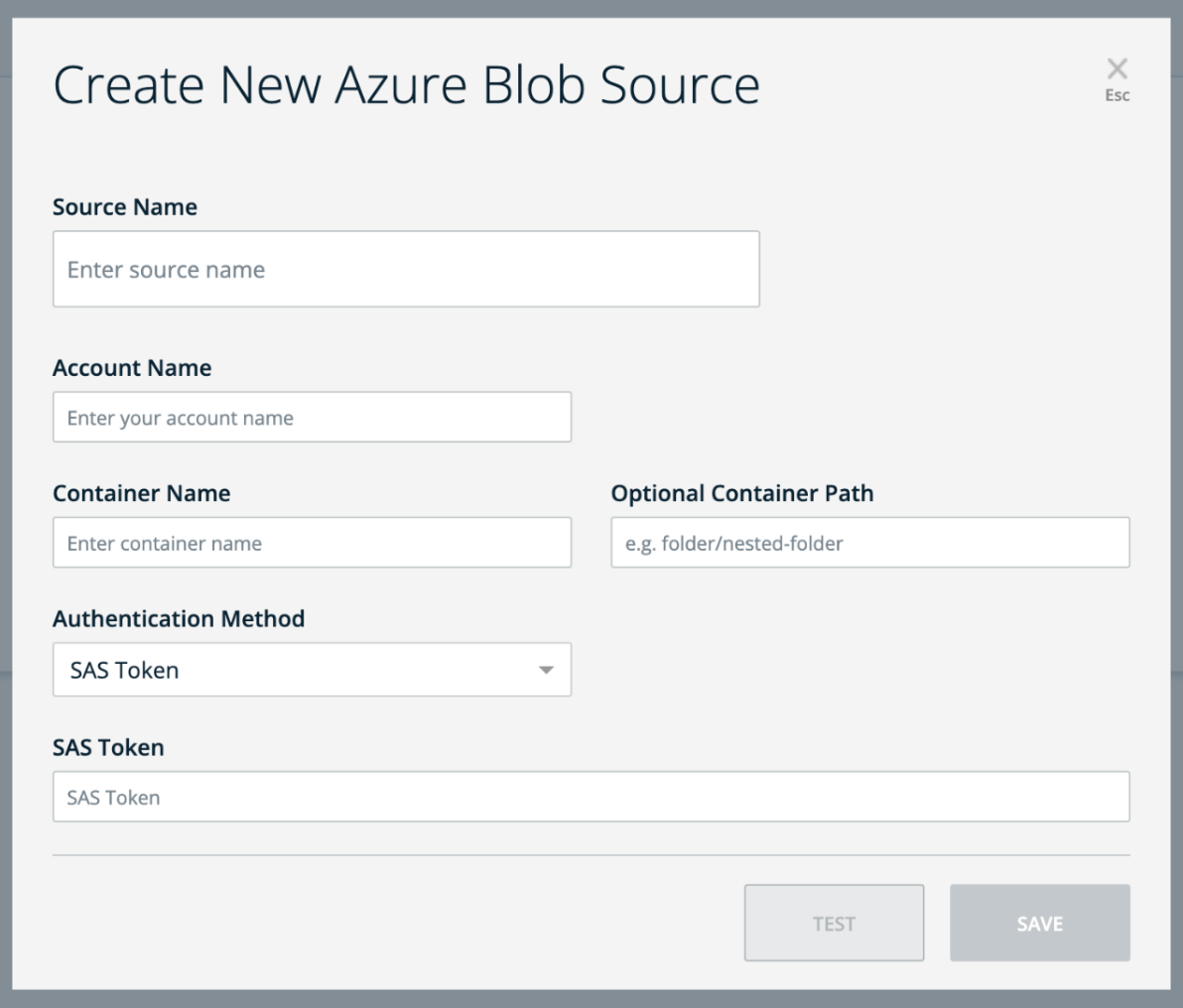

ステップ2:ソースを作成します

次のステップは、Azure Blobでソースを作成することです。 つまり、ファイルがWalkMeによって受信される場所からです。

このステップは、ステップ3で新しいインテグレーション(統合)を追加するときにも実行できます。

入力するために必要な情報:

- ソース名:ファイルソースの場所を認識する名前

- アカウント名: Azure Blocの関連するストレージアカウントの名前

- コンテナ名: Azure Blobのストレージアカウント内の関連するコンテナの名前

- 認証方法:Azure Blobストレージにアクセスする際、ユーザーまたはシステムの識別を確認する安全な認証方法

- SAS(共有アクセス署名)トークンを選択すると、以下の入力がプロモートされます。

- SASトークン=関連するストレージアカウントのために生成されたSASトークン

- Microsoft エントラIDが選択されている場合、以下のものを入力するためにプロモートされます。

- クライアントID =認証プロセス中に認識するためにAzure のアクティブディレクトリによってアプリケーションに割り当てられた一意の識別子

- クライアントシークレット=クライアントIDと組み合わせてAzure ActiveDirectoryに自分自身を認証するためにアプリケーションで使用される機密キーまたはパスワード

- テナントID=組織の Azure Active Directoryのインスタンスの一意の識別子で、アプリケーションが登録され、認証されたディレクトリを指定します

**「コンテナパス」は、オプションのフィールドです。

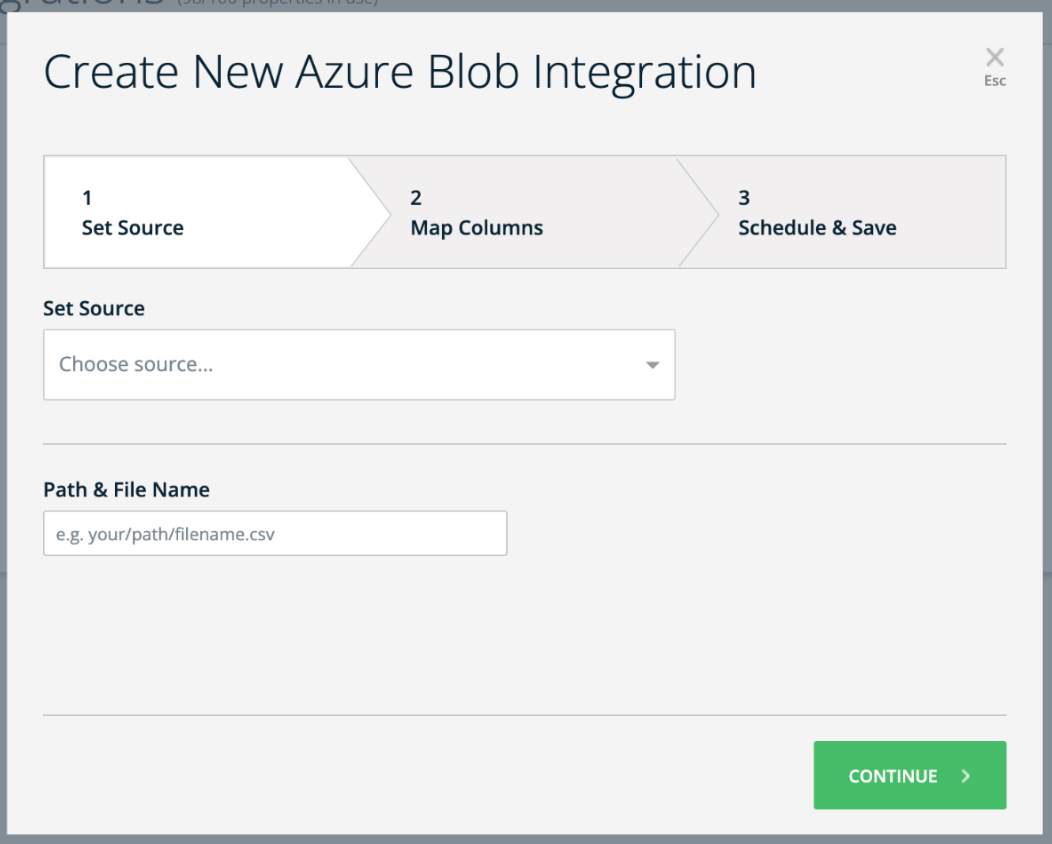

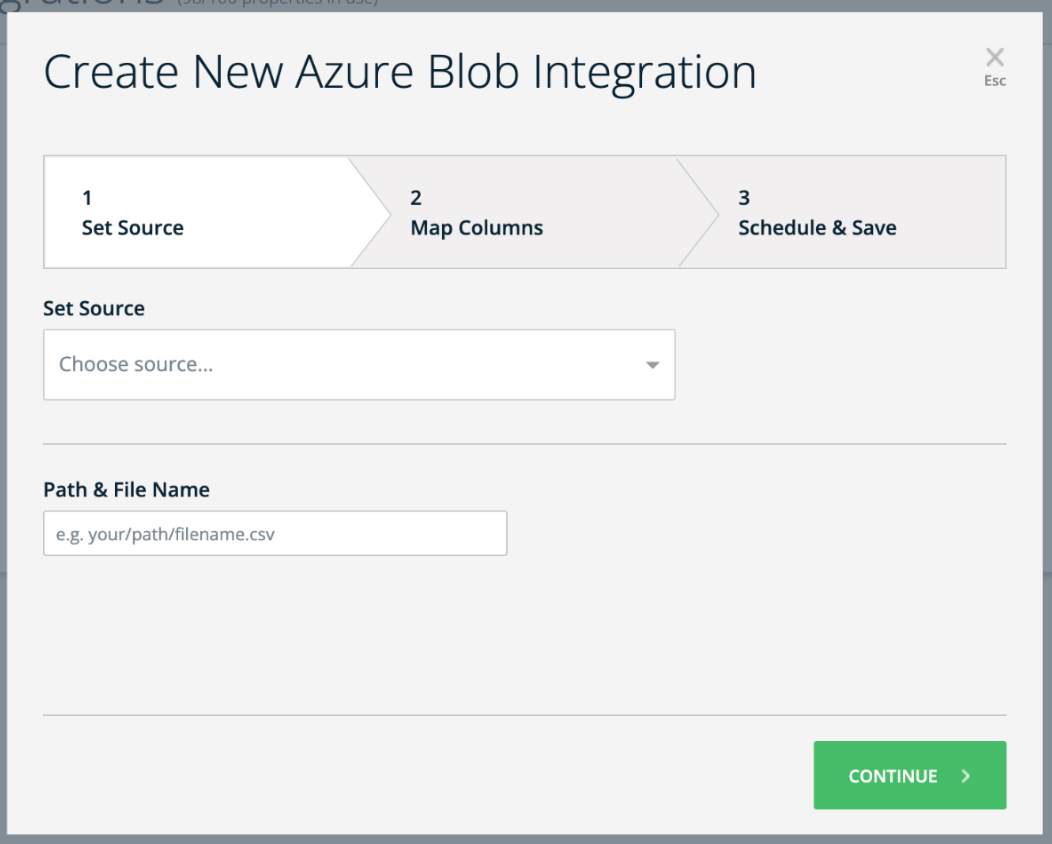

ステップ3:新しいインテグレーションを追加します

新しい統合を追加することは、3つの簡単なステップで完了できます。

- ソースの設定 → ドロップダウンからソースを選択するか、ステップ1の説明に従って新しいソースを作成する

- 地図コラム → Azure BlobとWalkMeの間のデータ同期を確立する一意のユーザーIDを選択する

- 次に、WalkMeにインポートしたいプロパティを選択し、それらがそれぞれのプロパティタイプ(文字列、数値、ブーリアンなど)に正しくマッピングされていることを確認する

- 必要であれば、この段階でプロパティの名前を変更することもできます。

- スケジュールと保存 → 統合の名前を指定し、指定した間隔で実行するようにスケジュールするかどうかを決定する

- 「保存」をクリックすると、新しい連動が生成されます。 リクエストに応じて手動で実行するか、定義された間隔で自動実行のために設定するかを選択できる

Microsoft AzureアカウントとBlobコンテナを設定する

Microsoft Azureにサインアップ

- Microsoft Azureのウェブサイトに移動します

- 新しいAzureアカウントを作成するには、「無料で開始」または「サインアップ」をクリックしてください

ストレージアカウントを作成する

- Azureアカウントを取得したら、Azureポータルにログインします

- 「リソースの作成」をクリックし、「ストレージアカウント」を検索する

- プロンプトに従って、新しいストレージアカウントを作成します

- ストレージアカウントの一意の名前を選択し、必要に応じてその他の設定を構成します

Blobコンテナを作成する

- ストレージアカウントを作成したら、Azureポータルで開きます

- 左側のメニューの「データストレージ」で「コンテナ」をクリックする

- 「+コンテナ」をクリックして、新しいコンテナを作成する

- コンテナの一意の名前を選択し、アクセスレベル設定を構成し、コンテナを作成します

認証方法

SAS(共有アクセス署名)トークンを作成する

Azure Blobストレージとやり取りするには、共有アクセス署名(SAS)トークンを生成する必要があります。

- Azureポータルでストレージアカウントに移動し、「セキュリティ + ネットワーク」>「共有アクセス署名」を選択する

- SASトークンの希望の権限、有効期限、その他の設定を構成します

- 「SASと接続文字列の生成」をクリックする

- 生成されたSASトークンと接続文字列をコピーして、コンテナにアクセスするためのサービスと共有します

推奨設定

- 許可されたサービス → Blob

- 許可されたリソースタイプ → オブジェクト

- 許可された権限 → 読み取り、書き込み、削除

- Blobのバージョニング権限 → 空のままにする

- 許可されたBlobインデックス権限 → 空のままにする

- 開始日と有効期限 → お客様の裁量に従う

- 許可されたIPアドレス → 空のままにする

- 許可されたプロトコル → HTTPSのみ

- 優先ルーティングレベル → 基本(デフォルト)

- サイニングキー → Key1

共有ファイル統合

現在、マルチシステム統合はサポートされていませんが、2025年にこれを実装する予定です。

複数の統合で共有ファイルを使用する場合、各ファイルに個別の統合を作成する必要があることに注意してください。

インサイトは、各統合のデータを処理する特定の方法を持ち、特定のファイル場所を探します。 データが処理されると、ファイルは、定義された場所内の「成功」または「失敗」ファイルの指定されたフォルダに移動されます。

2番目の統合が同じファイルにアクセスしようとすると、ファイルがすでに移動されているため、見つけることができません。 これにより、2番目の統合は失敗します。

この問題を回避するには、同じデータソースを使用している場合でも、各ファイルに個別の統合を設定します。 これにより、各統合は他の統合と競合せずに、必要なファイルにアクセスできます。

技術的なノート

- 統合ファイルの行数に制限はありませんが、ファイルサイズは1GBに制限されています。