- Reducir el tiempo de incorporación

- Habilitar la configuración y gestión autogestionadas

- Reemplazar el antiguo SSO propietario

- Activar capacidades completas de SSO

- Mejoras en seguridad y cumplimiento

Glosario de Inicio de Sesión Único (SSO)

- Las declaraciones de autenticación afirman que el usuario especificado en la afirmación realmente se autenticó con éxito y a qué hora lo hizo.

- Las declaraciones de atributos proporcionan valores de atributos pertenecientes al usuario. El atributo NameID (Identificador de nombre) es necesario y especifica el nombre de usuario, pero también pueden configurarse manualmente otros atributos.

- Las declaraciones de decisión de autorización indican que se ha concedido o denegado una solicitud para permitir que el sujeto de la declaración acceda al recurso especificado

Servicio de declaraciones al consumidor (ACS)

Punto final (URL) del proveedor de servicios responsable de recibir y analizar una declaración SAML. Ten en cuenta que algunos proveedores de servicios utilizan un término diferente para ACS. En la plantilla SAML de Okta, se introduce en el campo URL de inicio único de sesión.

Atributo

Conjunto de datos sobre un usuario, como nombre de usuario, nombre, identificación de empleado, etc.

Restricción de destinatario

Valor dentro de la declaración SAML que especifica a quién (y solo a quién) está destinada la declaración. El "destinatario" será el proveedor de servicios y por lo general es una URL, aunque técnicamente puede formatearse como cualquier cadena de datos. Si el proveedor de servicios (SP) no te facilita este valor, intenta utilizar ACS

Estado de relay predeterminado

La URL a la que se dirigirán los usuarios después de una autenticación exitosa a través de SAML.

Endpoint

Las URL que se utilizan cuando los proveedores de servicios y los proveedores de identidad se comunican entre sí.

ID de entidad

Nombre único a nivel global para un proveedor de identidades o un proveedor de servicios. Se genera un ID de entidad único de Okta para cada aplicación y se denomina emisor del proveedor de identidad en las instrucciones de configuración de la aplicación Okta.

Proveedor de identidad (IdP)

La autoridad que verifica y declara la identidad de un usuario y el acceso a un recurso solicitado (el "proveedor de servicios")

Conjunto de información suministrada por el IdP al SP o viceversa, en formato xml.

- Los metadatos suministrados por el SP normalmente proporcionarán el ACS, la restricción de destinatario, el formato NameID y un certificado x.509 si es necesario encriptar la declaración. Por el momento, los archivos de metadatos suministrados por el SP no pueden importarse a Okta.

- Los metadatos suministrados por el IdP proporcionarán la URL de inicio de sesión único, el ID de entidad y el archivo de certificado x.509 necesarios para que el SP descifre la declaración.

NameID

Un atributo dentro de la declaración que se utiliza para especificar el nombre de usuario

Proveedor de servicios (SP)

Recurso o servicio alojado al que el usuario tiene la intención de acceder, como Box, Workday®, Salesforce, aplicación personalizada, etc.

Inicio de sesión único en la URL

El extremo dedicado a manejar transacciones SAML. En la pantalla de configuración de la plantilla SAML de Okta, la URL de SSO se refiere al ACS del proveedor de servicios.

Cómo funciona

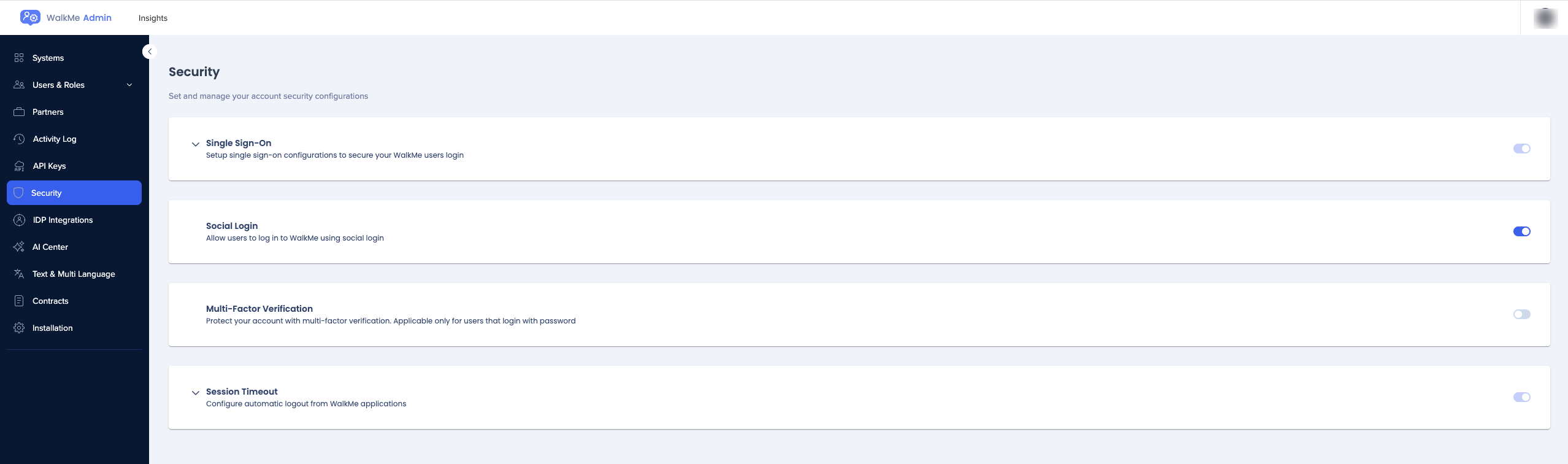

- Abre el Centro de administración en admin.walkme.com

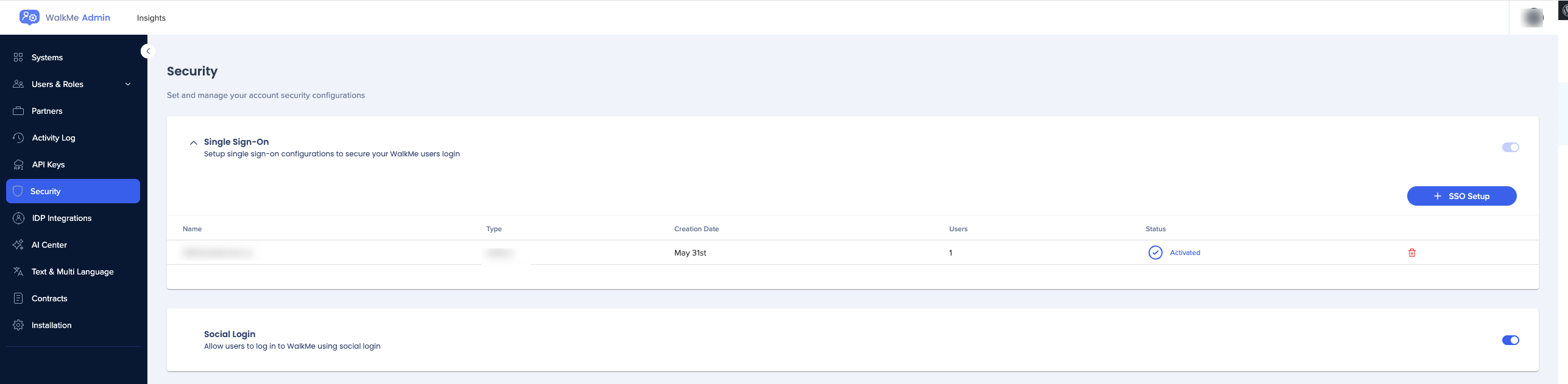

- Ve a la página Seguridad y luego Inicio de Sesión Único (Single Sign-On)

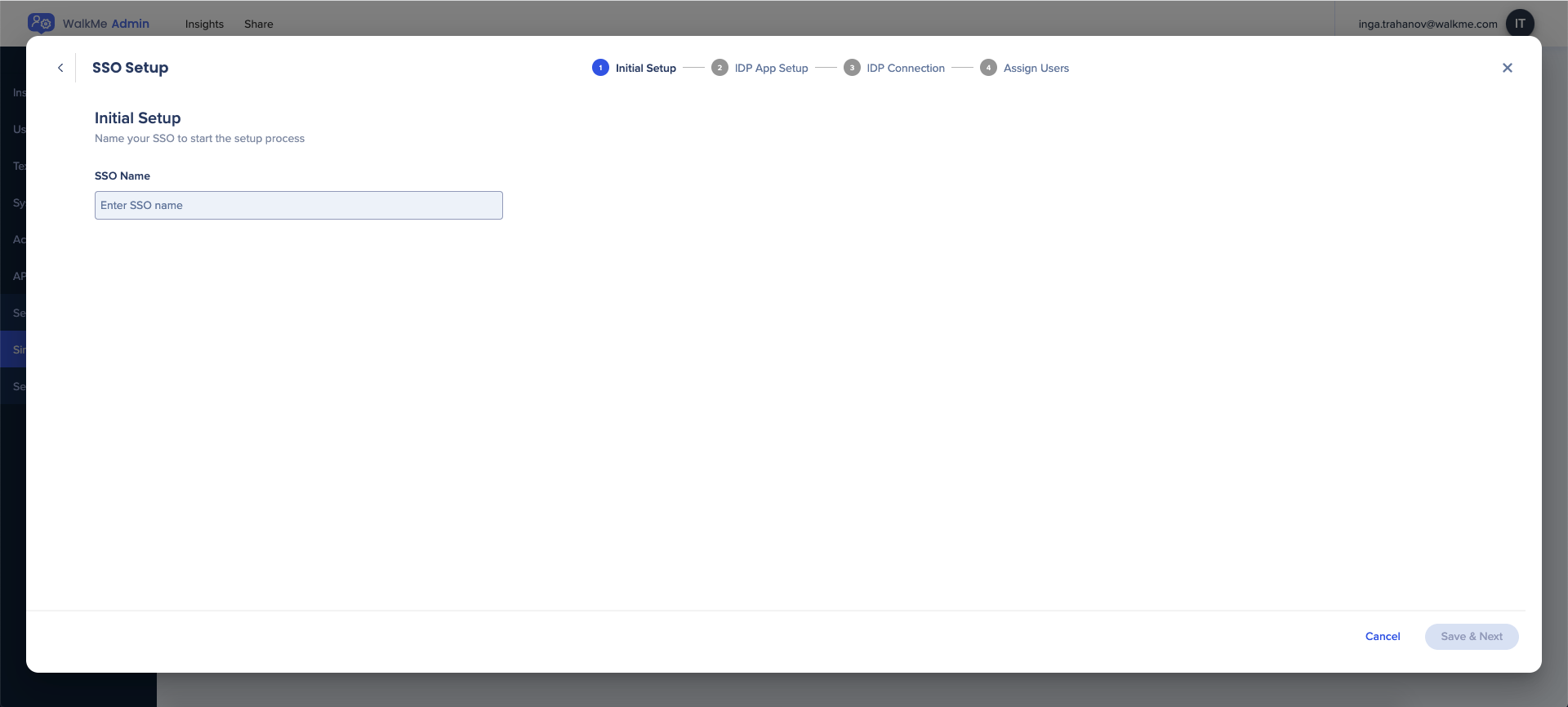

- Haz clic en + Configuración de SSO

- Introduce el nombre completo de SSO

- Haz clic en Guardar y Continuar

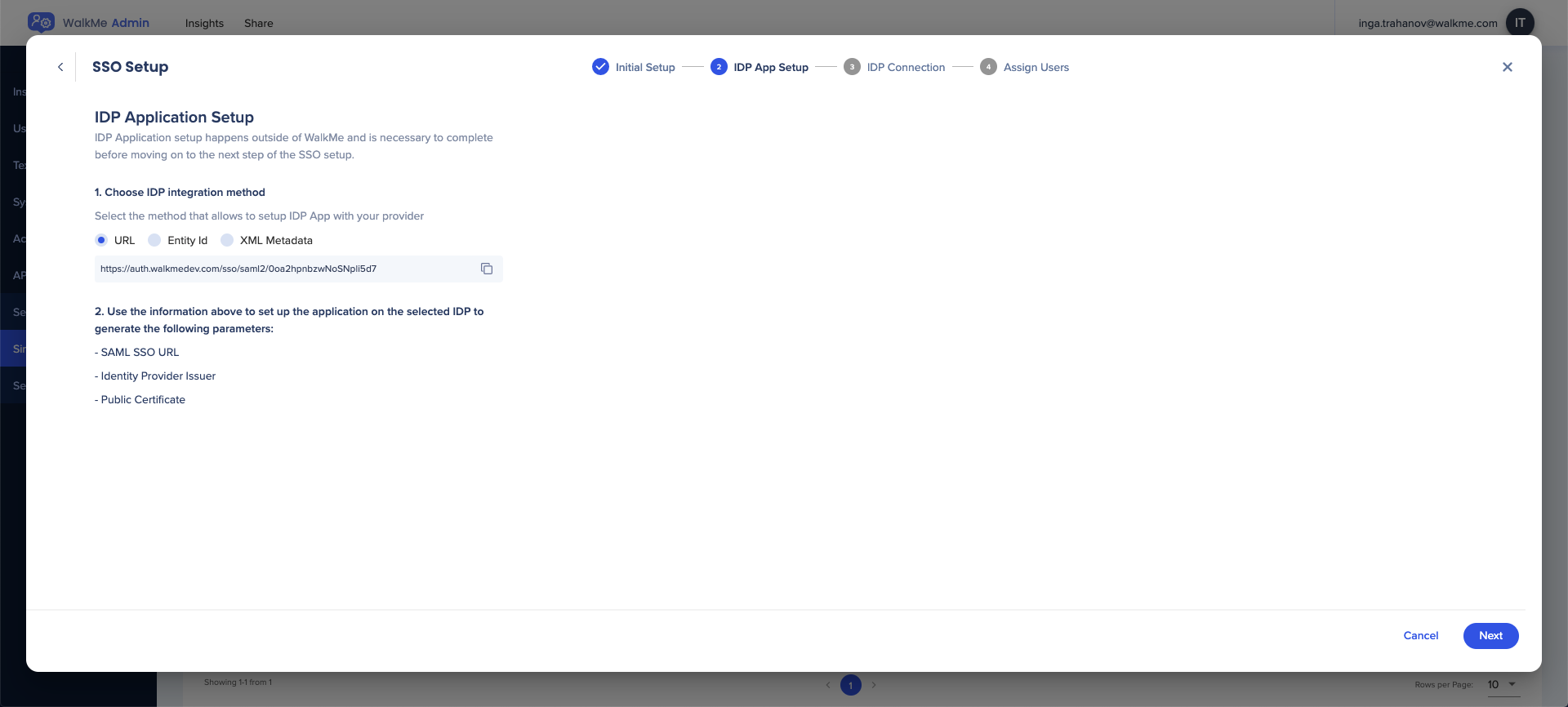

- Elige el método de integración completo de IDP:

- URL

- ID de entidad

- Metadatos XML: al elegir este método, puedes descargar el XML como un archivo

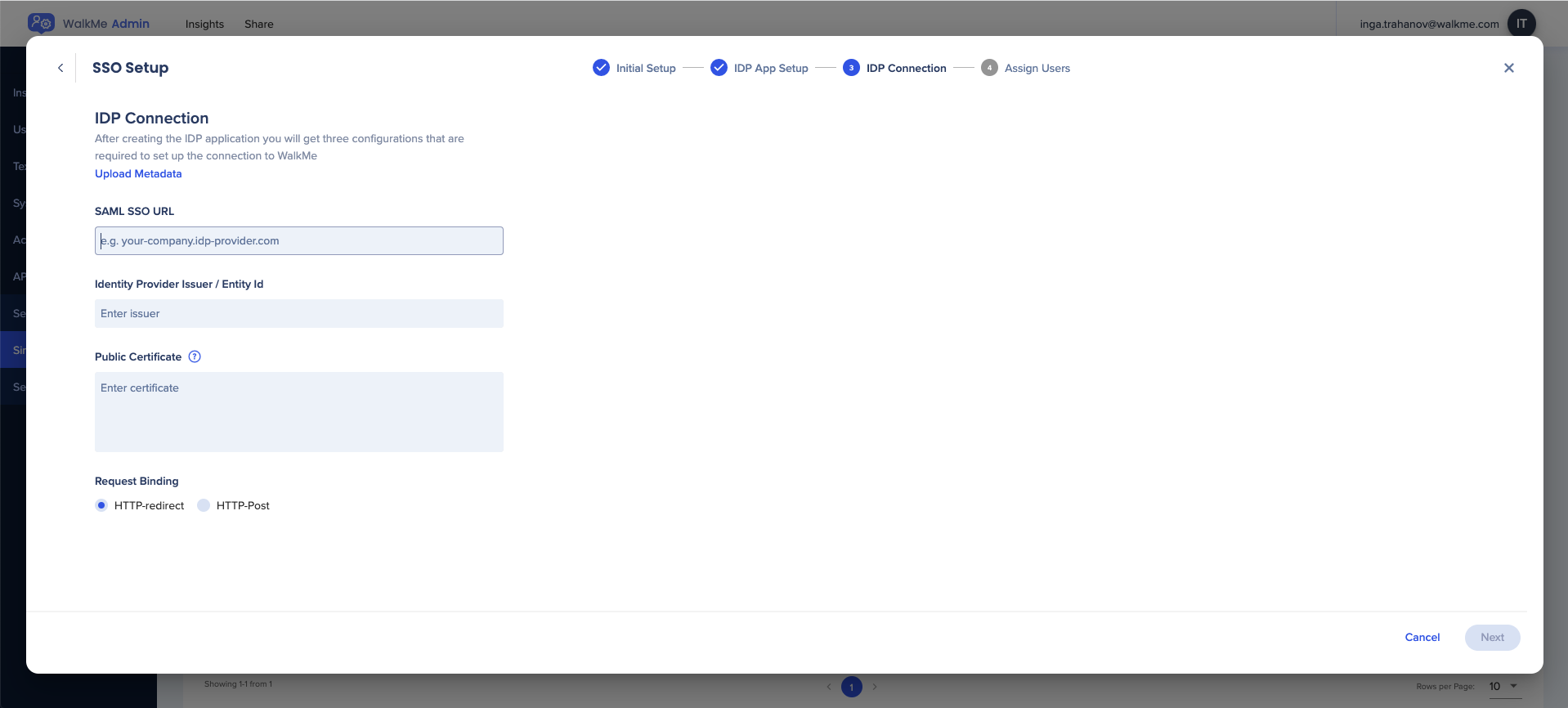

- Introduce los detalles requeridos para completar la configuración de SSO:

- URL de SAML SSO

- Emisor de proveedor de identidad / ID de entidad

- Certificado público

- Seleccione la vinculación de solicitud relevante

- Redirección HTTP

- Puerto HTTP

- 💡 Consejo: haz clic en Cargar metadatos para rellenar automáticamente todos los campos relevantes

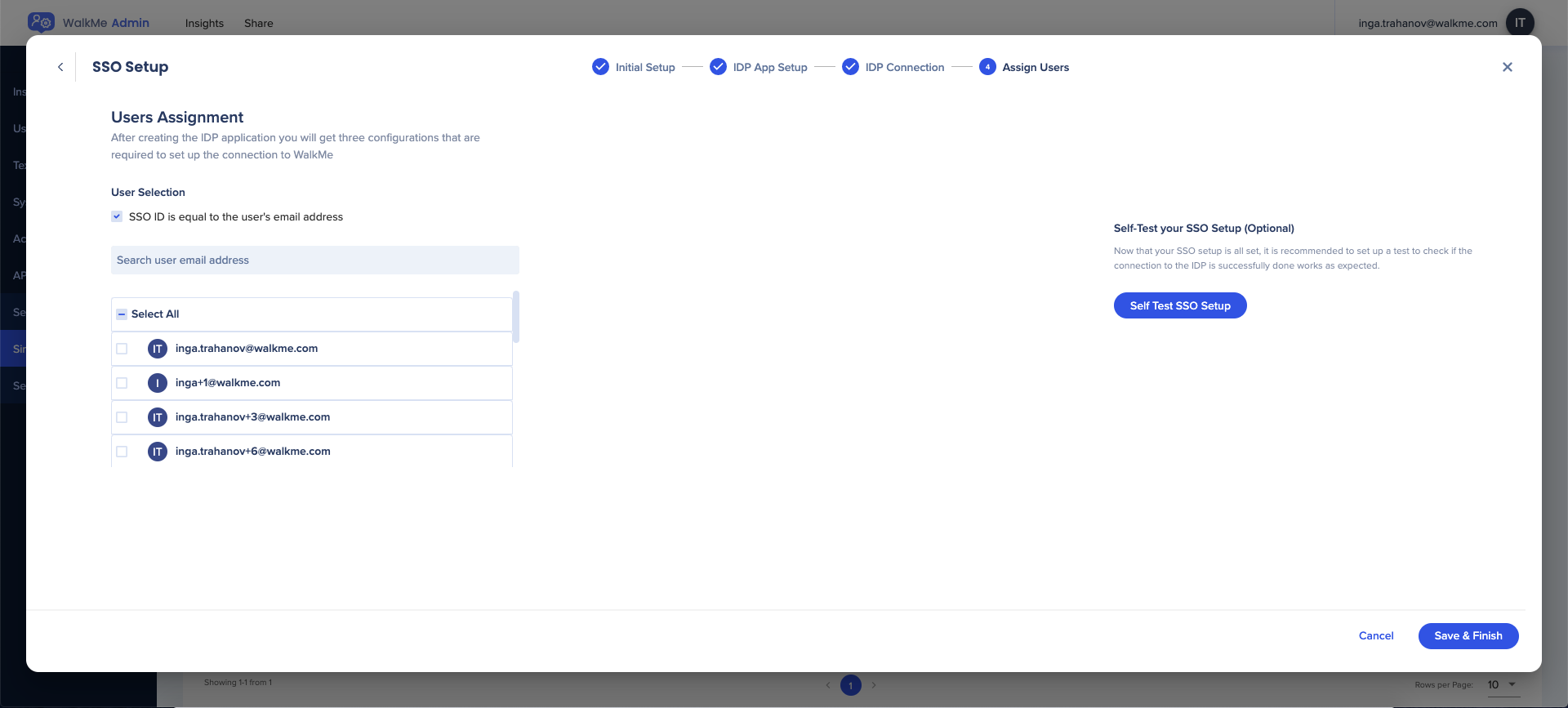

- Selecciona usuarios para asignarlos al SSO

- Puedes buscar y asignar usuarios específicos o seleccionar todo

- El ID de SSO predeterminado es el correo electrónico, aunque puede modificarse si lo deseas

- Utiliza el botón Probar configuración de SSO para verificar la configuración de SSO

- Haz clic en Guardar y finalizar

Cuando logres añadir la conexión SSO, podrás verla en la página de Inicio de sesión único en el centro de administración.

Para más información sobre la configuración de SSO para Azure AD, consulta el siguiente artículo: Tutorial de Microsoft

Certificado de SSO

Nota

- WalkMe está cambiando a una nueva solución de SSO proporcionada por el líder en gestión de identidades, Okta, que ofrece mayor disponibilidad, rendimiento y mejores capacidades de monitoreo y registro.

- Si tu cuenta está registrada actualmente en el SSO heredado de WalkMe, ponte en contacto con la persona que administra tu SSO internamente; por lo general, el equipo de gestión de identidades y accesos o de TI, y pide que sigan el proceso a continuación.

- Ellos sabrán qué información debe suministrarse para configurar el SSO.

- Crea una nueva conexión de SSO siguiendo los pasos anteriores.

- En el tercer paso, se te pedirá que cargues el nuevo certificado y luego completes la configuración.

- Después de la creación de la nueva conexión de SSO, todos los enlaces relevantes que utilizan el SSO antiguo deben cambiarse al nuevo creado en la configuración

Cómo actualizar el certificado de SSO