So konfigurieren Sie ein Amazon S3-Ziel im Integration Center

Kurzübersicht

Mit dem WalkMe Integration Center ist es möglich, Insights-Berichte in einen Amazon Simple Cloud Storage (S3)-Bucket zu exportieren oder Attribute aus einem Amazon Simple Cloud Storage (S3)-Bucket zu ziehen und die Daten in WalkMe für Analysen und Inhaltssegmentierung einzuspeisen.

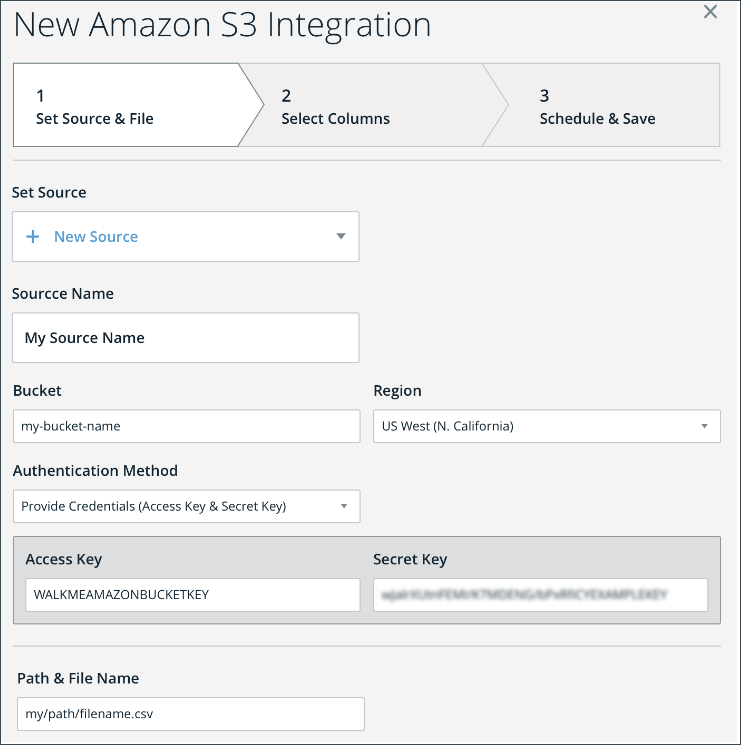

Option A – Authentifizieren nach Anmeldeinformationen

- Wählen Sie unter Authentifizierungsmethode: „By Credentials“ (Nach Anmeldeinformationen)

- Stellen Sie den Zugriffs- und Geheimschlüssel Ihres Amazon S3 bereit

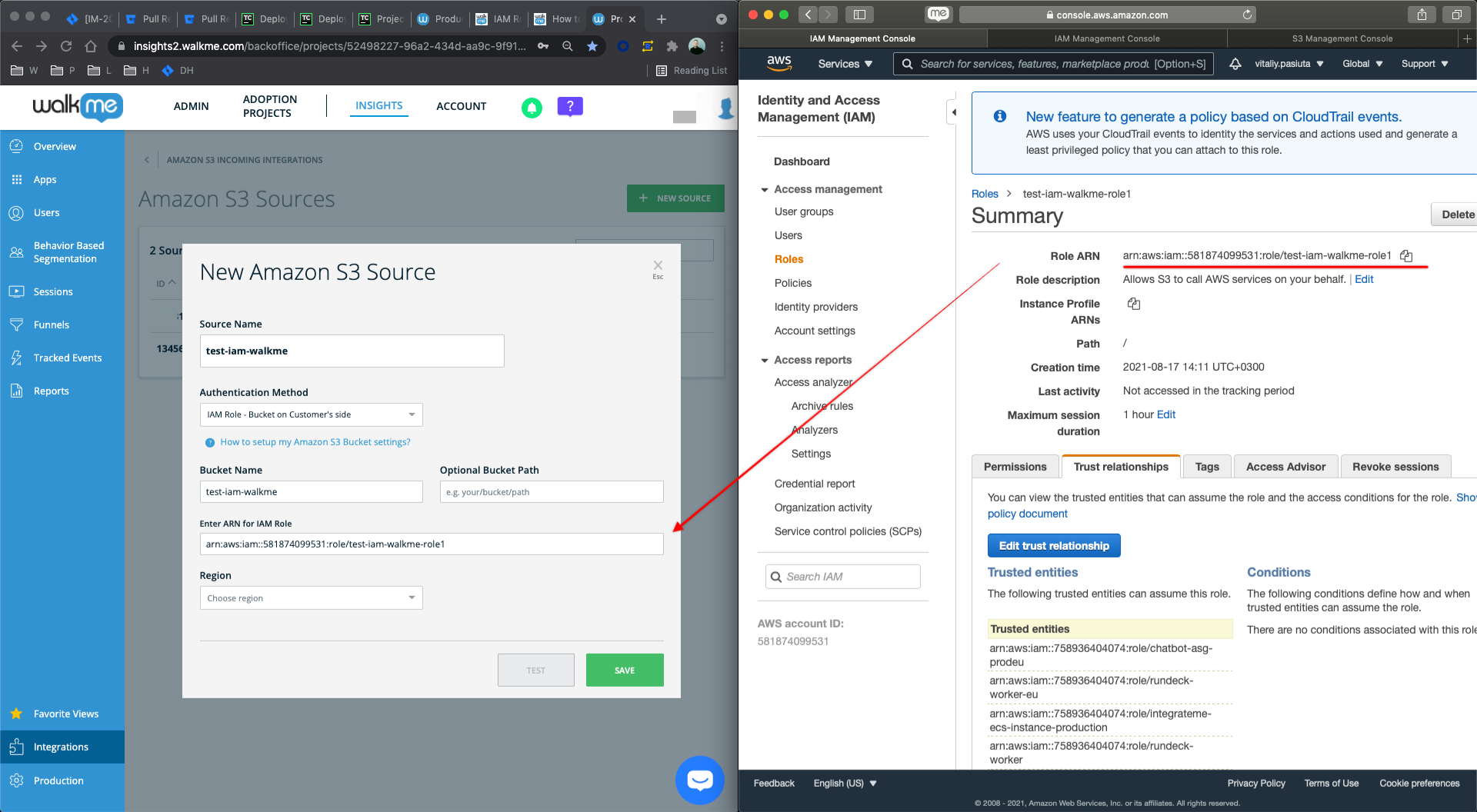

Option B – Authentifizieren nach IAM-Rolle

Diese Option ermöglicht das Hinzufügen eines S3-Bucket-Ziels, indem der Kunde eine IAM-Rolle erstellt, die auf seinen S3-Bucket zugreifen kann, und WalkMe die Übernahme dieser Rolle für den Zugriff auf den Bucket ermöglicht.

- Erstellen Sie einen S3-Bucket mit Namen <bucket-name.>

- Erstellen Sie die IAM-Rolle mit den folgenden Berechtigungen und einer Vertrauensbeziehung:

- IAM-Rollenberechtigungen:

- Ersetzen Sie „<bucket-name>“ mit dem tatsächlichen Bucket-Namen.

{"Version":"2012-10-17","Statement": [{"Sid":"AllowWalkMeRole0","Effect":"Allow","Action":"s3:ListBucket","Resource":"arn:aws:s3:::<bucket-name>/"},{"Sid":"AllowWalkMeRole1","Effect":"Allow","Action": ["s3:GetObject","s3:PutObject","s3:DeleteObject"],"Resource":"arn:aws:s3:::<bucket-name>/*"}]} - Vertrauensbeziehung:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::584278441476:role/walkme-s3-integrations-prod" // for US "arn:aws:iam::584278441476:role/walkme-s3-integrations-eu-prod" // for EU ] }, "Action": "sts:AssumeRole", "Condition": {} } ] }

- IAM-Rollenberechtigungen:

- Im Integration Center – S3-Zieleinrichtungsformular

- Wählen Sie unter Authentication Method (Authentifizierungsmethode): „IAM-Rolle – Bucket auf der Seite des Kunden“.

- Geben Sie den ARN-Wert der IAM-Rolle ein, <bucket-name >und seine Region

Option C – Authentifizierung durch Bucket-Einstellungen

Diese Option ermöglicht es Ihnen, ein S3-Bucket-Ziel hinzuzufügen, indem der Kunde S3-Bucket-Berechtigungen konfiguriert, um WalkMe IAM-Benutzer den Zugriff auf den Bucket zu ermöglichen:

- Öffnen Sie die AWS-Konsole und öffnen Sie den Bucket, den Sie als S3-Quelle/Ziel von WalkMe verwenden möchten

- Klicken Sie auf die Registerkarte Berechtigungen

- Scrollen Sie nach unten zur Bucket-Richtlinie und klicken Sie auf die Schaltfläche Bearbeiten

- Fügen Sie Folgendes ein:

{ "Version": "2008-10-17", "Id": "Policy1234", "Statement": [ { "Sid": "AllowWalkMeUser1", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::584278441476:role/walkme-s3-integrations-prod" "AWS": "arn:aws:iam::584278441476:role/walkme-s3-integrations-eu-prod" "AWS": "arn:aws:iam::842147824859:role/walkme-s3-integrations-prod2" "AWS": "arn:aws:iam::183129700000:role/walkme-s3-integrations-prod1" }, "Action": "s3:ListBucket", "Resource": "arn:aws:s3:::<YOUR_BUCKET_NAME>" }, { "Sid": "AllowWalkMeUser2", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::584278441476:role/walkme-s3-integrations-prod" "AWS": "arn:aws:iam::584278441476:role/walkme-s3-integrations-eu-prod" "AWS": "arn:aws:iam::842147824859:role/walkme-s3-integrations-prod2" "AWS": "arn:aws:iam::183129700000:role/walkme-s3-integrations-prod1" }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:GetObject" ], "Resource": "arn:aws:s3:::<YOUR_BUCKET_NAME>/*" } ] }

Hinweis: Ersetzen Sie <YOUR_BUCKET_NAME> durch Ihren Bucket-Namen.

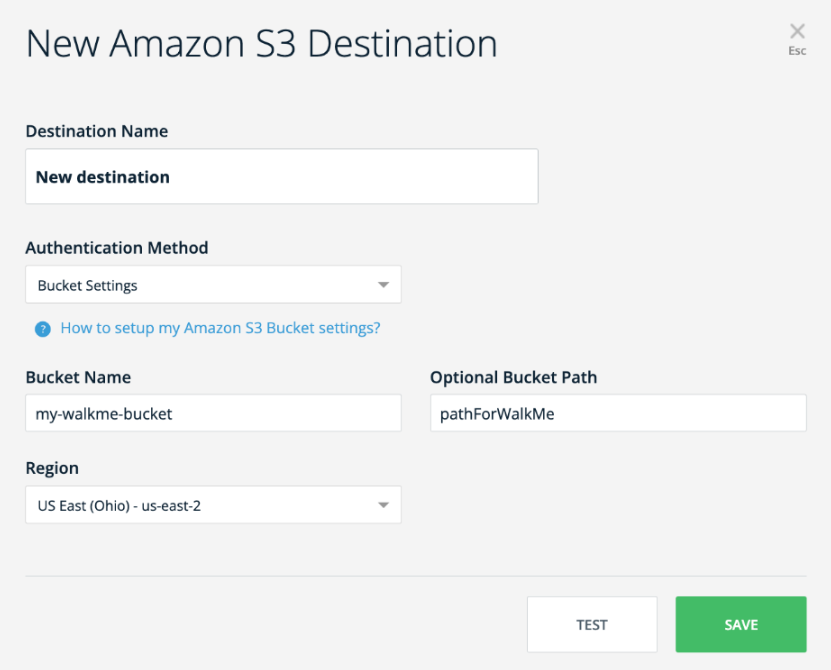

5. Gehen Sie zum Integrations Center

6. Wählen Sie AWS S3 zu WalkMe

7. Klicken Sie auf die Schaltfläche Destinations (Sources) oben rechts auf dem Bildschirm

8. Klicken Sie auf die grüne Schaltfläche New Destination (Source)

9. Geben Sie einen Namen für das Ziel (Quelle) ein

10. Wählen Sie Bucket-Einstellungen aus dem Dropdown-Menü Authentication Method aus

11. Fügen Sie Ihren Bucket-Namen in das Feld „Bucket Name“ ein (genau wie <YOUR_BUCKET_NAME> in Schritt 4)

12. Wählen Sie die Region Ihres Buckets aus dem Dropdown-Menü „Region“ aus

13. *Optional: Geben Sie einen Bucket-Pfad in das Feld „Optional Bucket Path“ ein (WalkMe greift auf den Unterordner zu)

14. Klicken Sie auf Save

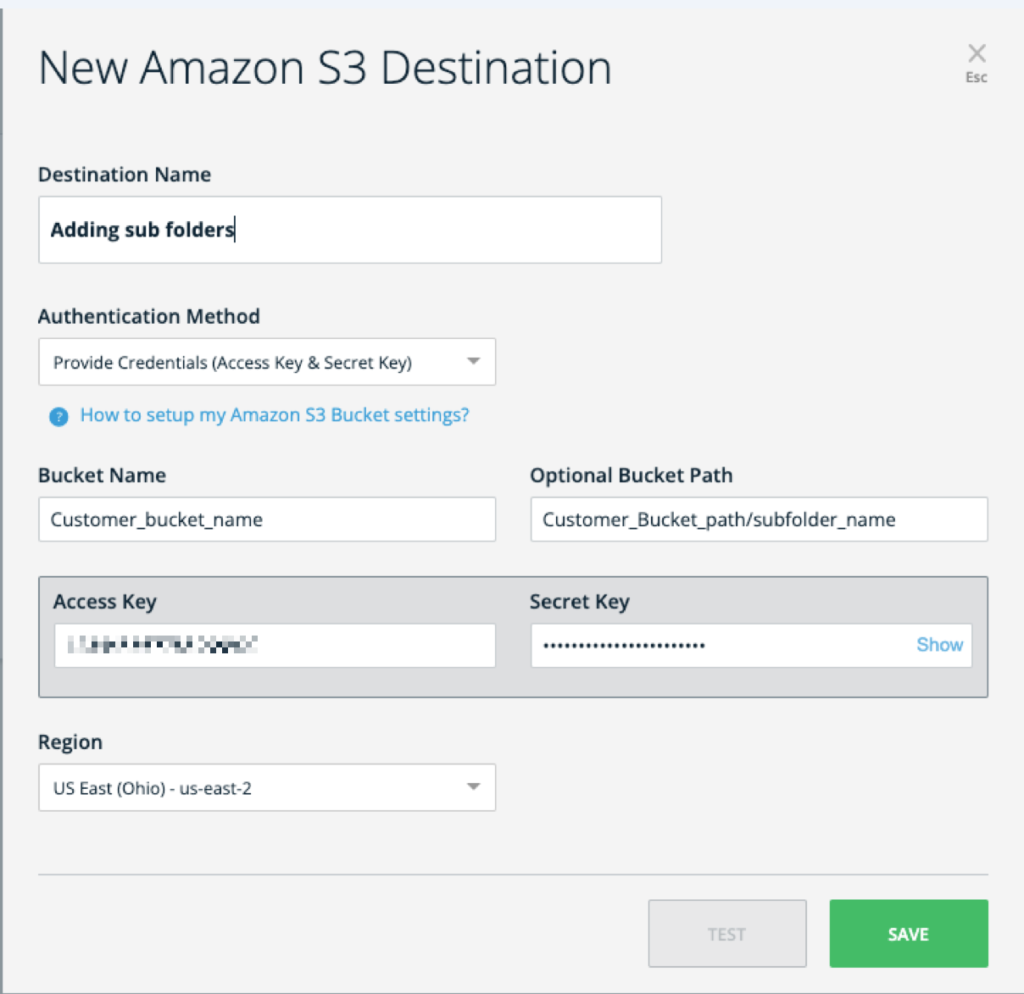

So fügen Sie einen Unterordner hinzu

Um die Reihenfolge im S3-Ordner beizubehalten, können Sie innerhalb des S3-Zielordners Unterordner erstellen. Dies ist sowohl für neue Ziele als auch für die Bearbeitung bestehender Ziele möglich.

Dies ist besonders nützlich, wenn Sie das S3-Ziel für mehr als ein System oder für mehr als einen analytischen Zweck verwenden, wie z. B. verschiedene Berichte, die für verschiedene interne Kundenabteilungen exportiert werden.

Um einen Unterordner hinzuzufügen, befolgen Sie bitte diese Schritte:

- Öffnen Sie das S3-Ziel in Insights.

- Fügen Sie im Feld „optional bucket path“ (Optionaler Bucket-Pfad) „/“ und den Namen des hinzuzufügenden Unterordners hinzu.

- Im folgenden Beispielbild können Sie sehen, dass der hinzuzufügende Unterordner „subfolder_name“ heißt.

- Dadurch wird in der S3-Ordner-Instanz ein Unterordner mit dem Namen „subfolder_name“ erstellt.