概要

IDプロバイダーはデジタル・アイデンティティを保存・管理し、企業が高いセキュリティ基準を維持しながら、アクセスと権限を管理する手段を提供します。

IDP Integration(IDP統合)は、その情報を取り入れエンドユーザーのID検証、コンテンツのセグメンテーション機能の強化、ユーザーの行動監視の拡張のために利用できます。 すべての異なるシステムで利用可能で、信頼でき安全な共通のユーザーIDを提供するため、さまざまな変数を使用してシステムごとに一意のユーザーIDを定義する必要がありません。

IDPをユーザー識別子として使用することは、すべての新しいシステムの有効な解決策となります。

IDP統合は、admin.walkme.comの管理センターからアクセスできます。

🎓 Digital Adoption Institute

ユースケース

- WalkMeコンテンツを表示するためには、IDP認証を前提条件とします

- IDPパラメータ(地域や部門など)を活用して、コンテンツセグメンテーションの機能を拡張します

- システム全体で正確なデータ監視を確認します

IDプロバイダーの追加

1. 管理センターのIDP統合ページで、「+ アイデンティティプロバイダーを追加」をクリックします

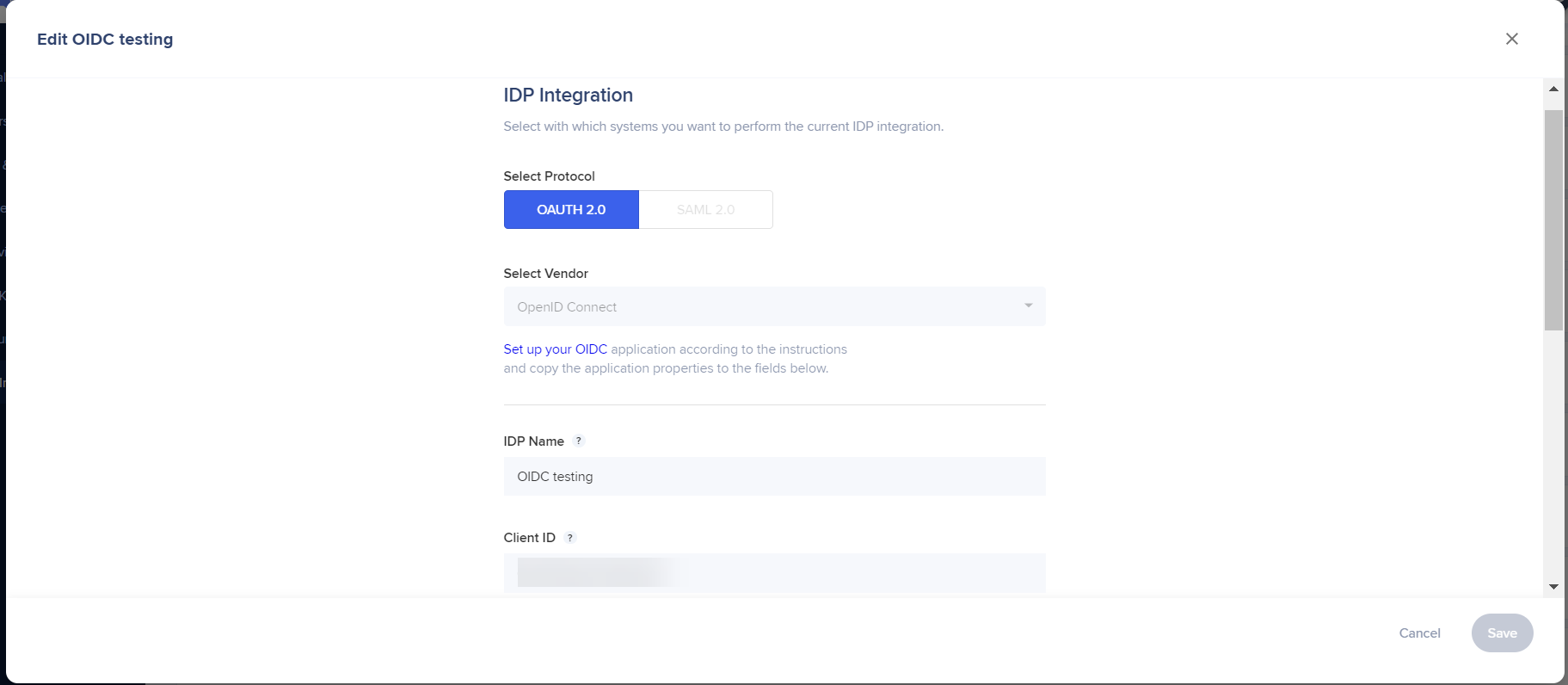

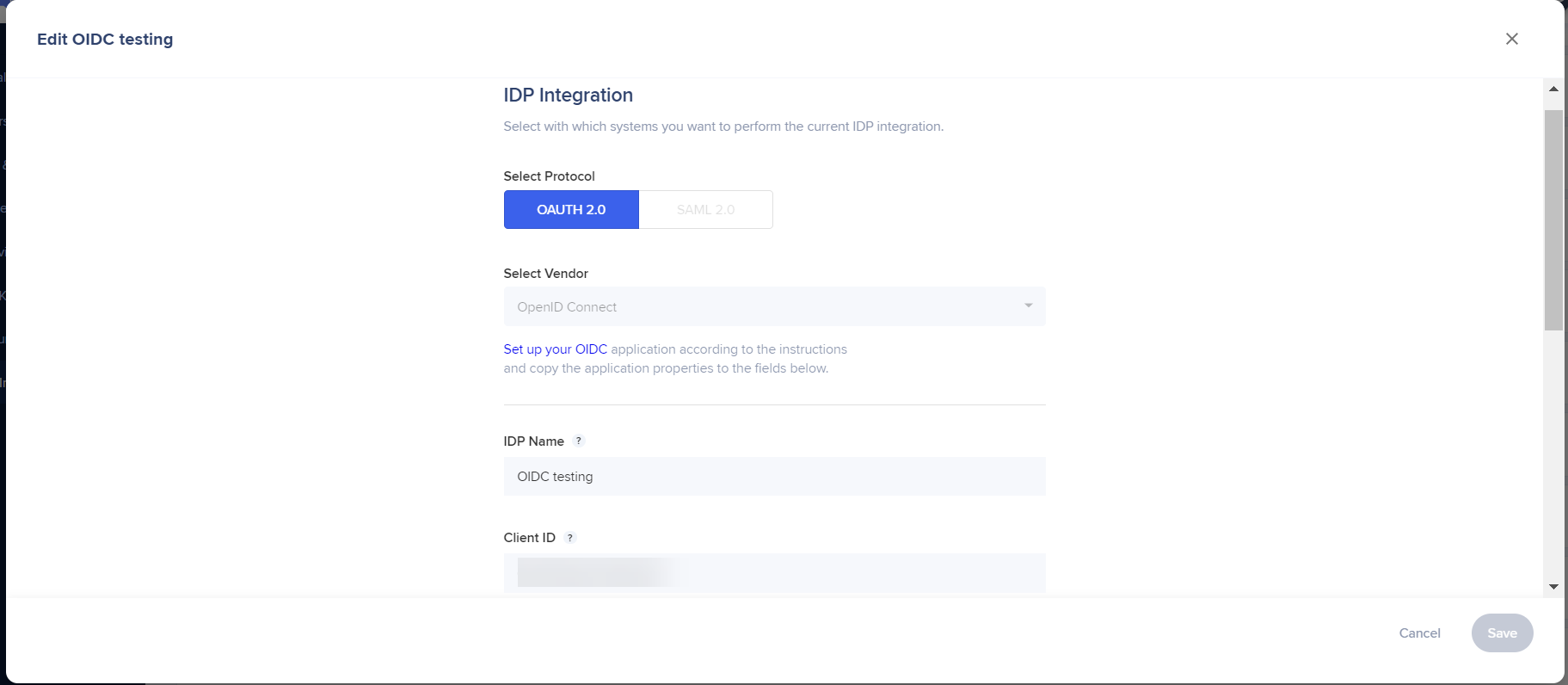

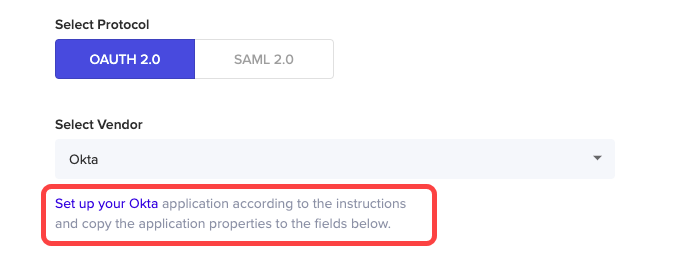

2. プロトコルタイプとしてOAuth 2.0を選択します

3. 接続に適した構成設定を提供します

-

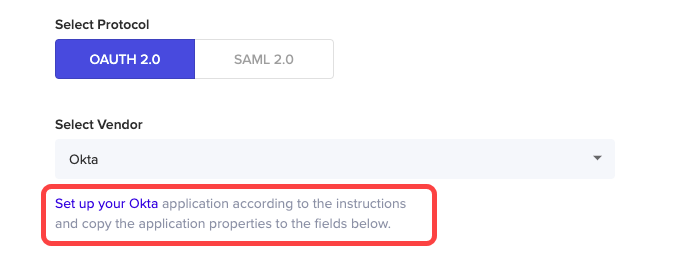

- IDPベンダー:リストからベンダーを選択します

- IDP名:接続名

- クライアントID:アプリの公開識別子

- クライアントシークレット:アプリケーションと認証サーバーのみに知られている資格情報

- IDPプロバイダーのドメイン:組織のドメイン

-

非表示iframeでのシームレスログイン:非表示iframeトグルを使用してシームレスログインを有効にします

選択したIDPベンダーによってフィールドが異なる場合があります。

非表示iframeを使用したシームレスログインは、Ajaxの代わりにリダイレクトが必要なIDプロバイダー向けにiframeを使用するよう切り替えます。

- OpenID Connectの場合:

- IDPベンダー:Oath2.0ベンダーリストから[OpenID Connect]を選択します。

- IDP名:接続名

- クライアントID:アプリの公開識別子

- クライアントシークレット:アプリケーションと認証サーバーのみに知られている資格情報

- IDP Provider Discovery URL(IDPプロバイダーDiscovery URL)

- IDPプロバイダーの範囲

- コンテンツ・セキュリティーポリシー

- 利用しているIDPプロバイダー

- エンドユーザーのプロパティー取得にIDトークンを使用:有効にするにはトグルをチェックします

-

-

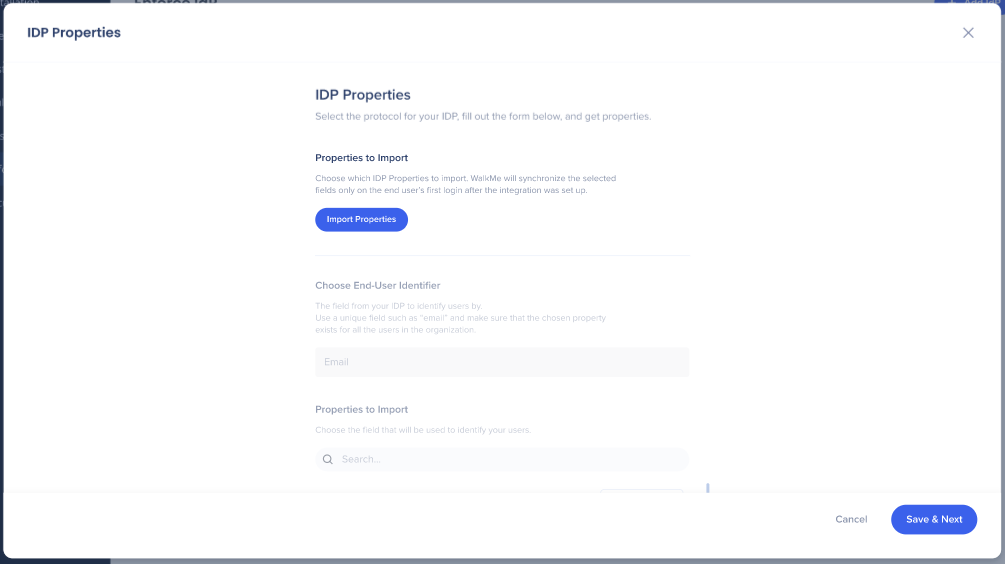

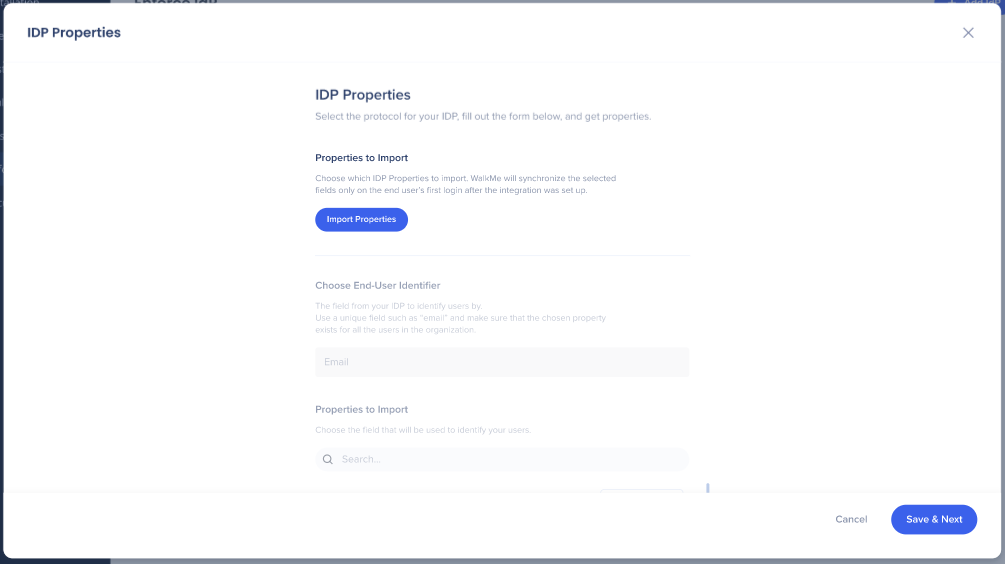

4. 「保存と次へ」をクリックします

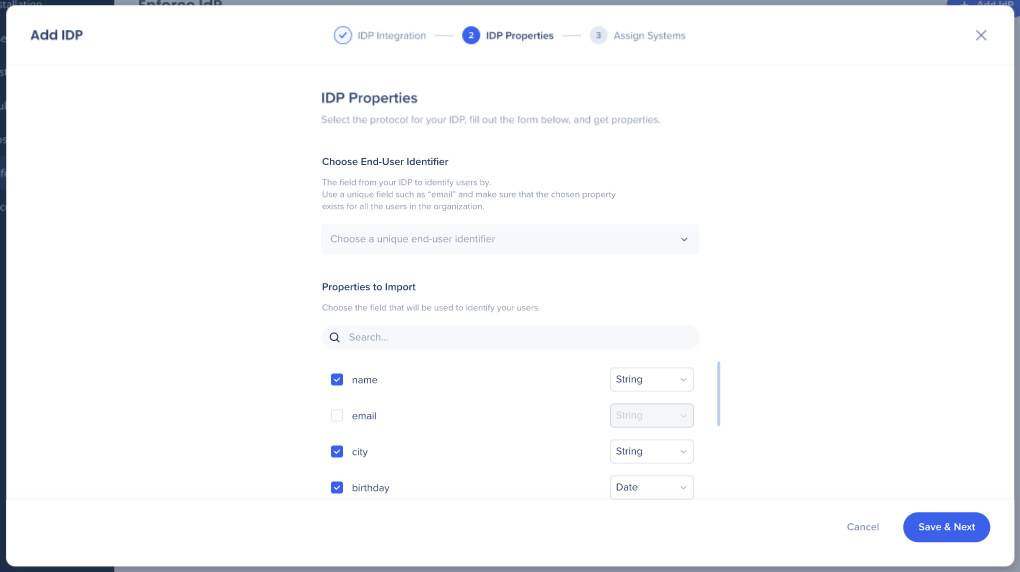

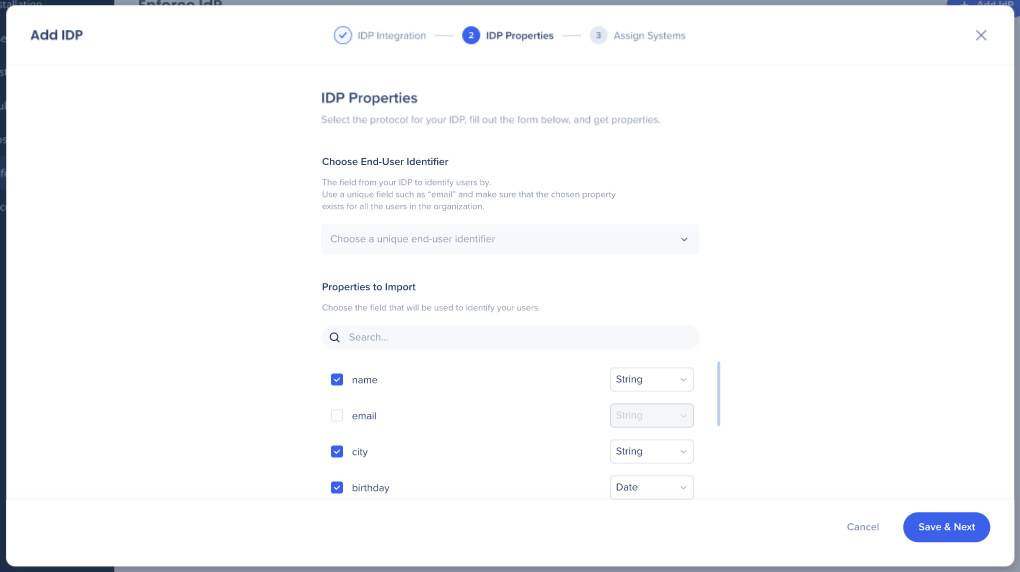

5. ユーザーを識別するためのユニークエンドユーザー識別子を選択します。

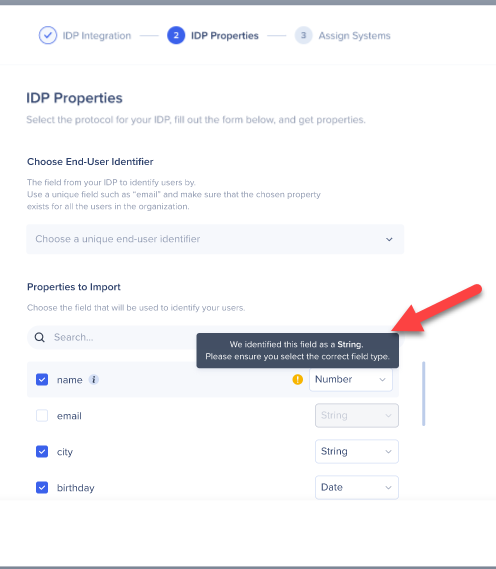

6. 必要なプロパティを選択し、正しいデータタイプが選択されていることを確認します。

-

- 文字列

- 番号

- Date(日付)

ユーザー識別子フィールドは、常に次のフィールドに変換されます

ヒント

- 選択されたデータタイプが適切であることを確認するには、「i」アイコンの上にカーソルを合わせることでそのプロパティの値を確認することができます

- 選択されたデータタイプがプロパティに適していない場合、オレンジ色の「!」アイコンが表示され、識別されたデータタイプに戻ることを推奨します

選択したプロパティの名前を変更でき、元の値と名前を表示し、上書きされた場合には元の値に戻すことができます。

7. IDP統合を割り当てたいシステムを選択します。

各システムにおいて、IDP統合を希望する環境ごとに個別に有効化することができます。

8. SSOの強制をオンまたはオフにします

注

- IDPは最も正確なユーザー識別を提供するべきですが、[SSOの強制]が無効化されている場合、数字が正確でない可能性があります

- [SSOの強制]を無効にすると、ユーザーはIDPプロバイダーの認証を受けずにアプリケーションを利用することができ、WalkMe Idが生成されてユーザー識別子として使用されます

- ユーザーは、認証を全く必要としないアプリケーションを使用するか、IDPのログインフローを経由せずにユーザー/パスワードで直接アプリケーションにログインすることで、IDPの認証を「スキップ」することができます

9. 「終了」をクリックします

10. IDPが正常に追加されたかどうかのメッセージが表示されます。

注

- システムを割り当てた後は、割り当てたシステムのUUID設定が自動的にIDPに設定され、公開されるので、以降の作業は必要ありません。

- UUIDを変更する唯一の方法は、システムをベンダーから解除することです

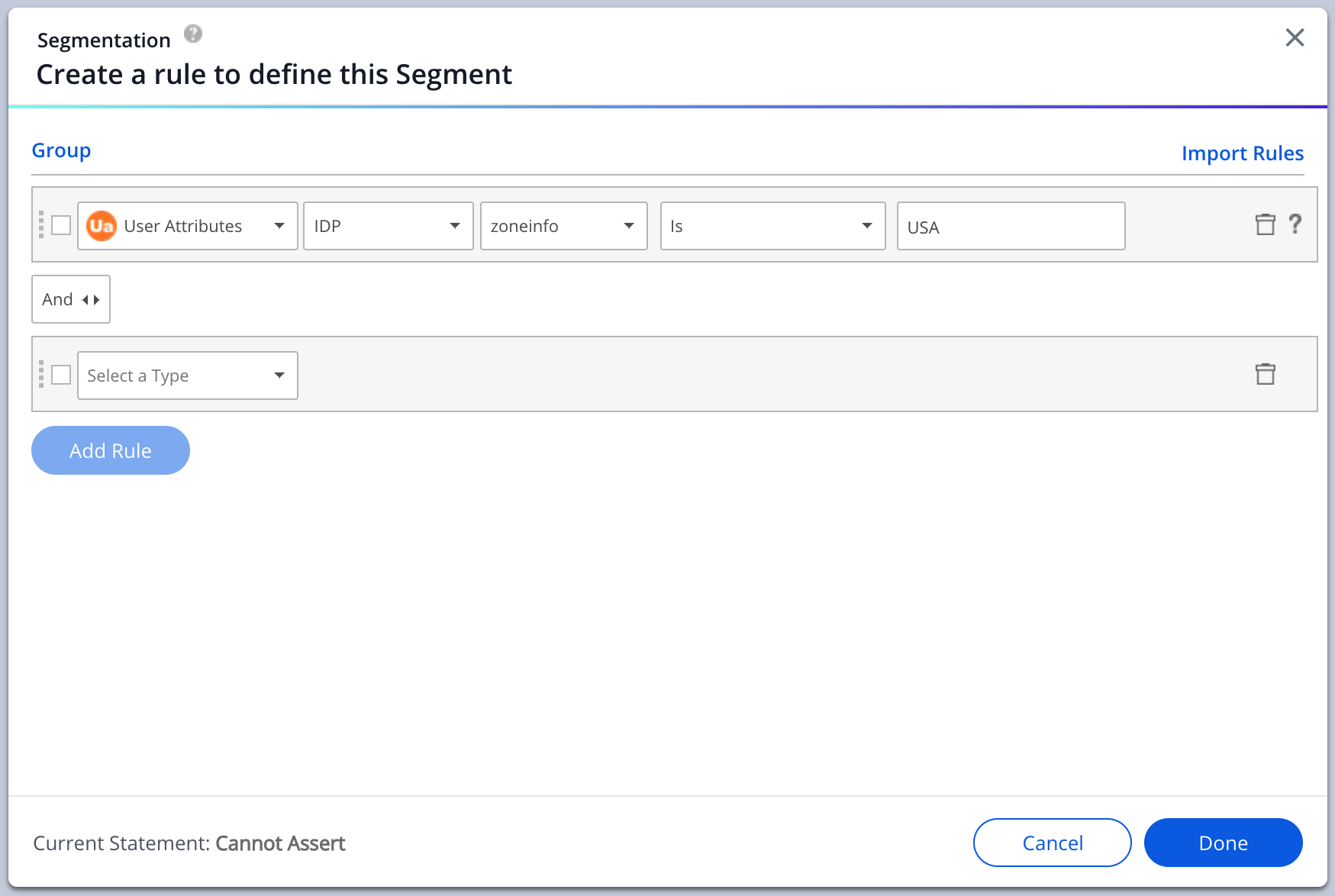

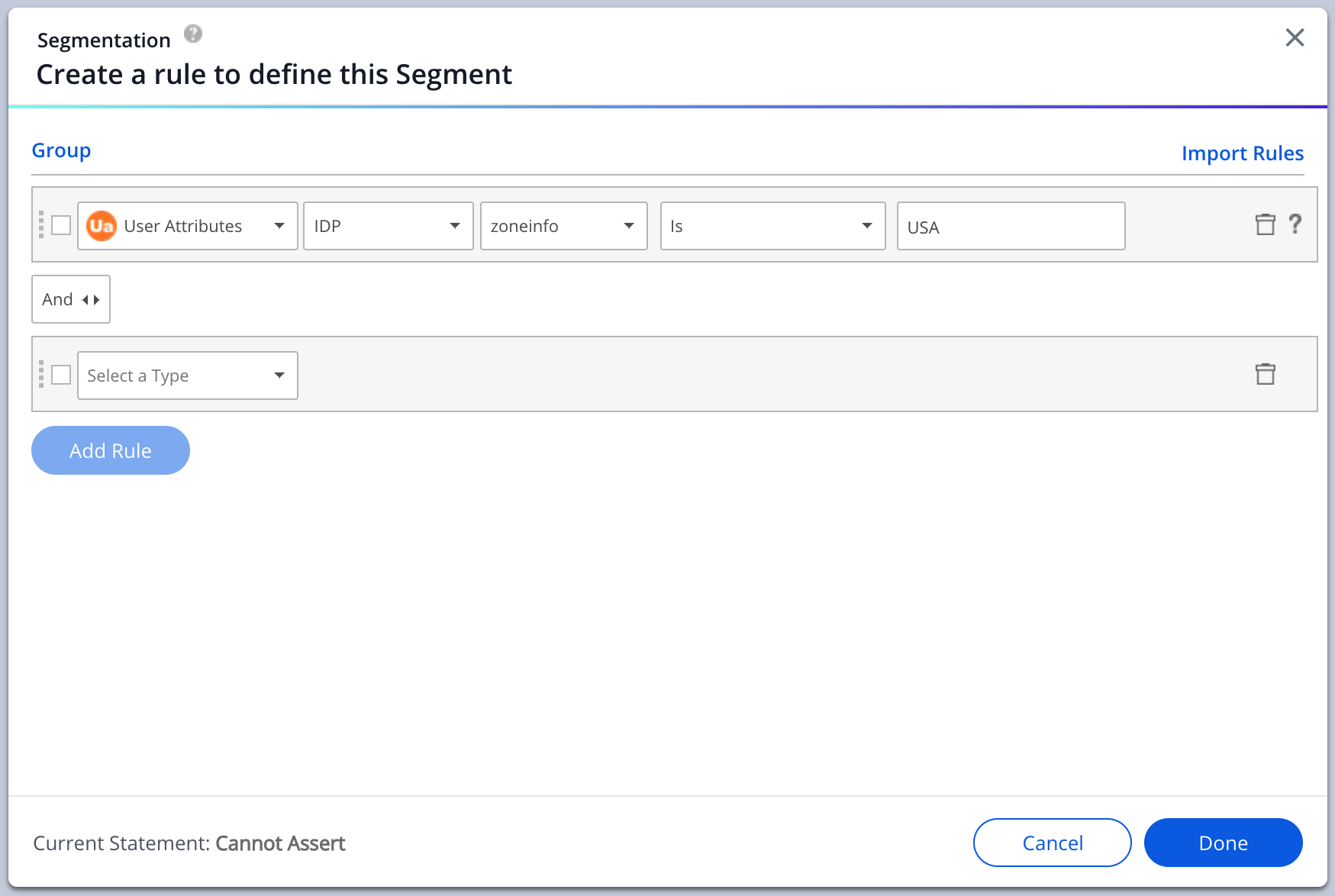

- 設定したデータフィールドタイプに応じた適切なフィルター条件で、InsightsやUser Attributes(ユーザー属性)>>IDPのEditorでインポートされた属性を使ってコンテンツをセグメント化できるようになりました。

Segmentation

IDプロバイダーの管理

IDプロバイダーの行にカーソルを合わせると、いくつかのオプションが表示されます。

- 削除

- システム割り当ての管理

- プロパティーのインポート

- 編集

- 展開

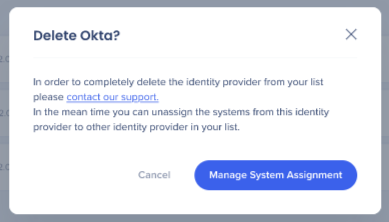

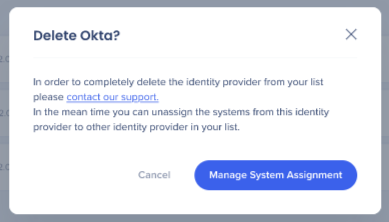

削除

- ゴミ箱のアイコンをクリックして、IDプロバイダーを「削除」します

削除にはWalkMeサポートが必要です

- WalkMeサポートに連絡することなく、IDプロバイダーを完全に削除することはできません

- 削除が可能になる前に、IDプロバイダーは[システム割り当ての管理]画面を使用してすべてのシステムへの割り当てを解除されている必要があります

システム割り当ての管理

- 「+」のアイコンをクリックすると、[システム割り当ての管理]画面が表示されます。

- IDプロバイダーに割り当てたいシステムを選択または解除しまします

- また、トグルで「Enforce SSO」に設定にすることもできます。

- 完了した後、「変更を保存」をクリックします

注

- ユーザーは、インポートされたプロパティがないベンダーに対してシステムの割り当てを管理することはできません → まずプロパティをインポートする必要があります

- システムを割り当てた後は、割り当てたシステムのUUID設定が自動的にIDPに設定され、公開されるので、以降の作業は必要ありません。

プロパティーのインポート

- リストのアイコンをクリックし、「プロパティーのインポート」ボタンをクリックして、新たにインポートしたプロパティーを編集または追加します

これらの属性は、Insightsでのコンテンツのセグメンテーションとレポートに使用されます。

注

プロバイダー側でWalkMeアプリに割り当てられたユーザーで認証する必要があります。

編集

- 鉛筆のアイコンをクリックして、IDプロバイダーの設定を編集します

- ID プロバイダの初期設定で入力したすべてのフィールドを編集することができるようになります。

注

- ユーザーは、インポートされたプロパティーを持たないベンダーのシステム割り当て管理することはできません

- プロパティを最初にインポートする必要があります

展開 / 折りたたみ表示

- 矢印アイコンを使って、拡大表示を展開したり、折りたたんだりします。

- 展開すると、IDプロバイダーに割り当てられているすべてのシステムと、Enforce SSOが有効になっているかどうかが表示されます。

技術的なノート

サポート対象プラットフォーム

WalkMeのIDP統合は、OAuth 2.0、OpenID Connect、SAMLを含む複数の認証プロトコルの使用をサポートしており、組織のIDPベンダーでユーザーを認証し、後にWalkMeでのセグメンテーションや分析に使用できるユーザー属性を取得します。 WalkMeでは、これらのプロトコルをサポートするすべてのIDPベンダーを利用できるはずです。 WalkMeは、SPで開始されるフローをサポートしています。

OAuth 2.0とは?

OAuth 2.0は、「Open Authorization」の略で、ウェブサイトやアプリケーションが、ユーザーに代わって他のウェブアプリケーションがホストするリソースにアクセスできるようにするための規格です。 OAuth 2.0は、認証のための業界標準のプロトコルです

OpenID Connectとは?

OpenID Connectは、OAuth 2.0プロトコル上のシンプルなアイデンティティ・レイヤーであり、コンピューティング・クライアントは、認証サーバーによって実行された認証に基づいてエンドユーザーのアイデンティティを確認したり、相互運用可能なRESTライクな方法でエンドユーザーの基本プロファイル情報を取得したりすることができます。

現在IDP統合は以下のベンダーをサポートしています。

- Okta

- G-Suite

- ADFS

- AzureAD

- PingID

- OpenIDを使用するIDプロバイダー

[OpenID Connect]に加えて、最も一般的な認証プロトコルはSAMLです。

SAML IDP Integration

前提条件

IDPとWalkMeのIntegration Center(統合センター)の間の「橋渡し」の役目を果たすIDPアプリケーションを作成する必要があります。

指示ガイドは、対応するすべてシステムの管理センターの設定画面で利用できます。

[Enforce SSO]の設定

- 有効:IDP認証は、ユーザーにウェブページを開く前に行われる必要があり、IDPトークンが認識されない場合、ユーザーはIDPログインページにリダイレクトされます。

- ユーザーがIDPへの認証に失敗した場合(例:IDPのダウン、無効な認証情報の提供、ユーザーがIDPのアプリに割り当てられていないなど)、SSOは1時間無効化され、ユーザー識別子は自動的にフォールバックとして「WalkMe ID」方式にダウングレードされるか、設定によってはWalkMeが読み込まれない場合があります。

- 1時間後、IDPトークンがまだ認識されない場合、エンドユーザーは再びIDPログインページにリダイレクトされますが、そうでない場合はIDPへのログインは必要ありません。

- 無効:ページの読み込み時にIDP認証が試行されますが、IDPのアクティブなトークンがない場合、ユーザーはIDPにリダイレクトされません。 ユーザー識別子は自動的に「WalkMe ID」方式にダウングレードされるか、設定に応じてWalkMeが読み込まれない場合があります。

制限

ユーザー識別子の変更

ユーザー識別子の変更は、WalkMeがエンドユーザーを識別する方法に影響を与えます。各ユーザーは新しいUUID値に紐づけられた新しいユーザーとして認識されます。 これにより、Auto Playルールがリセットされたり、完了済みのオンボーディングタスクが未完了として表示されたりする可能性があります。

- Safariブラウザの拡張機能はサポートされていません

- ユーザーには、管理センターの管理者権限が必要です

- IDPは、必要なシステム上で設定する必要があります。

- フィールドでサポートされるIDPプロバイダードメインは1つだけ

- エンドユーザーは、IDPを使ってそのシステムに認証を行う必要があります

- 会社がCSP(コンテンツ・セキュリティーポリシー)を導入している場合、IDPプロバイダーへのコールがブロックされます

- この問題を解決するには、拡張機能設定のCSP設定で正しいURLを追加する必要があります

- システムを割り当てた後は、割り当てたシステムのUUID設定が自動的にIDPに設定され、公開されるので、以降の作業は必要ありません。

- IDPの変更を反映させるには、システムを最新のWalkMeバージョンに更新する必要があります(これは設定の公開によって達成できます)

- エンタープライズアカウントの場合、公開時に[Update to the latest WalkMe version(WalkMeの最新バージョンに更新する)]をチェックする必要があります。

- 日付型プロパティのサポートされている形式は以下の通りです:

- 2018-02-20

- 2018-02-20T14:32:00

- 12/30/2018

- 文字列や数値の日付型は、インサイトのフィルタリングやエディターのセグメンテーションでサポートされていません。

- Mobile Webサポート:

- IDPの設定が完了すると、自動的にMobile Webが有効になります。

- IDP / OneIDを有効化した後にMobile Webを追加した場合、Mobile WebをサポートするにはIDPを無効化してから再度有効化する必要があります。

2要素認証(2FA)に関する注意事項

最適なユーザーエクスペリエンスを得るために、エンドユーザー向けアプリケーションにおいてWalkMe IDPに2FAを設定しないことをお勧めします。 これは、アプリケーションがユーザーに対してシームレスでスムーズな体験を提供するよう設計されており、2FAを有効にすると、追加の手順や摩擦が生じ、この体験を損なう可能性があるためです。

一般的な問題について

ユーザーが割り当てられない

この問題を未然に防ぐには、全従業員をWalkMeに割り当てる必要があります。 会社のIT担当者が、IDPプロバイダーのWalkMeアプリへのアクセス設定を全従業員に変更することで、この問題を解決できるでしょう。

ユーザープロファイルにEUIDが見つからない

これに対処するには、WalkMeに割り当てられた全従業員が利用できるEUIDを新たに選択するか、不足している情報を関連ユーザーに個別に追加することができます。

クライアント/シークレットキーの期限が切れている

キーの期限が切れている場合、再度キーを作成し、WalkMe管理センターのIDP統合ページにて、関連のIDP接続のキーを新たに更新する必要があります。

クライアント/シークレットキーが無効

正常なキーをコピーし、WalkMe管理センターのIDP統合ページで、コピーを関連のIDP接続にペーストします。