Aperçu général

Les fournisseurs d'identité stockent et gèrent les identités numériques, offrant aux entreprises un moyen de gérer l'accès et les privilèges, tout en maintenant des normes de sécurité élevées.

L'intégration IDP peut être utilisée pour récupérer ces informations, valider l'identité des utilisateurs finaux, enrichir les capacités de segmentation du contenu et étendre la surveillance du comportement des utilisateurs. Cette fonctionnalité fournit un identifiant utilisateur fiable et sécurisé sur n'importe quel système sans avoir besoin de définir l'identifiant utilisateur unique pour chaque système avec des variables différentes.

L'utilisation d'IDP comme identifiant d'utilisateur devrait être la solution de prédilection pour tous les nouveaux systèmes.

Les intégrations IDP sont accessibles depuis le centre d'administration sur admin.walkme.com .

🎓 Institut d'adoption numérique

Cas d'utilisation

- Faire de l'authentification IDP une condition préalable à la présentation du contenu WalkMe

- Extension des capacités de segmentation du contenu en fonction de paramètres IDP, tels que la région ou le département

- Assurez un suivi précis des données dans l'ensemble des systèmes

Ajouter un fournisseur d'identité

1. Dans la page Intégrations IDP du Centre d'administration, cliquez sur « + Ajouter un fournisseur d'identité »

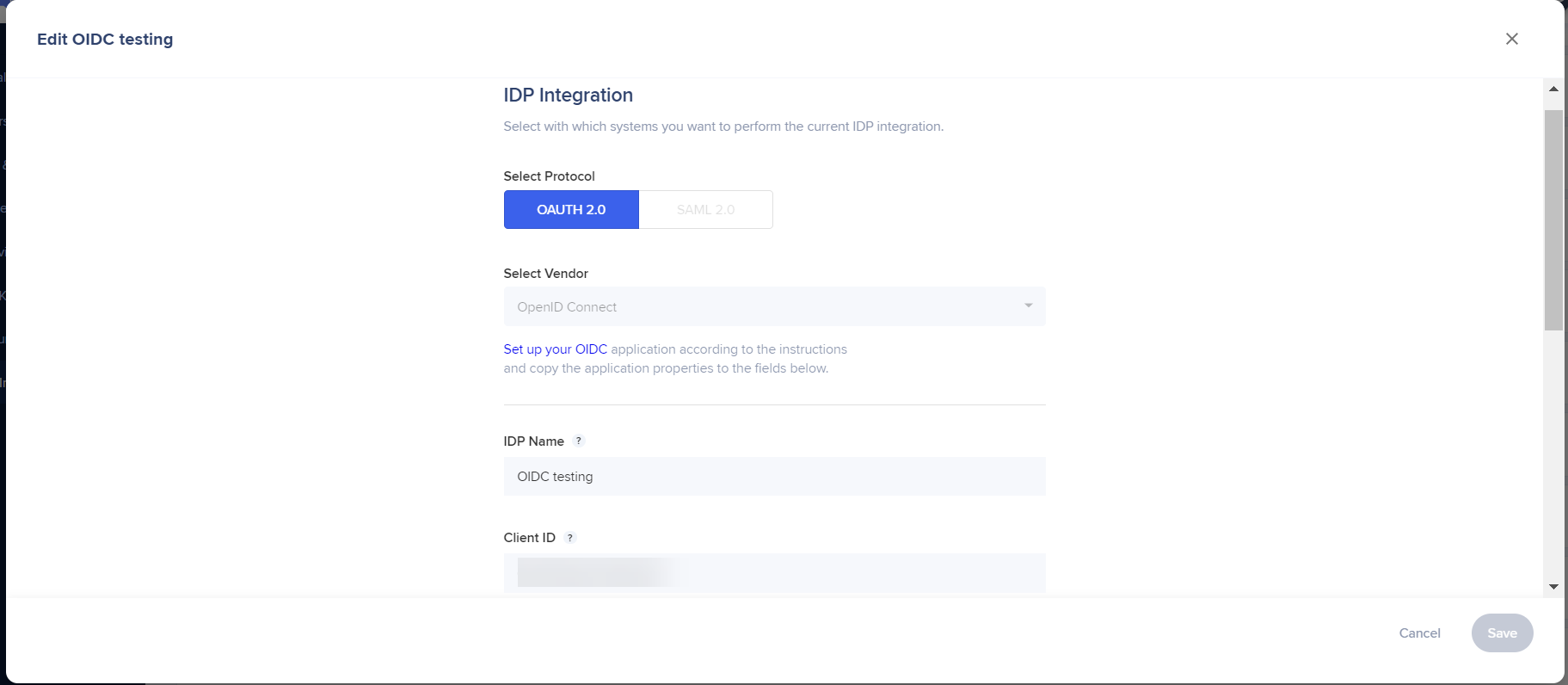

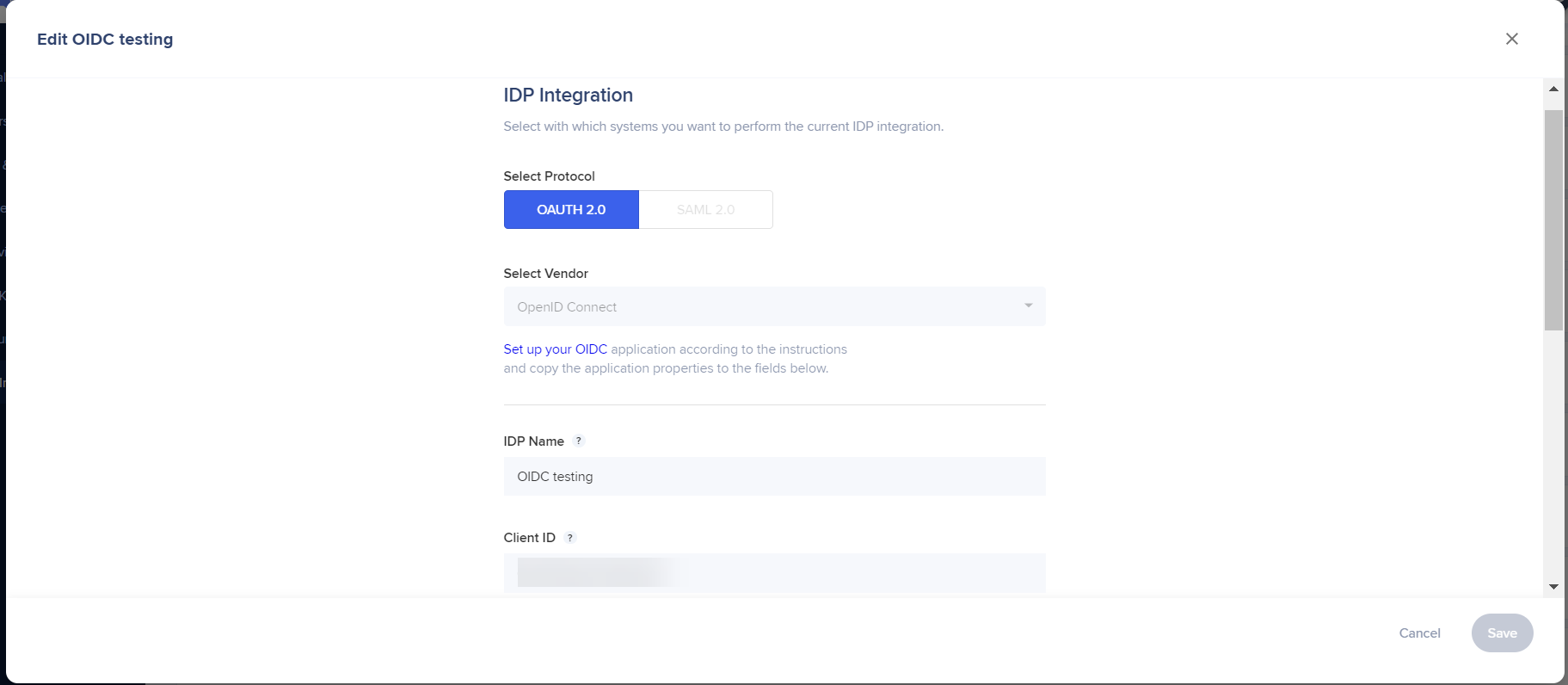

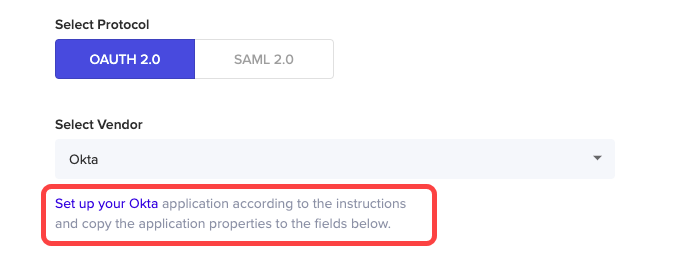

2. Sélectionnez OAuth 2.0 comme type de protocole

3. Fournissez les paramètres de configuration appropriés pour la connexion

-

- Fournisseur IDP : Sélectionnez un fournisseur à partir de la liste

- Nom IDP : Nom de la connexion

- ID client : Identifiant public pour les applications

- Secret du client : Secret connu uniquement de l'application et du serveur d'autorisation

- Domaine du fournisseur IDP : Domaine de votre organisation

-

Connexion fluide sur l'iframe masqué : pour activer, ouvrez le commutateur Connexion fluide sur l'iframe masqué

Les champs peuvent varier en fonction du fournisseur IDP sélectionné.

La connexion fluide sur l'iframe cachée permet de remplacer le flux de connexion caché en utilisant Ajax par l'utilisation d'iframe pour les fournisseurs d'identité nécessitant des redirections.

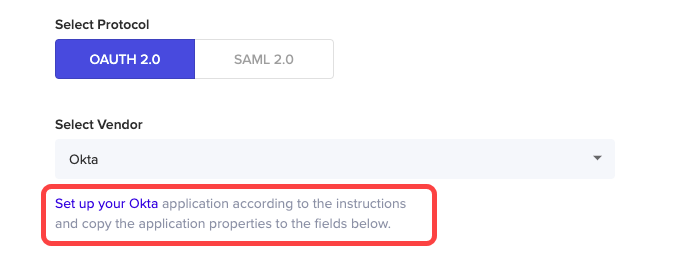

- Pour OpenID Connect :

- Fournisseur IDP : Sélectionnez OpenID Connect dans la liste des fournisseurs Oath2.0

- Nom IDP : Nom de la connexion

- ID client : Identifiant public pour les applications

- Secret du client : Secret connu uniquement de l'application et du serveur d'autorisation

- URL de découverte du fournisseur IDP

- Portée du fournisseur IDP

- Politique de sécurité du contenu

- Votre fournisseur IDP

- Utiliser un ID Token pour obtenir les propriétés des utilisateurs finaux : Cochez la case pour activer

-

-

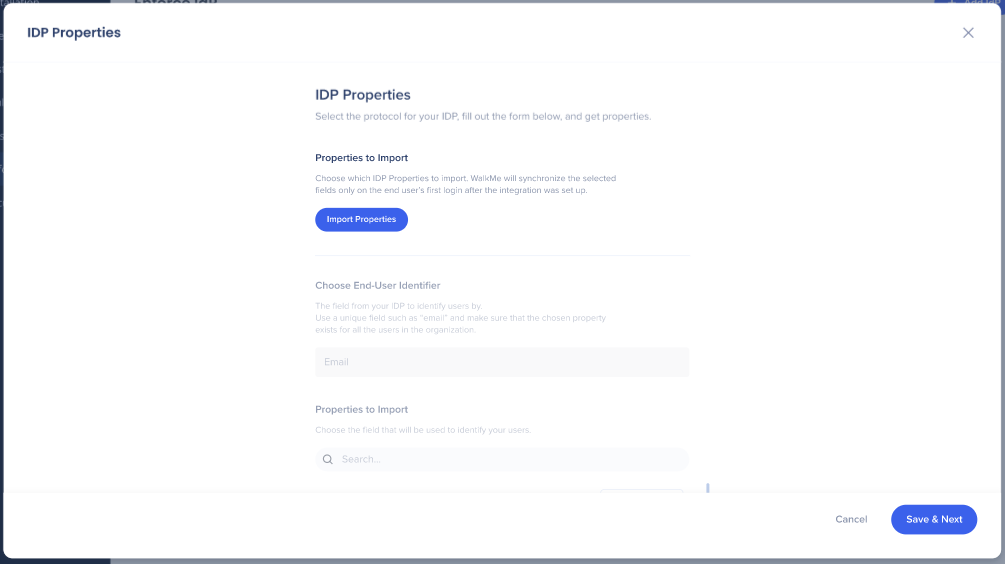

4. Cliquez sur « Enregistrer & Suivant »

Une URL de déconnexion n'est pas nécessaire.

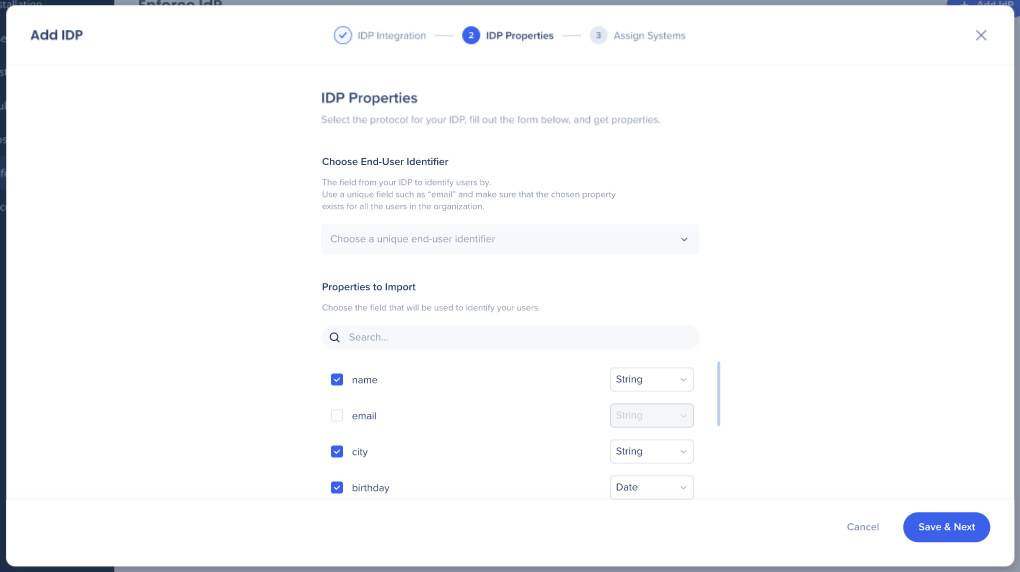

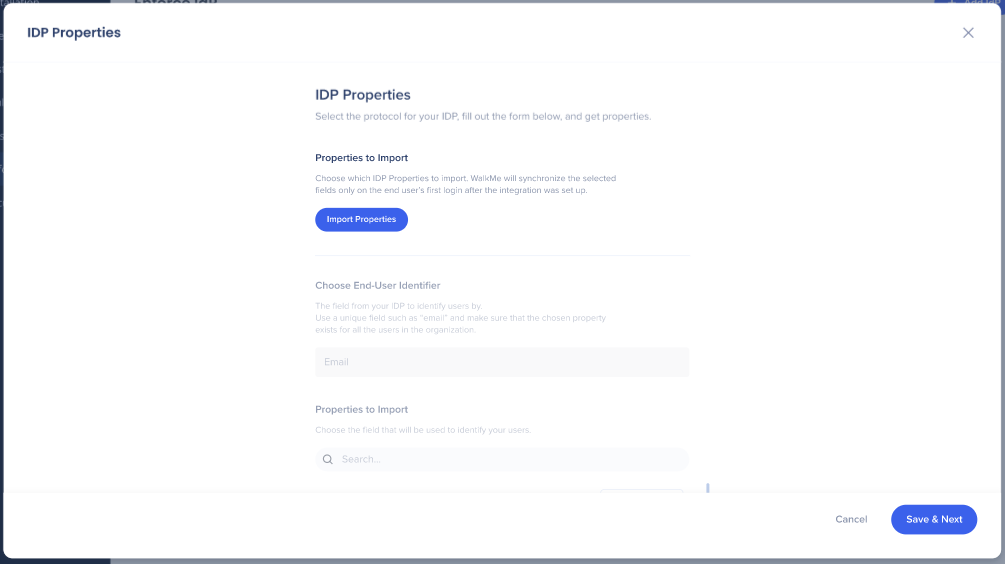

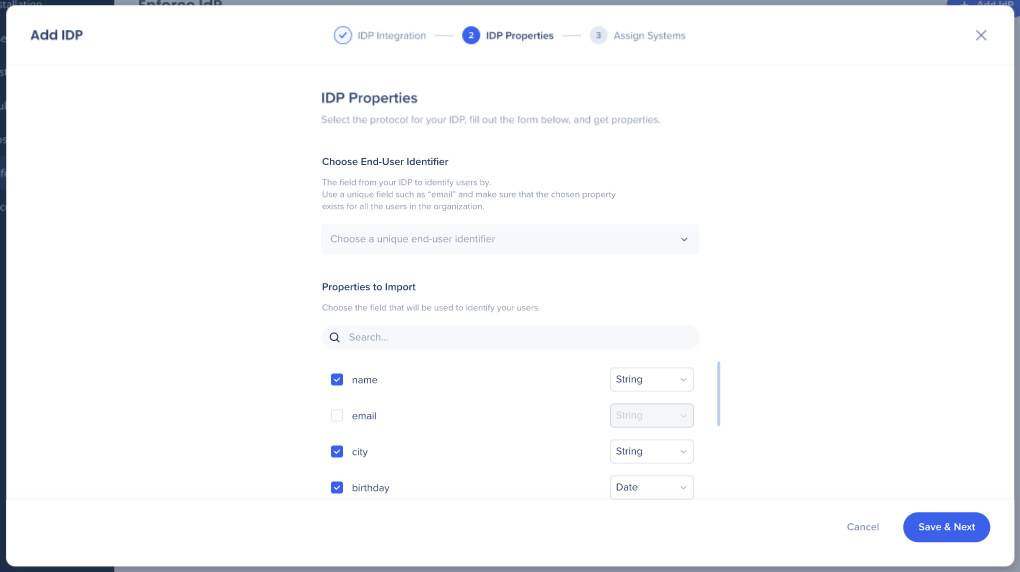

5. Choisissez un identifiant d'utilisateur final unique pour identifier les utilisateurs

Un seul identifiant est requis.

6. Sélectionnez les propriétés souhaitées et assurez-vous que le type de données correct a été choisi :

-

- Chaîne

- Numéro

- Date

Le champ Identifiant de l'utilisateur sera toujours converti en un

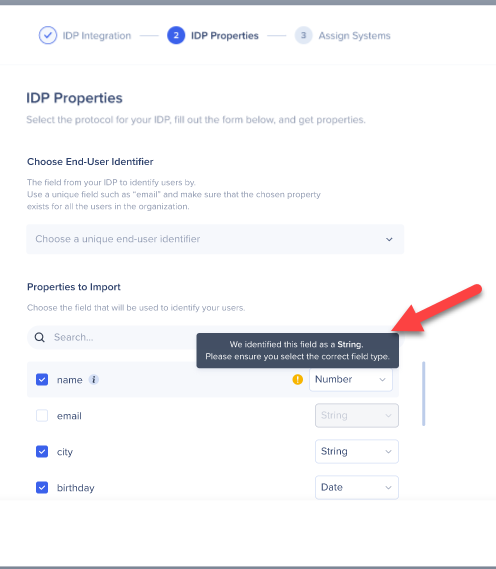

Conseil

- Pour vous assurer que le type de données sélectionné convient, vous pouvez passer la souris sur l'icône « i » et vérifier la valeur de cette propriété.

- Si le type de données sélectionné ne convient pas pour la propriété, une icône « ! » orange apparaîtra pour recommander de revenir au type de données identifiées.

Vous pouvez renommer n'importe quelle propriété sélectionnée, afficher sa valeur et son nom d'origine et revenir à sa valeur d'origine si elle est remplacée.

7. Sélectionnez les systèmes auxquels vous souhaitez affecter l'intégration IDP

Pour chaque système, vous pouvez activer séparément l'intégration IDP dans les environnements souhaités.

8. Activer ou désactiver l'application SSO

Remarque :

- L'IDP devrait fournir l'identification la plus précise possible de l'utilisateur, mais les chiffres peuvent ne pas être exacts lorsque l'application SSO est désactivé.

- Lorsque l'application SSO est désactivée, les utilisateurs peuvent utiliser les applications sans s'authentifier auprès de leur fournisseur IDP, et un ID WalkMe sera généré et utilisé comme identifiant de l'utilisateur.

- Les utilisateurs peuvent « sauter » l'authentification IDP en utilisant des applications qui ne requièrent aucune authentification ou en se connectant directement à l'application par le biais d'un nom utilisateur/mot de passe, sans passer par le flux de connexion IDP

9. Cliquez sur « Terminer »

10. Un message apparaîtra vous indiquant si votre IDP a été ajouté avec succès ou pas

Remarque :

- Après l'attribution des systèmes, le paramètre UUID des systèmes attribués est automatiquement défini sur IDP et les paramètres sont publiés de sorte qu'aucune autre action n'est requise

- La seule façon de modifier l'UUID est de désassigner le système du fournisseur.

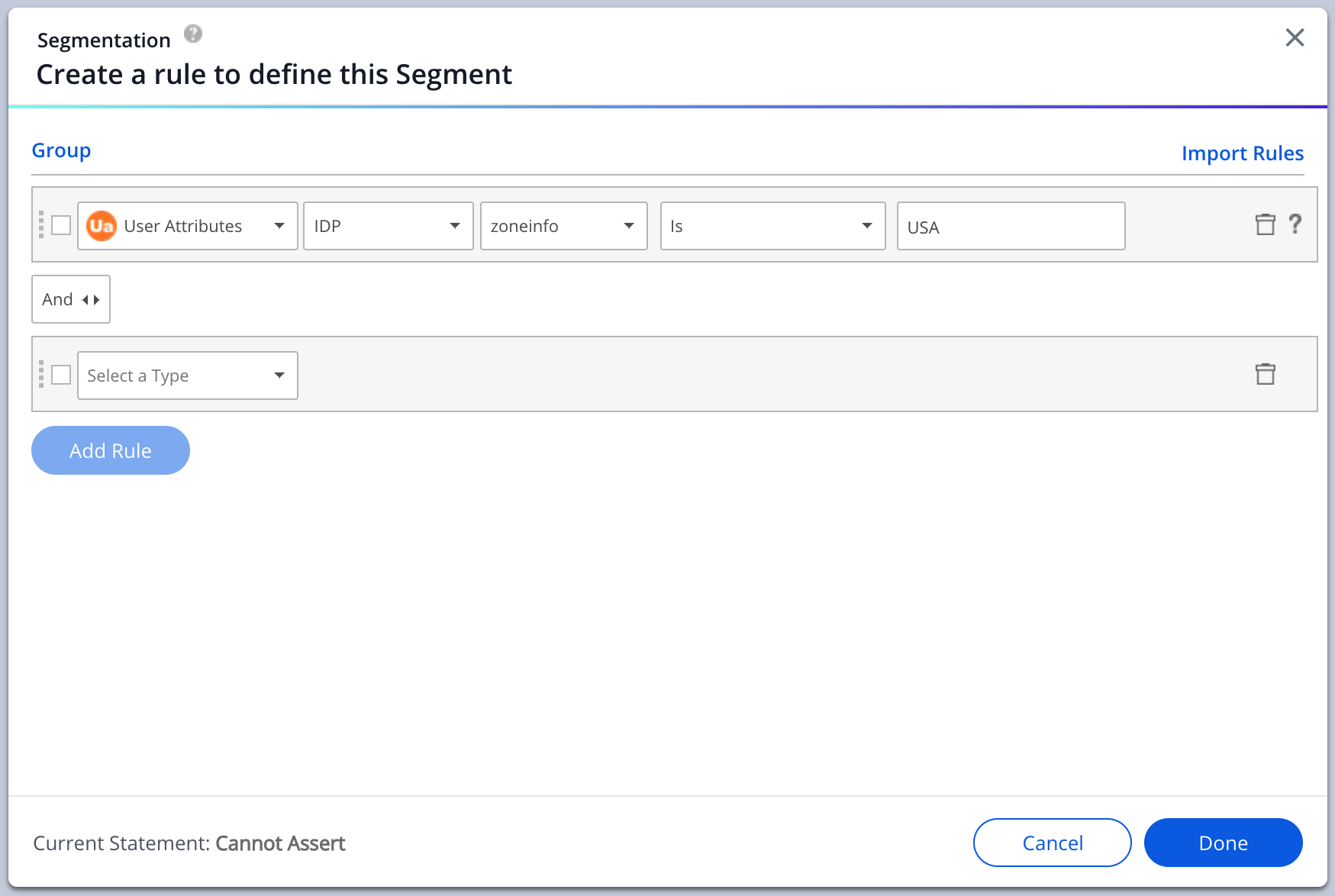

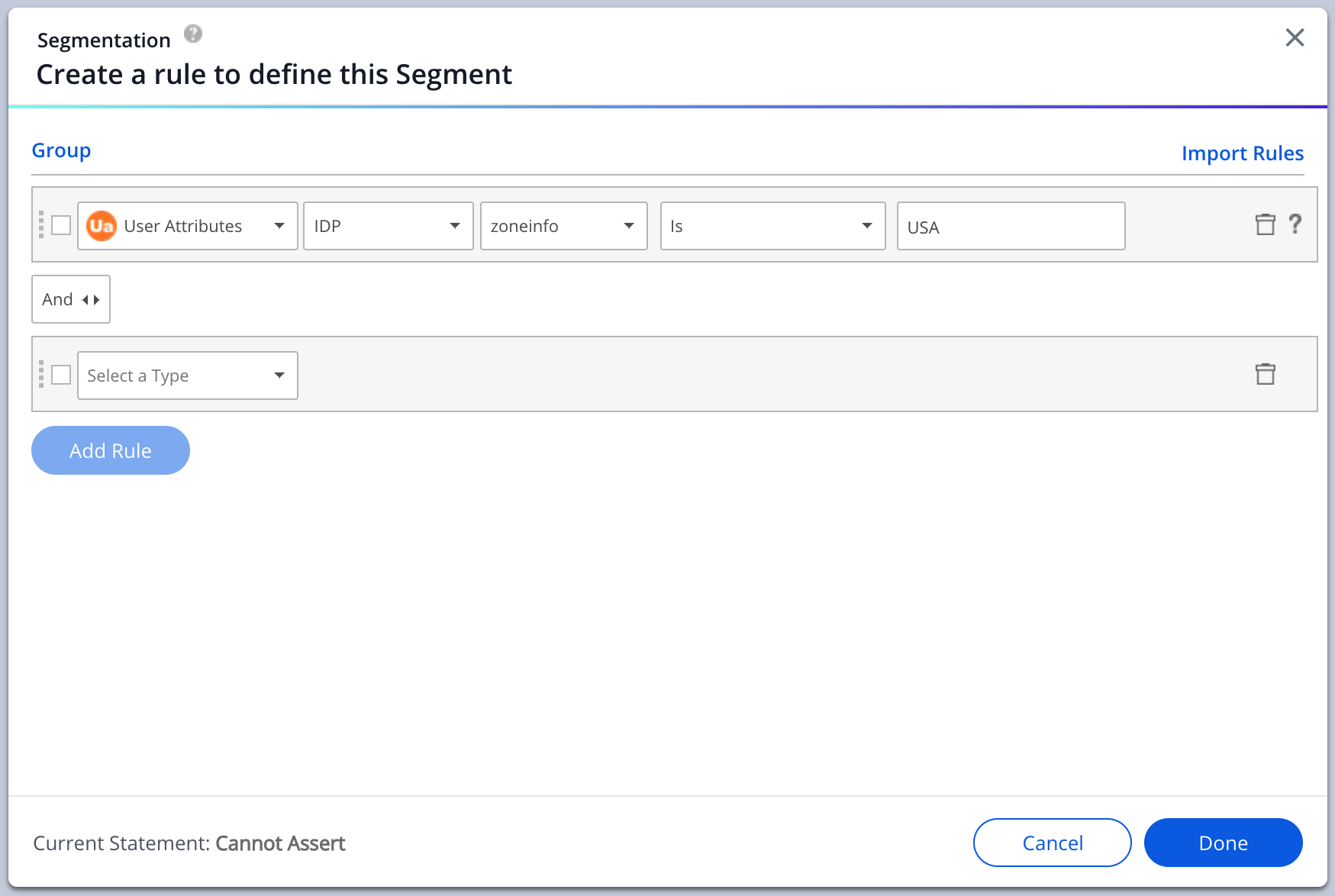

- Vous pouvez désormais segmenter le contenu à l'aide des attributs importés dans Insights et dans l'éditeur sous Attributs utilisateur > IDP avec les conditions de filtrage appropriées en fonction du type de champ de données défini.

Segmentation

Conseil

- Afin de vérifier que les utilisateurs sont identifiés par l'intégration et que tous les attributs demandés sont collectés, il est recommandé de consulter la page Utilisateurs dans Insights à insights.walkme.com, où toutes les données des utilisateurs sont affichées.

- Les utilisateurs ne sont ajoutés au tableau qu'après la fin de leur session. Par conséquent, après la configuration de l'IDP, il faudra un certain temps pour que les utilisateurs soient ajoutés.

Insights Active Users Tab

Gestion d'un fournisseur d'identité

En survolant la ligne d'un fournisseur d'identité, plusieurs options s'offrent à vous :

- Supprimer

- Gérer l'affectation du système

- Importer des propriétés

- Modifier

- Développer

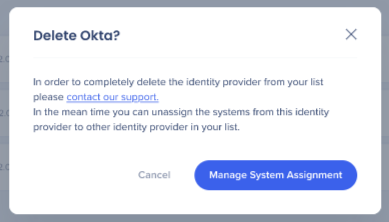

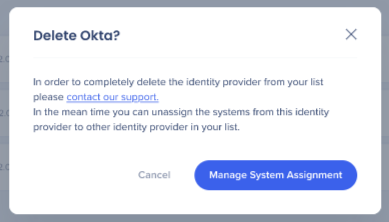

Supprimer

- Cliquez sur l'icône de la corbeille pour « supprimer » un fournisseur d'identité.

La suppression nécessite le Centre d'Assistance WalkMe

- Il n'est pas possible de supprimer complètement un fournisseur d'identité sans contacter le centre d'assistance WalkMe.

- Avant que la suppression ne soit possible, le fournisseur d'identité doit être désaffecté de tous les systèmes à l'aide de l'écran de gestion de l'affectation des systèmes.

Gérer l'affectation du système

- Cliquez sur l'icône « + » pour ouvrir l'écran de gestion d'affectation du système.

- Sélectionnez ou désélectionnez les systèmes que vous souhaitez affecter au fournisseur d'identité

- Vous pouvez également utiliser la bascule pour appliquer la SSO

- Cliquez sur « Enregistrer les modifications » une fois que vous avez terminé

Remarque :

- Les utilisateurs ne peuvent pas gérer l'affectation du système pour les fournisseurs dont les propriétés n'ont pas été importées - Les propriétés doivent d'abord être importées.

- Après l'attribution des systèmes, le paramètre UUID des systèmes attribués est automatiquement défini sur IDP et les paramètres sont publiés de sorte qu'aucune autre action n'est requise

Importer des propriétés

- Cliquez sur l'icône de la liste et puis sur le bouton « Importer Propriétés » pour modifier ou ajouter des propriétés importées supplémentaires

Ces attributs seront utilisés pour la segmentation du contenu et la création de rapports dans Insights.

Remarque :

Il est nécessaire de s'authentifier avec un utilisateur assigné à l'application WalkMe du côté du fournisseur.

Modifier

- Cliquez sur l'icône en forme de crayon pour modifier les paramètres du fournisseur d'identité

- Vous serez en mesure de modifier tous les champs renseignés dans la configuration initiale du fournisseur d'identité

Remarque :

- Les utilisateurs ne peuvent pas gérer l'affectation du système pour les fournisseurs qui n'ont pas de propriétés importées.

- Les propriétés devront d'abord être importées

Développer/Réduire la vue

- Utilisez l'icône de la flèche pour ouvrir et réduire la vue élargie

- Une fois développé, vous verrez tous les systèmes attribués à un fournisseur d'identité et si Enforce SSO a été activé ou pas

Notes techniques

L'intégration IDP de WalkMe prend en charge l'utilisation de plusieurs protocoles d'authentification, notamment OAuth 2.0, OpenID Connect et SAML, afin d'authentifier les utilisateurs auprès de leur fournisseur IDP organisationnel et d'obtenir des attributs utilisateur pouvant être utilisés ultérieurement pour la segmentation et l'analyse dans WalkMe. Chaque fournisseur IDP qui prend en charge ces protocoles doit fonctionner avec WalkMe. WalkMe prend en charge le flux initié par SP.

Qu'est-ce qu'OAuth 2.0 ?

OAuth 2.0, qui représente « Open Authorization » (ouvrir l'autorisation), est une norme conçue pour permettre à un site ou une application d'accéder aux Resources hébergées par d'autres applications Web au nom d'un utilisateur. OAuth 2.0 est le protocole d'autorisation standard de l'industrie.

Qu'est-ce qu'OpenID Connect ?

OpenID Connect est une simple couche d'identité au-dessus du protocole OAuth 2.0, qui permet aux clients informatiques de vérifier l'identité d'un utilisateur final sur la base de l'authentification effectuée par un serveur d'autorisation, ainsi que d'obtenir des informations de profil de base sur l'utilisateur final dans une manière interopérable et de type REST.

L'intégration IDP prend actuellement en charge les fournisseurs suivants :

- Okta

- G-Suite

- ADFS

- AzureAD

- PingID

- Fournisseurs d'identités qui utilisent OpenID

Outre OpenID Connect, le protocole d'authentification le plus courant est SAML.

SAML IDP Integration

Prérequis

Une application IDP doit être créée pour servir de pont entre l'IDP et le Centre d'intégration WalkMe.

Un guide d'instructions est disponible dans l'écran de configuration du Centre d'administration pour tous les systèmes pris en charge.

Configuration « Enforce SSO » (Appliquer l'authentification unique)

- Activé : L'authentification IDP doit avoir lieu avant d'ouvrir les pages web aux utilisateurs. Si le token IDP n'est pas reconnu, l'utilisateur sera redirigé vers sa page de connexion IDP.

- Chaque fois que l'utilisateur ne parvient pas à s'authentifier auprès de l'IDP pour des raisons telles que l'IDP était en panne, des informations d'identification non valides ont été fournies, ou l'utilisateur n'a pas été affecté à l'application de l'IDP, le SSO sera désactivé pendant 1 heure et l'identifiant de l'utilisateur sera automatiquement réduit à la méthode « WalkMe ID » comme solution de repli ou WalkMe ne sera pas chargé, en fonction de la configuration.

- Au bout de 1 heure, si le token IDP n'est toujours pas reconnu, l'utilisateur sera à nouveau redirigé vers sa page de connexion IDP ; dans le cas contraire, la connexion à l'IDP ne sera pas nécessaire.

- Désactivé : L'authentification IDP est tentée lors du chargement de la page, mais s'il n'y a pas de token actif pour l'IDP, l'utilisateur n'est pas redirigé vers l'IDP. L'identifiant de l'utilisateur sera automatiquement réduit à la méthode « WalkMe ID » ou WalkMe ne se chargera pas, selon la configuration.

Limites

Modification de l'identifiant de l'utilisateur

Le changement de l'identifiant de l'utilisateur a un impact sur la façon dont WalkMe identifie les utilisateurs finaux, car chaque utilisateur est reconnu comme un nouvel utilisateur, lié à sa nouvelle valeur UUID. Cela peut entraîner la réinitialisation des règles de lecture automatique ou l'affichage de tâches d'intégration terminées comme non terminées.

- L'extension du navigateur Safari n'est pas prise en charge

- Les utilisateurs doivent avoir des droits d'administrateur pour le centre d'administration.

- IDP doit être configuré sur le système requis

- Un seul domaine de fournisseur IDP est pris en charge dans le champ

- Les utilisateurs finaux doivent utiliser IDP pour s'authentifier auprès de ce système

- Si votre entreprise a CSP (Content Security Policy ou Politique de sécurité du contenu), elle bloquera les appels vers le fournisseur IDP

- Afin de surmonter cela, la bonne URL doit être ajoutée dans les paramètres CSP de la configuration de l'extension

- Après l'attribution des systèmes, le paramètre UUID des systèmes attribués est automatiquement défini sur IDP et les paramètres sont publiés de sorte qu'aucune autre action n'est requise

- Pour que les modifications apportées à l'IDP prennent effet, les systèmes doivent être mis à jour avec la dernière version de WalkMe (ce qui peut être réalisé en publiant les paramètres).

- Pour les comptes d'entreprise, vous devez cocher « Mettre à jour vers la dernière version de WalkMe » lors de la publication

- Propriété de type date des formats pris en charge :

- 2018-02-20

- 2018-02-20T14:32:00

- 12/30/2018

- Les types de chaîne ou de date de nombre ne sont pas pris en charge dans le filtrage et la segmentation de l'éditeur Insights.

- Prise en charge de Mobile Web :

- Mobile Web sera automatiquement activé une fois que la configuration IDP est terminée.

- Si Mobile Web est ajouté après IDP / OneID a déjà été activé, les utilisateurs devront désactiver puis réactiver IDP pour la prise en charge de Mobile Web

Remarque sur l'authentification à deux facteurs (2FA)

Pour obtenir la meilleure expérience utilisateur, vous ne devez pas configurer 2FA sur l'application IDP WalkMe pour les utilisateurs finaux. En effet, l'application est conçue pour offrir une expérience transparente et rationalisée aux utilisateurs, et l'activation de 2FA peut introduire des étapes supplémentaires ou des frictions qui pourraient nuire à cette expérience.

Résolution des problèmes communs

L'utilisateur n'est pas assigné

Pour empêcher que cela se produise, tous les employés doivent être assignés à WalkMe. La personne du département informatique de votre entreprise devrait être en mesure de vous aider avec cela en modifiant le paramètre d'accès à l'application WalkMe dans votre fournisseur IDP pour tous les employés.

EUID n'a pas été trouvé dans le profil de l'utilisateur

Pour remédier à cela, vous pouvez soit sélectionner un EUID différent, qui est disponible pour tous les employés affectés à WalkMe, ou vous pouvez individuellement ajouter les informations manquantes aux utilisateurs concernés.

Client expiré / Clés secrètes expirées

Si la clé est expirée, vous devrez la recréer et ensuite mettre à jour les nouvelles clés dans la connexion IDP concernée dans la page Intégrations IDP dans le Centre d'administration WalkMe.

Client invalide / Clés secrètes invalides

Assurez-vous que vous avez copié les clés correctes et ensuite, collez-les dans la connexion IDP concernée dans la page Intégrations IDP dans le Centre d'administration WalkMe.